Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Zentralisierte Netzwerksicherheit für VPC-zu-VPC- und On-Premises-zu-VPC-Verkehr

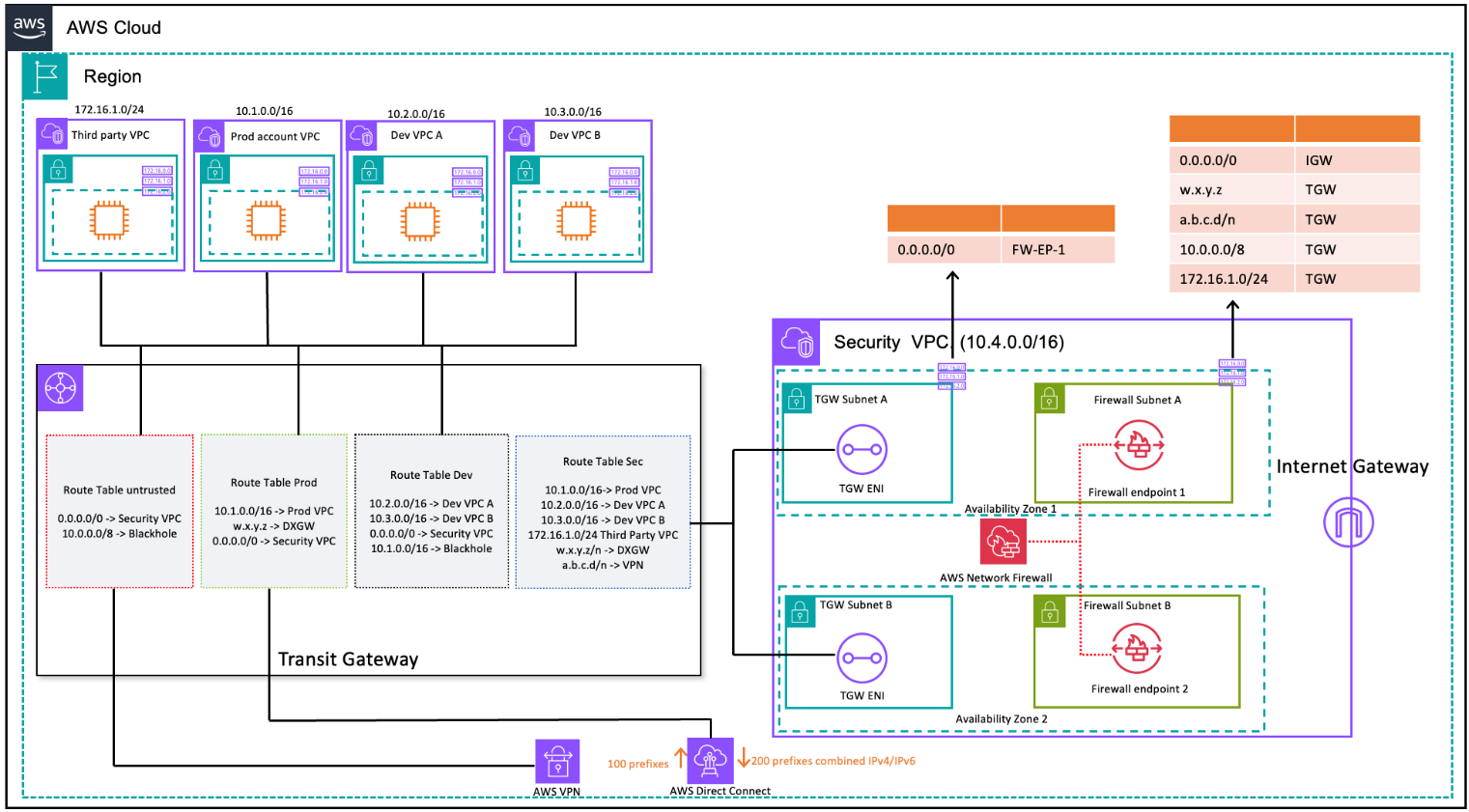

Es kann Szenarien geben, in denen ein Kunde eine Layer-3-7-Firewall/IPs/IDs in seiner Umgebung mit mehreren Konten implementieren möchte, um die Verkehrsflüsse zwischen VPCs (Ost-West-Verkehr) oder zwischen einem lokalen Rechenzentrum und einer VPC (Nord-Süd-Verkehr) zu untersuchen. Dies kann je nach Anwendungsfall und Anforderungen auf unterschiedliche Weise erreicht werden. Sie könnten beispielsweise den Gateway Load Balancer, die Network Firewall, Transit VPC integrieren oder zentralisierte Architekturen mit Transit Gateways verwenden. Diese Szenarien werden im folgenden Abschnitt erörtert.

Überlegungen zur Verwendung eines zentralisierten Modells zur Überprüfung der Netzwerksicherheit

Um die Kosten zu senken, sollten Sie selektiv entscheiden, welcher Datenverkehr über Ihren AWS Network Firewall oder Gateway Load Balancer geleitet wird. Eine Möglichkeit, vorzugehen, besteht darin, Sicherheitszonen zu definieren und den Verkehr zwischen nicht vertrauenswürdigen Zonen zu überprüfen. Eine nicht vertrauenswürdige Zone kann ein Remotestandort sein, der von einem Drittanbieter verwaltet wird, eine VPC eines Anbieters, den Sie nicht kontrollieren/nicht vertrauen, oder eine Sandbox-/Entwicklungs-VPC, für die im Vergleich zum Rest Ihrer Umgebung lockere Sicherheitsregeln gelten. In diesem Beispiel gibt es vier Zonen:

-

Nicht vertrauenswürdige Zone — Dies gilt für jeglichen Datenverkehr, der vom „VPN zur nicht vertrauenswürdigen Remote-Site“ oder der VPC eines Drittanbieters stammt.

-

Produktionszone (Prod) — Diese Zone enthält den Datenverkehr von der Produktions-VPC und dem lokalen Kunden-DC.

-

Entwicklungszone (Dev) — Diese Zone enthält den Datenverkehr von den beiden Entwicklungs-VPCs.

-

Sicherheitszone (Sec) — Enthält unsere Firewall-Komponenten Network Firewall oder Gateway Load Balancer.

Dieses Setup hat vier Sicherheitszonen, aber Sie haben möglicherweise mehr. Sie können mehrere Routentabellen und Blackhole-Routen verwenden, um eine Sicherheitsisolierung und einen optimalen Verkehrsfluss zu erreichen. Die Auswahl der richtigen Zonengruppe hängt von Ihrer allgemeinen Strategie zur Gestaltung der Landing Zone ab (Kontostruktur, VPC-Design). Sie können Zonen einrichten, um die Isolierung zwischen Geschäftseinheiten (BUs), Anwendungen, Umgebungen usw. zu ermöglichen.

Wenn Sie Ihren VPC-zu-VPC-, Zonenverkehr und VPC-On-Premises-Verkehr überprüfen und filtern möchten, können Sie Transit Gateway in Ihre zentralisierte Architektur integrieren AWS Network Firewall . Mit dem Modell von kann ein hub-and-spoke zentralisiertes Bereitstellungsmodell erreicht AWS Transit Gateway werden. Die AWS Network Firewall wird in einer separaten Sicherheits-VPC bereitgestellt. Eine separate Sicherheits-VPC bietet einen vereinfachten und zentralen Ansatz zur Verwaltung der Inspektion. Eine solche VPC-Architektur bietet AWS Network Firewall Quell- und Ziel-IP-Sichtbarkeit. Sowohl Quell- als auch Ziel-IPs werden beibehalten. Diese Sicherheits-VPC besteht aus zwei Subnetzen in jeder Availability Zone, wobei ein Subnetz für eine AWS Transit Gateway Verbindung und das andere Subnetz für den Firewall-Endpunkt reserviert ist. Die Subnetze in dieser VPC sollten nur AWS Network Firewall Endpunkte enthalten, da die Network Firewall den Verkehr in denselben Subnetzen wie die Endpunkte nicht untersuchen kann. Wenn Sie die Network Firewall zur zentralen Überprüfung des Datenverkehrs verwenden, kann sie eine Deep Packet Inspection (DPI) für eingehenden Datenverkehr durchführen. Das DPI-Muster wird im Abschnitt Zentrale Eingangsinspektion dieses Papiers näher erläutert.

Inspektion von VPC-zu-VPC- und On-Premises-zu-VPC-Verkehr mit Transit Gateway und (Routentabellendesign) AWS Network Firewall

In der zentralisierten Architektur mit Inspektion benötigen die Transit Gateway Gateway-Subnetze eine separate VPC-Routentabelle, um sicherzustellen, dass der Datenverkehr an den Firewall-Endpunkt innerhalb derselben Availability Zone weitergeleitet wird. Für den Rückverkehr wird eine einzelne VPC-Routentabelle konfiguriert, die eine Standardroute zum Transit Gateway enthält. Der Verkehr wird AWS Transit Gateway in dieselbe Availability Zone zurückgeleitet, nachdem er von AWS Network Firewallüberprüft wurde. Dies ist aufgrund der Appliance-Modus-Funktion des Transit Gateway möglich. Die Appliance-Modus-Funktion des Transit Gateway unterstützt auch die Funktion AWS Network Firewall zur Überprüfung des zustandsbehafteten Datenverkehrs innerhalb der Sicherheits-VPC.

Wenn der Appliance-Modus auf einem Transit-Gateway aktiviert ist, wählt es eine einzelne Netzwerkschnittstelle mithilfe des Flow-Hash-Algorithmus für die gesamte Lebensdauer der Verbindung aus. Das Transit Gateway verwendet dieselbe Netzwerkschnittstelle für den Rückverkehr. Dadurch wird sichergestellt, dass der bidirektionale Datenverkehr symmetrisch weitergeleitet wird – er wird während der gesamten Lebensdauer des Datenflusses durch dieselbe Availability Zone in den VPC-Anhang weitergeleitet. Weitere Informationen zum Appliance-Modus finden Sie unter Stateful Appliances und Appliance-Modus in der Amazon VPC-Dokumentation.

Informationen zu den verschiedenen Bereitstellungsoptionen von Sicherheits-VPC mit AWS Network Firewall und Transit Gateway finden Sie im Blogbeitrag Bereitstellungsmodelle für AWS Network Firewall