Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Verwenden des NAT-Gateways für den zentralisierten IPv4 Ausgang

Das NAT-Gateway ist ein verwalteter Übersetzungsdienst für Netzwerkadressen. Die Bereitstellung eines NAT-Gateways in jeder Spoke-VPC kann unerschwinglich werden, da Sie für jedes bereitgestellte NAT-Gateway eine stündliche Gebühr zahlen (siehe Amazon VPC-Preise

Anmerkung

Wenn Sie das NAT-Gateway mithilfe von Transit Gateway zentralisieren, zahlen Sie eine zusätzliche Transit-Gateway-Datenverarbeitungsgebühr — verglichen mit dem dezentralen Ansatz, bei dem in jeder VPC ein NAT-Gateway betrieben wird. In einigen Randfällen, in denen Sie riesige Datenmengen über ein NAT-Gateway von einer VPC aus senden, kann es kostengünstiger sein, das NAT lokal in der VPC beizubehalten, um die Transit Gateway Gateway-Datenverarbeitungsgebühren zu vermeiden.

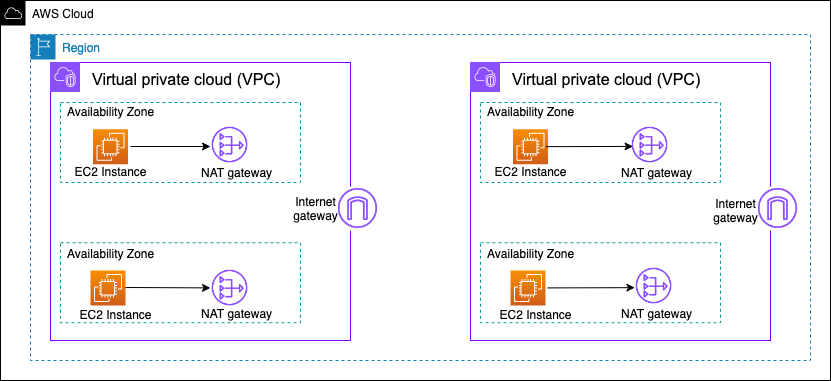

Dezentrale NAT-Gateway-Architektur mit hoher Verfügbarkeit

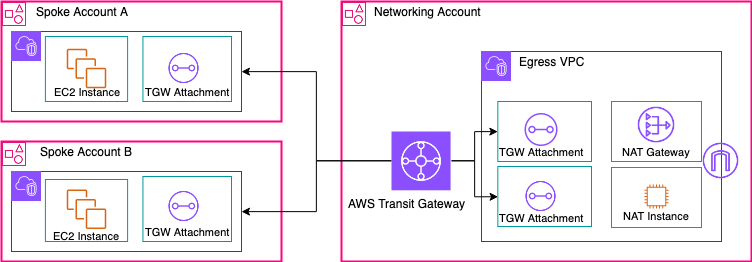

Zentralisiertes NAT-Gateway mit Transit Gateway (Überblick)

Zentralisiertes NAT-Gateway mit Transit Gateway (Routentabellendesign)

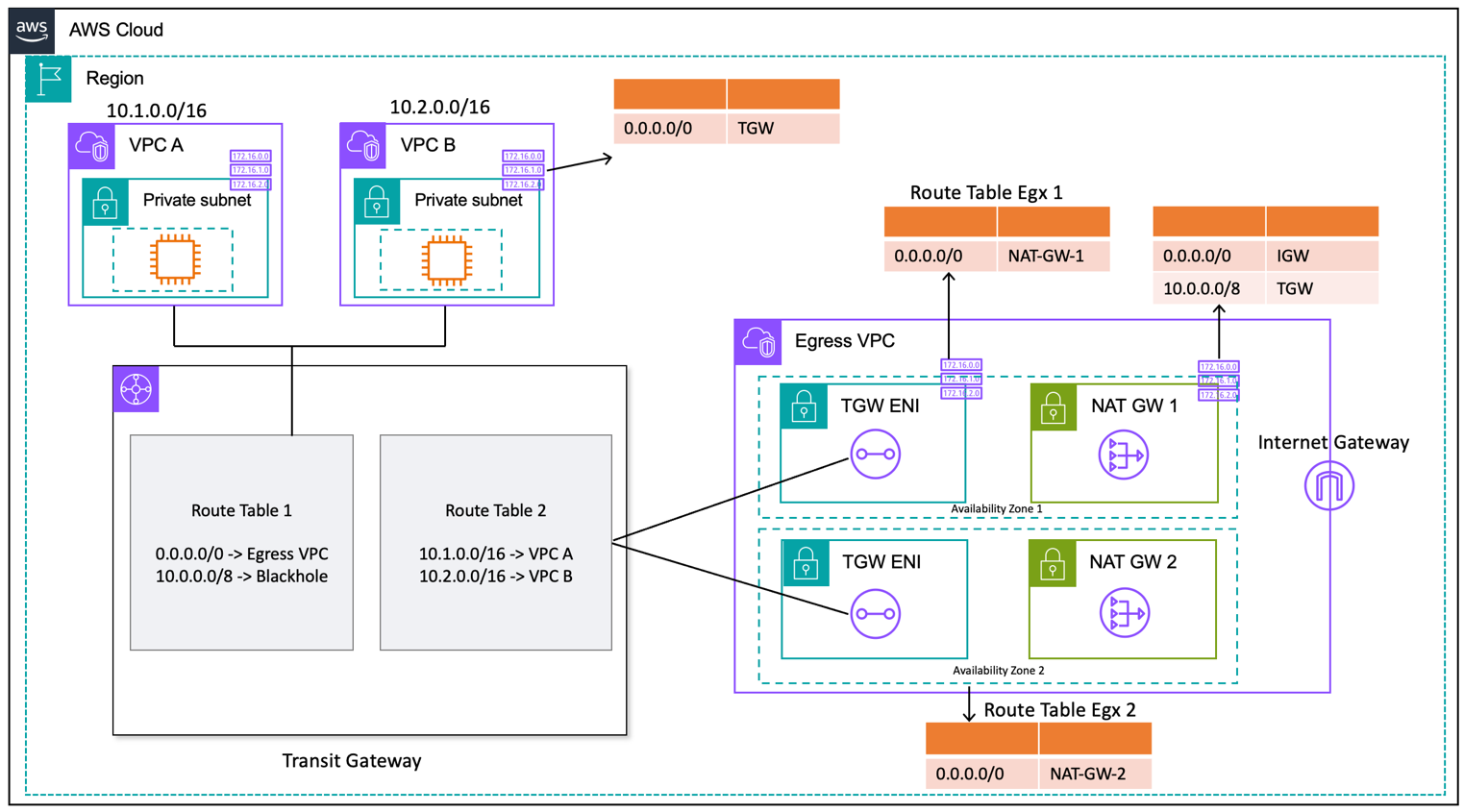

In diesem Setup werden Spoke-VPC-Anlagen mit Route Table 1 (RT1) verknüpft und an Route Table 2 (RT2) weitergegeben. Es gibt eine Blackhole-Route, die verhindert, dass die beiden VPCs miteinander kommunizieren. Wenn Sie die Kommunikation zwischen VPC zulassen möchten, können Sie den 10.0.0.0/8 -> Blackhole Routeneintrag von entfernen. RT1 Dadurch können sie über das Transit-Gateway kommunizieren. Sie können die Spoke-VPC-Anlagen auch an weitergeben RT1 (oder alternativ können Sie eine Routing-Tabelle verwenden und alles damit assoziieren/propagieren), wodurch ein direkter Datenfluss zwischen den verwendeten Transit Gateway ermöglicht wird. VPCs

Sie fügen eine statische Route hinzu, indem Sie den RT1 gesamten Datenverkehr auf die ausgehende VPC weiterleiten. Aufgrund dieser statischen Route sendet Transit Gateway den gesamten Internetverkehr über seine ENIs in der Ausgangs-VPC. Sobald der Verkehr in der Ausgangs-VPC angekommen ist, folgt er den Routen, die in der Subnetz-Routentabelle definiert sind, wo diese Transit Gateway vorhanden sind. ENIs Sie fügen in Subnetz-Routentabellen eine Route hinzu, die den gesamten Datenverkehr auf das jeweilige NAT-Gateway in derselben Availability Zone (AZ) lenkt, um den Verkehr in der Cross-Availability Zone (AZ) zu minimieren. In der Tabelle der NAT-Gateway-Subnetz-Routings ist das Internet-Gateway (IGW) als nächsten Hop angegeben. Damit der Rückverkehr zurückfließen kann, müssen Sie einen Eintrag in der Tabelle mit der statischen Routingtabelle für das Routing des NAT-Gateways hinzufügen, der den gesamten an Spoke VPC gebundenen Verkehr als nächsten Hop auf Transit Gateway verweist.

Hohe Verfügbarkeit

Für eine hohe Verfügbarkeit sollten Sie mehr als ein NAT-Gateway verwenden (eines in jeder Availability Zone). Wenn ein NAT-Gateway nicht verfügbar ist, wird der Verkehr in der Availability Zone, die das betroffene NAT-Gateway durchquert, möglicherweise unterbrochen. Wenn eine Availability Zone nicht verfügbar ist, fallen der Transit Gateway-Endpunkt zusammen mit dem NAT-Gateway in dieser Availability Zone aus, und der gesamte Datenverkehr fließt über die Transit Gateway- und NAT-Gateway-Endpunkte in der anderen Availability Zone.

Sicherheit

Sie können sich auf Sicherheitsgruppen auf den Quell-Instances, Blackhole-Routen in den Transit Gateway Gateway-Routentabellen und die Netzwerk-ACL des Subnetzes verlassen, in dem sich das NAT-Gateway befindet. Beispielsweise können Kunden öffentliche Subnetze ACLs auf dem NAT Gateway verwenden, um Quell- oder Ziel-IP-Adressen zuzulassen oder zu blockieren. Alternativ können Sie NAT Gateway mit AWS Network Firewall für den zentralisierten Ausgang verwenden, wie im nächsten Abschnitt beschrieben, um diese Anforderung zu erfüllen.

Skalierbarkeit

Ein einzelnes NAT-Gateway kann bis zu 55.000 gleichzeitige Verbindungen pro zugewiesener IP-Adresse zu jedem eindeutigen Ziel unterstützen. Sie können eine Kontingentanpassung beantragen, um bis zu acht zugewiesene IP-Adressen zuzulassen, sodass 440.000 gleichzeitige Verbindungen zu einer einzigen Ziel-IP und einem einzigen Zielport möglich sind. Das NAT-Gateway bietet eine Bandbreite von 5 Gbit/s und skaliert automatisch auf 100 Gbit/s. Transit Gateway fungiert im Allgemeinen nicht als Load Balancer und verteilt Ihren Datenverkehr nicht gleichmäßig auf die NAT-Gateways in den verschiedenen Availability Zones. Der Verkehr über das Transit Gateway bleibt, wenn möglich, innerhalb einer Availability Zone. Wenn sich die EC2 Amazon-Instance, die den Verkehr initiiert, in Availability Zone 1 befindet, fließt der Datenverkehr aus der elastic network interface von Transit Gateway in derselben Availability Zone 1 in der Ausgangs-VPC und fließt auf der Grundlage der Subnetz-Routentabelle, in der sich die Elastic Network-Schnittstelle befindet, zum nächsten Hop. Eine vollständige Liste der Regeln finden Sie unter NAT-Gateways in der Amazon Virtual Private Cloud Cloud-Dokumentation.

Weitere Informationen finden Sie im Blogbeitrag Creating a single internet exit point from multiple VPCs Using AWS Transit Gateway