Compliance-Prüfung und -Sicherheitsanalyse

Mit AWS CloudTrail

CloudTrail-Protokolle können aus mehreren Regionen und mehreren AWS-Konten in einem einzigen Amazon-S3-Bucket zusammengefasst werden. AWS empfiehlt, dass Sie Protokolle – insbesondere AWS CloudTrail-Protokolle – in einen Amazon-S3-Bucket mit eingeschränktem Zugriff in einem AWS-Konto schreiben, das für die Protokollierung vorgesehen ist (Protokollarchiv). Die Berechtigungen für den Bucket sollten das Löschen der Protokolle verhindern und sie sollten auch im Ruhezustand mithilfe der serverseitigen Verschlüsselung mit von Amazon S3 verwalteten Verschlüsselungsschlüsseln (SSE-S3) oder von AWS KMS verwalteten Schlüsseln (SSE-KMS) verschlüsselt werden. Die Integritätsvalidierung für CloudTrail-Protokolldateien kann verwendet werden, um festzustellen, ob eine Protokolldatei geändert, gelöscht oder nicht verändert wurde, nachdem sie von CloudTrail übermittelt wurde. Diese Funktion wurde mit dem Branchenstandard entsprechenden Algorithmen entwickelt: SHA-256 für die Hash-Funktion und SHA-256 mit RSA für digitale Signaturen. Dadurch ist es computertechnisch schwierig, CT-Protokolldateien unerkannt zu ändern, zu löschen oder zu fälschen. Sie können die AWS-Befehlszeilenschnittstelle (AWS CLI) verwenden, um die Dateien an dem Speicherort zu überprüfen, an den CloudTrail sie übermittelt hat.

In einem Amazon-S3-Bucket aggregierte CloudTrail-Protokolle können für Prüfungszwecke oder zur Fehlerbehebung analysiert werden. Sobald die Protokolle zentralisiert sind, können Sie diese in Security Information and Event Management (SIEM)-Lösungen integrieren oder AWS-Services wie Amazon Athena

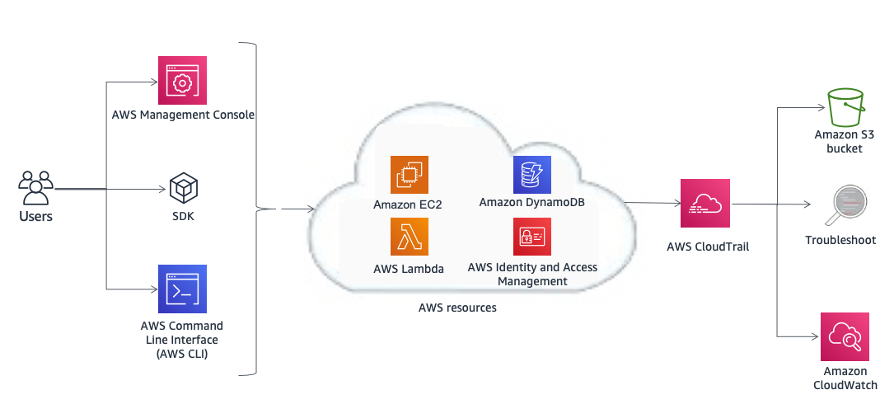

Abbildung 2 – Beispielarchitektur für die Compliance-Prüfung und -Sicherheitsanalyse mit AWS CloudTrail

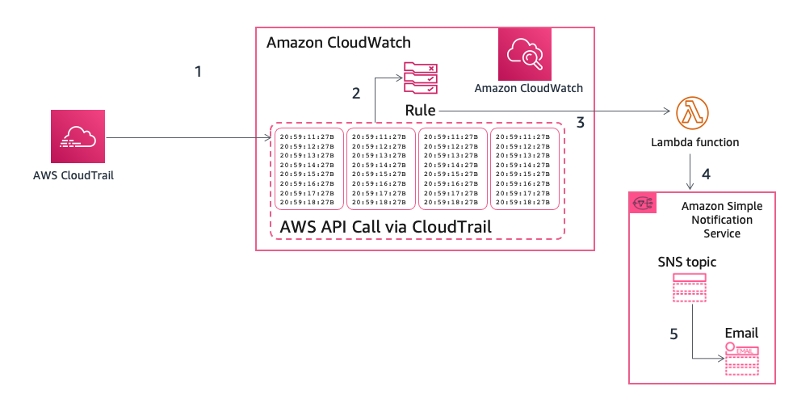

AWS CloudTrail-Protokolle können auch vorkonfigurierte Amazon-CloudWatch-Ereignisse auslösen. Sie können diese Ereignisse verwenden, um Benutzer oder Systeme darüber zu informieren, dass ein Ereignis eingetreten ist, oder um Korrekturmaßnahmen durchzuführen. Wenn Sie beispielsweise Aktivitäten auf Ihren Amazon-EC2-Instances überwachen möchten, können Sie eine CloudWatch-Ereignisregel erstellen. Wenn eine bestimmte Aktivität auf der Amazon-EC2-Instance stattfindet und das Ereignis in den Protokollen erfasst wird, löst die Regel eine AWS Lambda-Funktion aus, die eine Benachrichtigungs-E-Mail über das Ereignis an den Administrator sendet. (Siehe Abbildung 3.) Die E-Mail enthält Details wie den Zeitpunkt des Ereignisses, welcher Benutzer die Aktion ausgeführt hat, Amazon-EC2-Details und vieles mehr. Im folgenden Diagramm wird die Architektur der Ereignisbenachrichtigung dargestellt.

Abbildung 3 – Beispiel einer AWS CloudTrail-Ereignisbenachrichtigung