Dieses Handbuch enthält Dokumentation für Wickr Enterprise. Wenn Sie AWS Wickr verwenden, finden Sie weitere Informationen im AWS Wickr Administration Guide oder im AWS Wickr User Guide.

Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Erste Schritte mit Wickr Enterprise

Themen

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass die folgenden Anforderungen erfüllt sind:

-

Laden Sie Node.js 16+ herunter

-

AWS CLI mit Anmeldeinformationen für Ihr Konto konfiguriert.

Diese werden entweder aus Ihrer Konfigurationsdatei unter

~/.aws/configoder mithilfe derAWS_Umgebungsvariablen abgerufen. -

Installieren Sie kubectl. Weitere Informationen finden Sie unter Installation oder Aktualisierung von kubectl im EKSUser Amazon-Leitfaden.

-

Installieren Sie Kots CLI. Weitere Informationen finden Sie unter Installation der Kots-CLI

. -

Ports, die zugelassen werden sollen: 443/TCP für HTTPS- und TCP-Anrufverkehr; 16384-19999/UDP für UDP-Anrufverkehr; TCP/8443

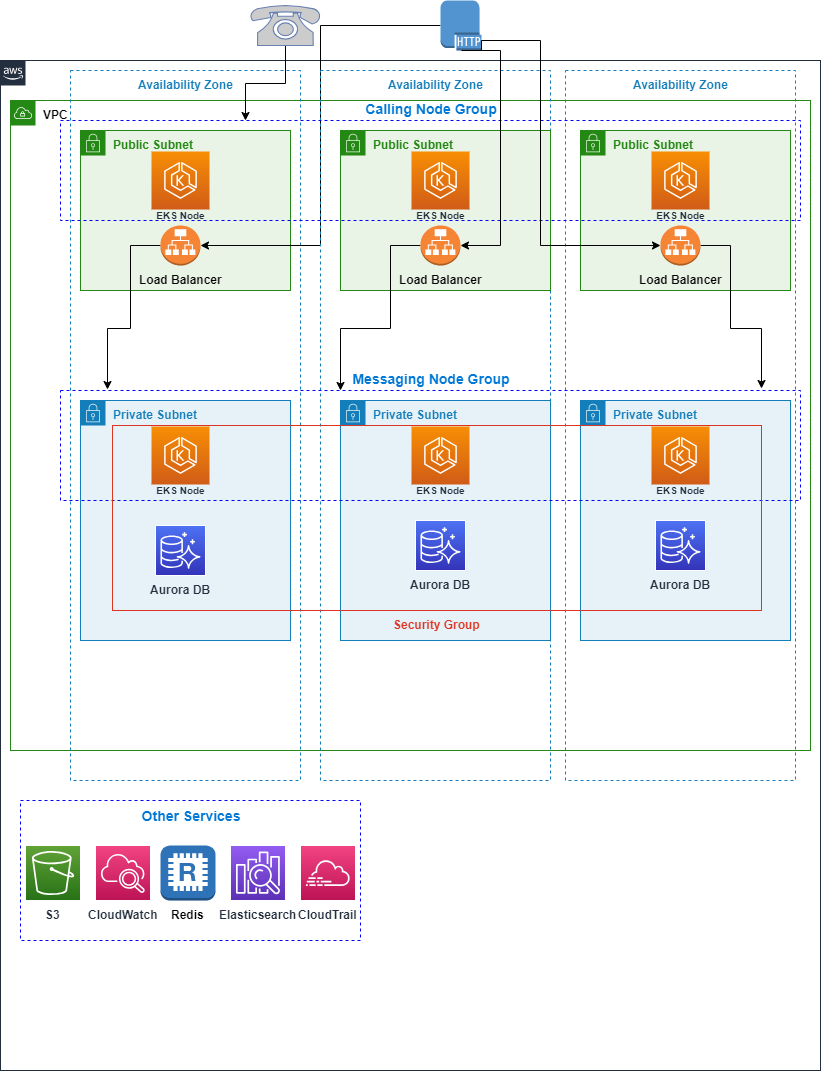

Architektur

Abhängigkeiten installieren

Mit dem folgenden Befehl können Sie dem Standardpaket alle Abhängigkeiten hinzufügen:

npm install

Konfiguration

AWS Cloud Development Kit (AWS CDK) verwendet Kontextwerte, um die Konfiguration der Anwendung zu steuern. Wickr Enterprise verwendet CDK-Kontextwerte, um die Kontrolle über Einstellungen wie den Domainnamen Ihrer Wickr Enterprise-Installation oder die Anzahl der Tage für die Aufbewahrung von RDS-Backups zu ermöglichen. Weitere Informationen finden Sie unter Runtime-Kontext im Entwicklerhandbuch.AWS Cloud Development Kit (AWS CDK)

Es gibt mehrere Möglichkeiten, Kontextwerte festzulegen. Wir empfehlen jedoch, die Werte so cdk.context.json zu bearbeiten, dass sie Ihrem speziellen Anwendungsfall entsprechen. Nur Kontextwerte, die mit beginnen, wickr/ beziehen sich auf die Wickr Enterprise-Bereitstellung. Der Rest sind CDK-spezifische Kontextwerte. Um dieselben Einstellungen beizubehalten, wenn Sie das nächste Mal ein Update über das CDK vornehmen, speichern Sie diese Datei.

Sie müssen mindestens wickr/licensePathwickr/domainName, und entweder wickr/acm:certificateArn oder wickr/route53:hostedZoneId und wickr/route53:hostedZoneName festlegen.

Mit einer öffentlich gehosteten Zone

Wenn Sie eine öffentlich gehostete Route 53 53-Zone in Ihrer haben AWS-Konto, empfehlen wir, die folgenden Einstellungen zu verwenden, um Ihren CDK-Kontext zu konfigurieren:

-

wickr/domainName- Der Domainname, der für diese Wickr Enterprise-Bereitstellung verwendet werden soll. Wenn Sie eine öffentlich gehostete Route 53 53-Zone verwenden, werden DNS-Einträge und ACM-Zertifikate für diesen Domainnamen automatisch erstellt. -

wickr/route53:hostedZoneName- Name der gehosteten Route 53 53-Zone, in der DNS-Einträge erstellt werden sollen. -

wickr/route53:hostedZoneId- Route 53 53-Hosting-Zonen-ID, in der DNS-Einträge erstellt werden sollen.

Diese Methode erstellt in Ihrem Namen ein ACM-Zertifikat zusammen mit den DNS-Einträgen, die Ihren Domainnamen auf den Load Balancer vor Ihrer Wickr Enterprise-Bereitstellung verweisen.

Ohne eine öffentlich gehostete Zone

Wenn Sie in Ihrem Konto keine öffentlich gehostete Route 53 53-Zone haben, muss ein ACM-Zertifikat manuell erstellt und mithilfe des wickr/acm:certificateArn Kontextwerts in das CDK importiert werden.

-

wickr/domainName— Der Domainname, der für diese Wickr Enterprise-Bereitstellung verwendet werden soll. Wenn Sie eine öffentlich gehostete Route 53 53-Zone verwenden, werden DNS-Einträge und ACM-Zertifikate für diesen Domainnamen automatisch erstellt. -

wickr/acm:certificateArn— Der ARN eines ACM-Zertifikats, das auf dem Load Balancer verwendet werden soll. Dieser Wert muss angegeben werden, wenn eine öffentlich gehostete Route 53 53-Zone in Ihrem Konto nicht verfügbar ist.

Ein Zertifikat in ACM importieren

Sie können ein extern erworbenes Zertifikat mit dem folgenden Befehl importieren:

aws acm import-certificate \ --certificate fileb://path/to/cert.pem \ --private-key fileb://path/to/key.pem \ --certificate-chain fileb://path/to/chain.pem

Die Ausgabe ist der Zertifikat-ARN, der für den Wert der wickr/acm:certificateArn Kontexteinstellung verwendet werden sollte. Es ist wichtig, dass das hochgeladene Zertifikat für die gültig istwickr/domainName, andernfalls können HTTPS-Verbindungen nicht validiert werden. Weitere Informationen finden Sie im AWS Certificate Manager Benutzerhandbuch unter Importieren eines Zertifikats.

Erstellen Sie DNS-Einträge

Da keine öffentlich gehostete Zone verfügbar ist, müssen DNS-Einträge nach Abschluss der Bereitstellung manuell erstellt werden, damit sie auf den Load Balancer vor Ihrer Wickr Enterprise-Bereitstellung verweisen.

Bereitstellung in einer vorhandenen VPC

Wenn Sie eine bestehende VPC verwenden möchten, können Sie eine verwenden. Die VPC muss jedoch so konfiguriert werden, dass sie die für EKS erforderlichen Spezifikationen erfüllt. Weitere Informationen finden Sie unter Amazon EKS-Netzwerkanforderungen für VPC und Subnetze anzeigen im Amazon EKS-Benutzerhandbuch. Stellen Sie sicher, dass die zu verwendende VPC diese Anforderungen erfüllt.

Darüber hinaus wird dringend empfohlen, sicherzustellen, dass Sie über VPC-Endpunkte für die folgenden Dienste verfügen:

-

CLOUDWATCH

-

CLOUDWATCH_LOGS

-

EC2

-

EC2_NACHRICHTEN

-

ECR

-

ECR_DOCKER

-

ELASTISCHER LASTENAUSGLEICH

-

KMS

-

SECRETS_MANAGER

-

SSM

-

SSM_NACHRICHTEN

Um Ressourcen in einer vorhandenen VPC bereitzustellen, legen Sie die folgenden Kontextwerte fest:

-

wickr/vpc:id- Die VPC-ID, in der Ressourcen bereitgestellt werden sollen (z. B.vpc-412beef). -

wickr/vpc:cidr- Die IPv4 CIDR der VPC (z. B.172.16.0.0/16). -

wickr/vpc:publicSubnetIds- Eine durch Kommas getrennte Liste öffentlicher Subnetze in der VPC. Der Application Load Balancer und die aufrufenden EKS-Worker-Knoten werden in diesen Subnetzen bereitgestellt (z. B.subnet-6ce9941,subnet-1785141,subnet-2e7dc10). -

wickr/vpc:privateSubnetIds- Eine durch Kommas getrennte Liste von privaten Subnetzen in der VPC. Die EKS-Worker-Knoten und der Bastion-Server werden in diesen Subnetzen bereitgestellt (z. B.).subnet-f448ea8,subnet-3eb0da4,subnet-ad800b5 -

wickr/vpc:isolatedSubnetIds- Eine durch Kommas getrennte Liste isolierter Subnetze in der VPC. Die RDS-Datenbank wird in diesen Subnetzen bereitgestellt (z. B.).subnet-d1273a2,subnet-33504ae,subnet-0bc83ac -

wickr/vpc:availabilityZones- Eine durch Kommas getrennte Liste von Verfügbarkeitszonen für die Subnetze in der VPC (z. B.).us-east-1a,us-east-1b,us-east-1c

Weitere Informationen zu VPC-Endpunkten mit Schnittstellen finden Sie unter Zugreifen auf einen AWS Dienst mithilfe eines Schnittstellen-VPC-Endpunkts.

Andere Einstellungen

Weitere Informationen finden Sie unter Kontextwerte.

Bootstrap

Wenn Sie CDK zum ersten Mal in dieser Region verwenden, müssen Sie zuerst das Konto booten, um CDK verwenden zu können. AWS-Konto

npx cdk bootstrap

Bereitstellen

Dieser Vorgang dauert etwa 45 Minuten.

npx cdk deploy --all --require-approval=never

Nach Abschluss des Vorgangs wurde die Infrastruktur erstellt und Sie können mit der Installation von Wickr Enterprise beginnen.

Erstellen Sie DNS-Einträge

Dieser Schritt ist nicht erforderlich, wenn Sie bei der Konfiguration des CDK eine öffentlich gehostete Zone verwendet haben.

Die Ausgabe des Bereitstellungsprozesses wird einen Wert enthaltenWickrAlb.AlbDnsName, bei dem es sich um den DNS-Namen des Load Balancers handelt. Die Ausgabe wird wie folgt aussehen:

WickrAlb.AlbDnsName = Wickr-Alb-1Q5IBPJR4ZVZR-409483305.us-west-2.elb.amazonaws.com

In diesem Fall lautet der DNS-NameWickr-Alb-1Q5IBPJR4ZVZR-409483305.us-west-2.elb.amazonaws.com. Dies ist der Wert, der bei der Erstellung eines CNAME- oder A/AAAA-Eintrags (ALIAS) für Ihren Domainnamen verwendet werden sollte.

Wenn Sie nicht über die Ausgabe der Bereitstellung verfügen, führen Sie den folgenden Befehl aus, um den DNS-Namen des Load Balancers anzuzeigen:

aws cloudformation describe-stacks --stack-name WickrAlb \ --query 'Stacks[0].Outputs[?OutputKey==`AlbDnsName`].OutputValue' \ --output text

KOTS-Konfiguration generieren

Warnung

Diese Datei enthält vertrauliche Informationen über Ihre Installation. Teilen oder speichern Sie sie nicht öffentlich.

Das Wickr Enterprise-Installationsprogramm benötigt eine Reihe von Konfigurationswerten für die Infrastruktur, um erfolgreich installiert zu werden. Sie können ein Hilfsskript verwenden, um die Konfigurationswerte zu generieren.

./bin/generate-kots-config.ts > wickr-config.json

Wenn Sie im ersten Schritt ein externes Zertifikat in ACM importiert haben, übergeben Sie das --ca-file Flag an dieses Skript, zum Beispiel:

./bin/generate-kots-config.ts --ca-file path/to/chain.pem > wickr-config.json

Wenn Sie eine Fehlermeldung erhalten, dass der Stack nicht existiert, setzen Sie die AWS_REGION Umgebungsvariable (export AWS_REGION=us-west-2) auf Ihre ausgewählte Region und versuchen Sie es erneut. Oder, wenn Sie den Kontextwert festlegenwickr/stackSuffix, übergeben Sie das Suffix mit dem --stack-suffix Flag.