Conexión con la instancia de Linux

Existen diversas maneras de conectarse a su instancia Linux. Algunas varían según el sistema operativo del equipo local desde el que se conecte. Otras, como EC2 Instance Connect o Session Manager de AWS Systems Manager, no varían. En esta sección, puede aprender cómo conectar su instancia de Linux y cómo transferir archivos entre su equipo local y su instancia. Para obtener más información sobre cómo conectarse a una instancia de Windows, consulte Conexión a su instancia de Windows en la Guía del usuario de Amazon EC2 para instancias de Windows.

Antes de conectarse a la instancia de Linux, debe completar los siguientes requisitos previos.

A continuación, elija una de las siguientes opciones para conectarse a su instancia de Linux.

Opciones para conectarse en función de su sistema operativo local

Opciones para conectarse desde cualquier sistema operativo local

nota

Para obtener sugerencias para solucionar problemas de conexión de instancias, consulte Solucione el problema de conectar la instancia..

Para solucionar problemas de arranque, configuración de red y otros problemas para las instancias creadas en el Sistema Nitro de AWS

Obtenga información sobre su instancia

Para prepararse para conectarse a una instancia, obtenga la siguiente información en la consola de Amazon EC2 o mediante la AWS CLI.

-

Obtenga el nombre de DNS público de la instancia.

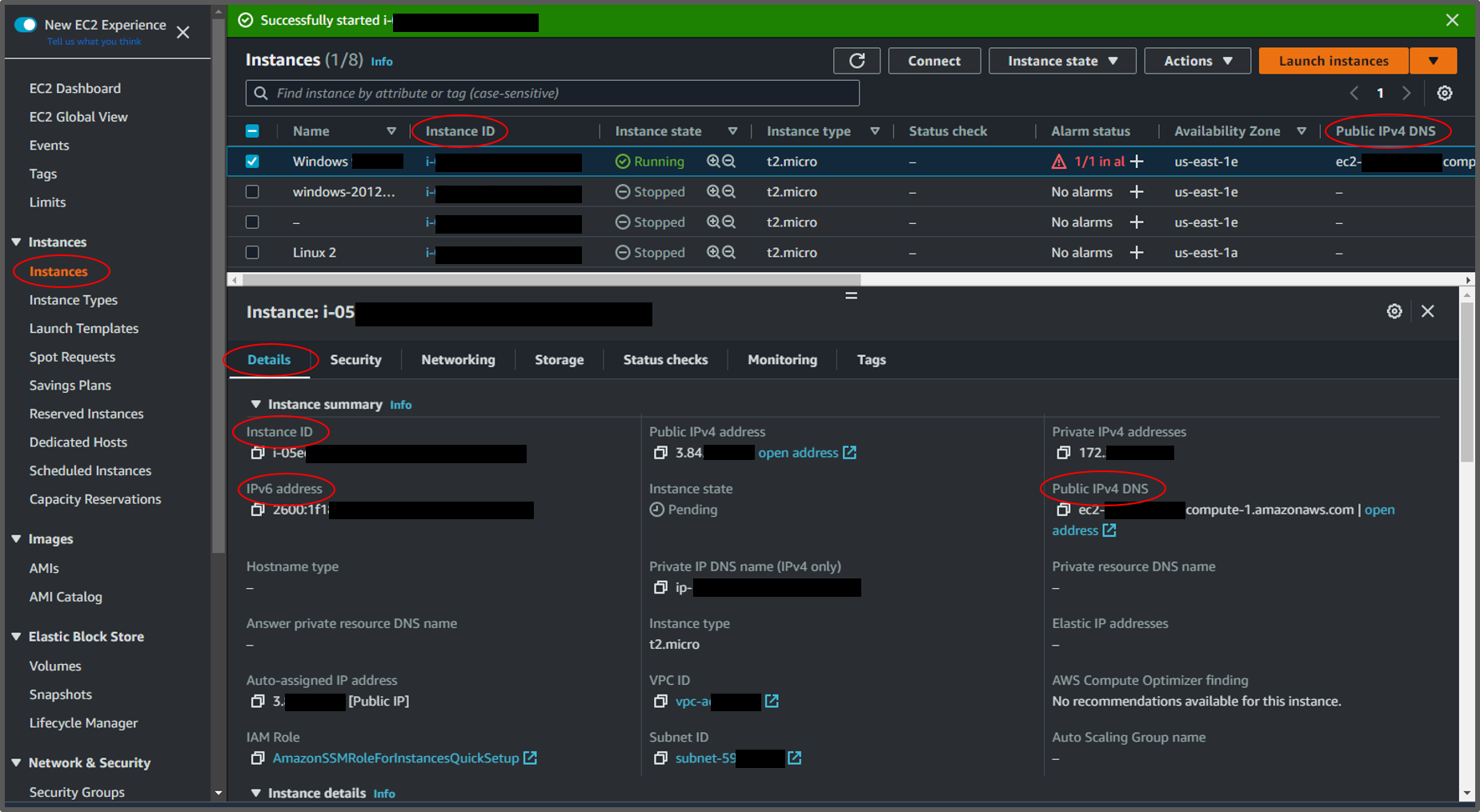

Puede obtener el DNS público para su instancia de la consola de Amazon EC2. Compruebe la columna DNS de IPv4 público del panel instancias. Si esta columna está oculta, elija el icono de configuración (

) en la esquina superior derecha de la pantalla y seleccione DNS de IPv4 público. También puede encontrar el DNS público en la sección de información de instancias del panel instancias. Al seleccionar la instancia en el panel instancias de la consola de Amazon EC2, la información sobre esa instancia aparecerá en la mitad inferior de la página. En la pestaña Detalles, busque DNS de IPv4 público.

) en la esquina superior derecha de la pantalla y seleccione DNS de IPv4 público. También puede encontrar el DNS público en la sección de información de instancias del panel instancias. Al seleccionar la instancia en el panel instancias de la consola de Amazon EC2, la información sobre esa instancia aparecerá en la mitad inferior de la página. En la pestaña Detalles, busque DNS de IPv4 público.Si lo prefiere, puede usar los comandos “describe-instances” (Describir instancias) (AWS CLI) o el comando “Get-EC2Instance” (Obtener instancia EC2) (AWS Tools for Windows PowerShell).

Si no se muestra ningún DNS de IPv4 público, compruebe que el estado de la instancia esté en ejecución y que no la haya iniciado en una subred privada. Si lanzó la instancia mediante el asistente de inicialización de instancias, es posible que haya editado el campo Asignar automáticamente IP pública en Configuración de red y haya modificado el valor a Deshabilitar. Si deshabilita la opción Asignar automáticamente IP pública, a la instancia no se le asignará una dirección IP pública cuando se lance.

-

(Solo IPv6) Obtenga la dirección IPv6 de la instancia.

Si asignó una dirección IPv6 a la instancia, puede conectarse opcionalmente a la instancia con su dirección IPv6, en lugar de con una dirección IPv4 pública o un nombre de host DNS IPv4 público. El equipo local debe tener una dirección IPv6 y estar configurado para usar IPv6. Puede obtener la dirección IPv6 para su instancia de la consola de Amazon EC2. Consulte la columna IP de IPv6 del panel instancias. O bien, puede encontrar la dirección IPv6 en la sección de información de la instancia. Al seleccionar la instancia en el panel instancias de la consola de Amazon EC2, la información sobre esa instancia aparecerá en la mitad inferior de la página. En la pestaña Detalles, busque la dirección IPv6.

Si lo prefiere, puede usar los comandos “describe-instances” (Describir instancias) (AWS CLI) o el comando “Get-EC2Instance” (Obtener instancia EC2) (AWS Tools for Windows PowerShell). Para obtener información sobre IPv6, consulte Direcciones IPv6.

Obtener el nombre de usuario de su instancia.

Puede conectarse a la instancia mediante el nombre de usuario de su cuenta de usuario o el nombre de usuario predeterminado de la AMI que utilizó para iniciar la instancia.

-

Obtener el nombre de usuario de su cuenta de usuario.

Para obtener más información sobre cómo crear una cuenta de usuario, consulte Administración de usuarios en la instancia de Linux.

-

Obtenga el nombre de usuario predeterminado para la AMI que utilizó para iniciar la instancia:

AMI utilizada para iniciar la instancia. Nombre de usuario predeterminado AL2023

Amazon Linux 2

Amazon Linux

ec2-userCentOS centosoec2-userDebian adminFedora fedoraoec2-userRHEL ec2-userorootSUSE ec2-userorootUbuntu ubuntuOracle ec2-userBitnami bitnamiRocky Linux rockyOtro Comprobación con el proveedor de AMI

-

Busque la clave privada y establezca permisos.

Debe conocer la ubicación del archivo de clave privada para conectarse a la instancia. Para las conexiones SSH, debe establecer los permisos para que solo usted pueda leer el archivo.

Para obtener información sobre cómo funcionan los pares de claves cuando se utiliza Amazon EC2, consulte Pares de claves e instancias de Amazon EC2.

Busque la clave privada

Obtenga la ruta completa de la ubicación del archivo

.pemen su equipo con el par de claves que especificó cuando lanzó la instancia. Para obtener más información, consulte Identificación de la clave pública especificada en la inicialización. Si no puede encontrar su archivo de clave privada, consulte Perdí mi clave privada. ¿Cómo puedo conectarme a mi instancia de Linux?Si se conecta a la instancia mediante Putty y necesita convertir el archivo

.pema.ppk, consulte Convierta su clave privada utilizando PuTTYgen en el tema Conéctese a la instancia de Linux desde Windows con PuTTY de esta sección.-

Configure los permisos del archivo de clave privada para que solo usted pueda leerlo.

Conectarse desde macOS o Linux

Si tiene planeado usar un cliente SSH en un equipo macOS o Linux para conectarse a su instancia de Linux, utilice el comando a continuación para establecer los permisos de su archivo de clave privada de manera que solo usted pueda leerlo.

chmod 400key-pair-name.pemSi no configura estos permisos, no podrá conectarse a la instancia con este par de claves. Para obtener más información, consulte Error: Unprotected Private Key File (Error: archivo de clave privada no protegido).

Conectarse desde Windows

Abra el Explorador de archivos y haz clic con el botón derecho en el archivo

.pem. Seleccione la Propiedades > pestaña Seguridad y elija Avanzado. Elija Deshabilitar la herencia. Elimine el acceso a todos los usuarios excepto al usuario actual.

(Opcional) Obtenga la huella digital de la instancia

Si desea protegerse de ataques de tipo “Man in the middle”, puede verificar la huella dactilar que se muestra para comprobar la autenticidad de la instancia a la que está a punto de conectarse. La verificación de la huella dactilar es útil si lanzó la instancia desde una AMI pública proporcionada por un tercero.

Descripción general de las tareas

En primer lugar, obtenga la huella dactilar de la instancia. A continuación, cuando se conecte a la instancia y se le solicite que verifique la huella dactilar, compare la huella dactilar obtenida en este procedimiento con la huella dactilar que se muestra. Si las huellas digitales no coinciden, alguien podría intentar un ataque de intermediario. Si coinciden, puede conectarse con confianza a la instancia.

Requisitos previos necesarios para obtener la huella digital de la instancia

-

La instancia no debe tener el estado

pending. La huella digital solo está disponible después de que se haya completado el primer arranque de la instancia. -

Debe ser el propietario de la instancia para obtener la salida de la consola.

-

Hay varias formas de obtener la huella dactilar de la instancia. Si desea utilizar la AWS CLI, debe estar instalada en el equipo local. Para obtener información sobre la instalación o actualización de AWS CLI, consulte Instalar AWS Command Line Interface en la Guía del usuario de AWS Command Line Interface.

Para obtener la huella digital de la instancia

En el paso 1, obtiene la salida de la consola, que incluye la huella dactilar de la instancia. En el paso 2, busca la huella dactilar de la instancia en la salida de la consola.

-

Obtenga la salida de la consola con uno de los siguientes métodos.

-

En la salida de la consola, busque la huella dactilar de la instancia (host), que se encuentra en

BEGIN SSH HOST KEY FINGERPRINTS. Puede haber varias huellas dactilares de instancia. Cuando se conecte a su instancia, se mostrará solo una de las huellas dactilares.El resultado exacto puede variar según el sistema operativo, la versión de AMI y si ha hecho que AWS cree los pares de claves. A continuación, se muestra un ejemplo del resultado.

ec2:############################################################# ec2: -----BEGIN SSH HOST KEY FINGERPRINTS----- ec2: 256 SHA256:l4UB/neBad9tvkgJf1QZWxheQmR59WgrgzEimCG6kZY no comment (ECDSA) ec2: 256 SHA256:kpEa+rw/Uq3zxaYZN8KT501iBtJOIdHG52dFi66EEfQ no comment (ED25519) ec2: 2048 SHA256:L8l6pepcA7iqW/jBecQjVZClUrKY+o2cHLI0iHerbVc no comment (RSA) ec2: -----END SSH HOST KEY FINGERPRINTS----- ec2: #############################################################nota

Hará referencia a esta huella dactilar cuando se conecte a la instancia.