Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Paso 3: autorizar acceso al clúster

En esta sección se presupone que se encuentra familiarizado con los procesos de lanzar instancias de Amazon EC2 y conectarse a estas. Para obtener más información, consulte la Guía de introducción de Amazon EC2.

Todos los ElastiCache clústeres están diseñados para que se pueda acceder a ellos desde una instancia de Amazon EC2. El escenario más común es acceder a un ElastiCache clúster desde una instancia de Amazon EC2 en la misma Amazon Virtual Private Cloud (Amazon VPC), que será el caso de este ejercicio.

De forma predeterminada, el acceso de red al clúster está limitado a la cuenta que se utilizó para crearlo. Antes de poder conectarse a un clúster desde una instancia EC2, debe autorizar a la instancia EC2 el acceso al clúster. Los pasos necesarios dependerán de si ha lanzado el clúster en EC2-VPC o EC2-Classic.

El caso de uso más común es cuando una aplicación implementada en una instancia EC2 debe conectarse a un clúster en la misma VPC. La forma más sencilla de administrar el acceso entre instancias EC2 y clústeres de la misma VPC es realizar lo siguiente:

-

Cree un grupo de seguridad de VPC para su clúster. Este grupo de seguridad se puede utilizar para restringir el acceso a las instancias de clúster. Por ejemplo, puede crear una regla personalizada para este grupo de seguridad que permita el acceso mediante TCP utilizando el puerto que asignó al clúster de base de datos cuando lo creó y una dirección IP que se utilizará para obtener acceso al clúster.

El puerto predeterminado para los clústeres de OSS y los grupos de replicación de Redis es.

6379importante

Los grupos ElastiCache de seguridad de Amazon solo se aplican a los clústeres que no se ejecutan en un entorno de Amazon Virtual Private Cloud (VPC). Si la ejecución tiene lugar en una Amazon Virtual Private Cloud, Security Groups (Grupos de seguridad) no se encontrará disponible en el panel de navegación de la consola.

Si ejecuta sus ElastiCache nodos en una Amazon VPC, controla el acceso a sus clústeres con grupos de seguridad de Amazon VPC, que son distintos de los grupos de seguridad. ElastiCache Para obtener más información sobre el uso ElastiCache en una Amazon VPC, consulte Seguridad de ElastiCache y Amazon VPC

-

Cree un grupo de seguridad de VPC para sus instancias EC2 (servidores web y de aplicaciones). Si es necesario, este grupo de seguridad puede permitir el acceso a la instancia EC2 desde Internet a través de la tabla de enrutamiento de la VPC. Por ejemplo, puede establecer reglas en este grupo de seguridad para permitir el acceso mediante TCP a la instancia EC2 a través del puerto 22.

-

Cree reglas personalizadas en el grupo de seguridad para su clúster que permitan las conexiones desde el grupo de seguridad que creó para las instancias EC2. Esto permitirá a cualquier miembro del grupo de seguridad obtener acceso a los clústeres.

nota

Si planea utilizar Local Zones, asegúrese de que las ha habilitado. Cuando crea un grupo de subredes en esa zona local, la VPC se amplía a dicha zona local y la VPC tratará la subred como cualquier subred de cualquier otra zona de disponibilidad. Todas las gateways y tablas de enrutamiento relevantes se ajustarán de forma automática.

Para crear una regla en un grupo de seguridad de VPC que permita establecer conexiones desde otro grupo de seguridad

-

En el panel de navegación, elija Security Groups (Grupos de seguridad).

-

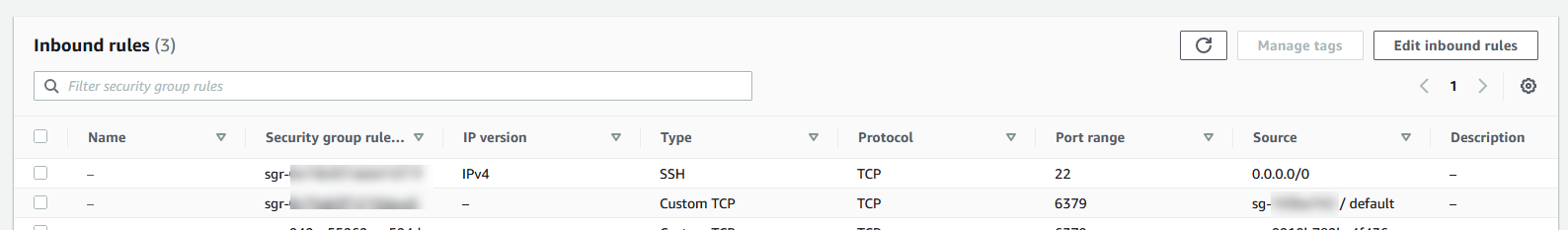

Seleccione o cree un grupo de seguridad que utilizará para sus instancias de clúster. En Inbound Rules (Reglas de entrada), seleccione Edit Inbound Rules (Editar reglas de entrada) y, a continuación, seleccione Add Rule (Agregar regla). Este grupo de seguridad permitirá el acceso a los miembros de otro grupo de seguridad.

-

En Type (Tipo), elija Custom TCP Rule (Personalizar regla de TCP).

-

En Port Range (Rango de puerto), especifique el puerto que utilizó al crear su clúster.

El puerto predeterminado para los clústeres y grupos de replicación de Redis OSS es.

6379 -

En el cuadro Source (Fuente), comience a escribir el ID del grupo de seguridad. Desde la lista, seleccione el grupo de seguridad que utilizará para sus instancias de Amazon EC2.

-

-

Cuando haya terminado, elija Save (Guardar).

Una vez que haya habilitado el acceso, se encontrará listo para conectarse al nodo, como se describe en la siguiente sección.

Para obtener información sobre cómo acceder a su ElastiCache clúster desde una Amazon VPC diferente, una AWS región diferente o incluso su red corporativa, consulte lo siguiente: