Escenarios de acceso a un clúster de base de datos en una VPC

Amazon Aurora admite los siguientes escenarios para acceder a un clúster de base de datos en una VPC:

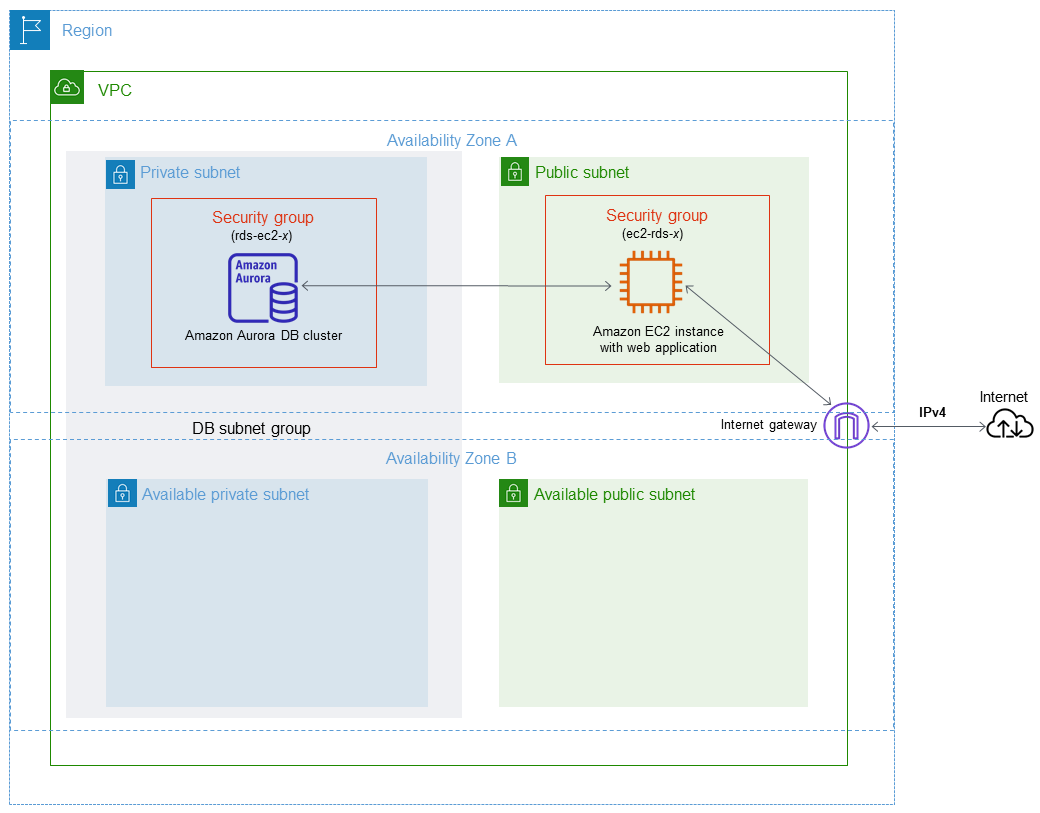

Acceso a un clúster de base de datos en una VPC desde una instancia de Amazon EC2 de la misma VPC

Un uso común de un clúster de base de datos en una VPC es compartir datos con un servidor de aplicaciones que se ejecuta en una instancia de Amazon EC2 de la misma VPC.

En el siguiente diagrama se muestra este escenario.

La forma más sencilla de administrar el acceso entre instancias EC2 e clústeres de bases de datos en la misma VPC es la siguiente:

-

Cree el grupo de seguridad de VPC al que pertenecerán los clústeres de bases de datos. Este grupo de seguridad se puede utilizar para restringir el acceso a los clústeres de bases de datos. Por ejemplo, puede crear una regla personalizada para este grupo de seguridad. Esto puede permitir el acceso TCP utilizando el puerto que asignó a el clúster de base de datos cuando lo creó y una dirección IP que utiliza para acceder a el clúster de base de datos para el desarrollo u otras finalidades.

-

Cree el grupo de seguridad de VPC al que pertenecerán las instancias EC2 (clientes y servidores web). Este grupo de seguridad puede, si es necesario, permitir el acceso a la instancia EC2 desde Internet a través de la tabla de enrutamiento de la VPC. Por ejemplo, puede establecer reglas en este grupo de seguridad para permitir el acceso mediante TCP a la instancia EC2 a través del puerto 22.

-

Cree reglas personalizadas en el grupo de seguridad para los clústeres de bases de datos que permitan las conexiones desde el grupo de seguridad que creó para las instancias EC2. Estas reglas podrían permitir a cualquier miembro del grupo de seguridad acceder a los clústeres de base de datos.

Hay una subred pública y privada adicional en una zona de disponibilidad independiente. Un grupo de subredes de base de datos de RDS requiere una subred en al menos dos zonas de disponibilidad. La subred adicional facilita el cambio a una implementación de instancia de base de datos multi-AZ en el futuro.

Para ver un tutorial que muestra cómo crear una VPC con subredes públicas y privadas para este escenario, consulte Tutorial: Creación de una VPC para utilizarla con un clúster de base de datos (solo IPv4).

sugerencia

Puede configurar la conectividad de red entre una instancia de Amazon EC2 y un clúster de base de datos automáticamente al crear el clúster de base de datos. Para obtener más información, consulte Configurar la conectividad de red automática con una instancia de EC2 .

Para crear una regla en un grupo de seguridad de VPC que permita establecer conexiones desde otro grupo de seguridad, haga lo siguiente:

-

Inicie sesión en la AWS Management Console y abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc

. -

En el panel de navegación, elija Security Groups (Grupos de seguridad).

-

Elija o cree el grupo de seguridad al que desea que puedan tener acceso los miembros de otro grupo de seguridad. En el escenario anterior, este es el grupo de seguridad que utiliza para los clústeres de base de datos. Elija la pestaña Inbound Rules (Reglas de entrada) y, a continuación, elija Edit inbound rules (Editar reglas de entrada).

-

En la página Edit inbound rules (Editar reglas de entrada), elija Add Rule (Agregar regla).

-

En Type (Tipo), elija la entrada que corresponda al puerto que utilizó al crear el clúster de base de datos, como MySQL/Aurora.

-

En el cuadro Origen, comience a escribir el ID del grupo de seguridad, que enumera los grupos de seguridad coincidentes. Elija el grupo de seguridad cuyos miembros desea que tengan acceso a los recursos protegidos por este grupo de seguridad. En el escenario anterior, este es el grupo de seguridad que utiliza para su instancia EC2.

-

Si es necesario, repita los pasos para el protocolo TCP creando una regla con Todo TCP en el campo Tipo y con el grupo de seguridad en el campo Origen. Si va a utilizar el protocolo UDP, cree una regla con All UDP (Todo UDP) en el campo Type (Tipo) y con el grupo de seguridad en el campo Source (Origen).

-

Seleccione Guardar reglas.

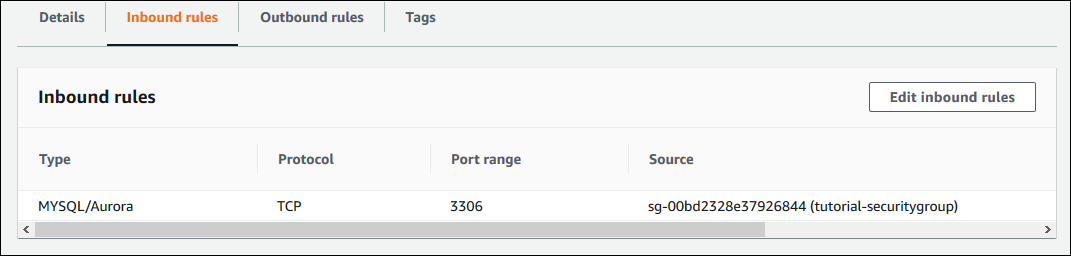

La siguiente pantalla muestra una regla de entrada con un grupo de seguridad para su origen.

Para obtener más información sobre cómo conectarse al clúster de base de datos desde su instancia de EC2, consulte Conexión a un clúster de base de datos Amazon Aurora.

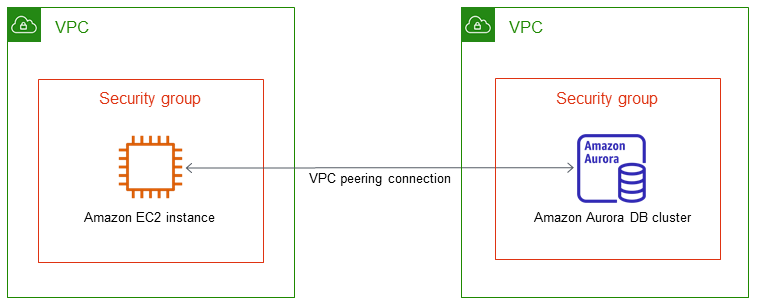

Acceso a un clúster de base de datos en una VPC desde una instancia EC2 de otra VPC

Cuando un clúster de base de datos está en una VPC que no coincide con la de la instancia EC2 que se está utilizando para obtener acceso a ella, puede usar la interconexión con VPC para obtener acceso a el clúster de base de datos.

En el siguiente diagrama se muestra este escenario.

Una conexión de emparejamiento de VPC es una conexión de redes entre dos VPC que permite direccionar el tráfico entre ellas mediante direcciones IP privadas. Los recursos de ambas VPC se pueden comunicar entre sí siempre que se encuentren en la misma red. Puede crear una conexión de emparejamiento de VPC entre sus propias VPC, con una VPC de otra cuenta de AWS o con una VPC de otra Región de AWS. Para obtener más información sobre las interconexiones de VPC, consulte Interconexión con VPC en la Guía de usuario de Amazon Virtual Private Cloud.

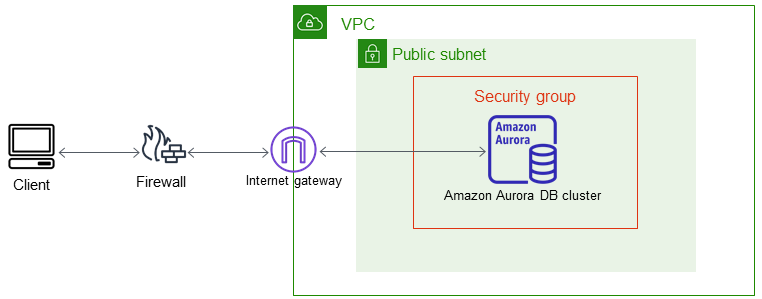

Acceso a un clúster de base de datos en una VPC desde una aplicación cliente a través de internet

Para acceder a un clúster de base de datos en una VPC desde una aplicación cliente a través de internet, configure una VPC con una subred pública única y una puerta de enlace de Internet para permitir la comunicación a través de internet.

En el siguiente diagrama se muestra este escenario.

Recomendamos la siguiente configuración:

-

Una VPC de tamaño /16 (por ejemplo, CIDR: 10.0.0.0/16). Este tamaño proporciona 65 536 direcciones IP privadas.

-

Una subred de tamaño /24 (por ejemplo, CIDR: 10.0.0.0/24). Este tamaño proporciona 256 direcciones IP privadas.

-

Un clúster de base de datos de Amazon Aurora que se ha asociado a la VPC y a la subred. Amazon RDS asigna una dirección IP de la subred a el clúster de base de datos.

-

Una gateway de Internet que conecte la VPC a Internet y a otros productos de AWS.

-

Un grupo de seguridad asociado a el clúster de base de datos. Las reglas de entrada del grupo de seguridad permiten a la aplicación cliente obtener acceso a el clúster de base de datos.

Para obtener información acerca de la creación de un clúster de base de datos en una VPC, consulte Creación de un clúster de base de datos en una VPC.

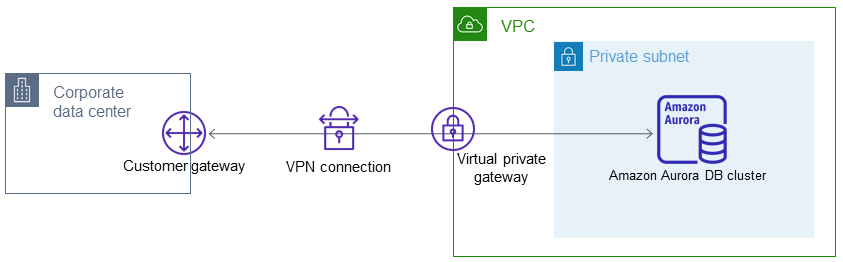

Un clúster de base de datos en una VPC a la que se accede mediante una red privada

Si su clúster de base de datos no es accesible públicamente, tiene las siguientes opciones para acceder a ella desde una red privada:

-

Una conexión de Site-to-Site VPN de AWS. Para obtener más información, consulte ¿Qué es AWS Site-to-Site VPN?

-

Una conexión de AWS Direct Connect. Para obtener más información, consulte ¿Qué es AWS Direct Connect?

-

Una conexión de AWS Client VPN. Para obtener más información, consulte ¿Qué es AWS Client VPN?

El siguiente diagrama muestra un escenario con una conexión de Site-to-site VPN AWS.

Para obtener más información, consulte Privacidad del tráfico entre redes.