Controlar el tráfico hacia las subredes utilizando las ACL de red

Una lista de control de acceso (ACL) de red permite o deniega el tráfico entrante o saliente específico en el nivel de subred. Puede usar la ACL de red predeterminada para su VPC o puede crear una ACL de red personalizada para su VPC con reglas similares a las reglas de sus grupos de seguridad para agregar una capa de seguridad adicional a su VPC.

El uso de ACL de red no supone ningún cargo adicional.

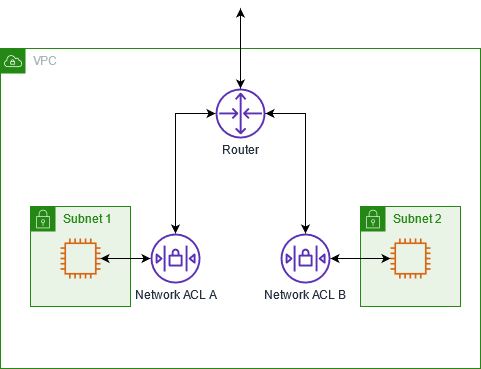

En el siguiente diagrama se muestra una VPC con dos subredes. Cada subred tiene una ACL de red. Cuando el tráfico entra en la VPC (por ejemplo, desde una VPC interconectada, una conexión VPN o Internet), el enrutador envía el tráfico a su destino. La ACL de red A determina qué tráfico destinado a la subred 1 puede entrar en la subred 1, y qué tráfico destinado a una ubicación fuera de la subred 1 puede salir de la subred 1. Del mismo modo, la ACL de red B determina qué tráfico puede entrar y salir de la subred 2.

Para obtener más información acerca de las diferencias entre los grupos de seguridad y las ACL de red, consulte Comparar grupos de seguridad y ACL de red.

Contenidos

- Conceptos básicos de la ACL de red

- Reglas de ACL de red

- ACL de red predeterminada

- ACL de red personalizada

- ACL de red personalizadas y otros servicios de AWS

- Puertos efímeros

- Detección de la MTU de la ruta

- Trabajar con ACL de red

- Ejemplo: controlar el acceso a las instancias de una subred

- Solución de problemas de accesibilidad

Conceptos básicos de la ACL de red

A continuación se describen los conceptos básicos que debe saber acerca de las ACL de red:

-

Su VPC incluye automáticamente una ACL de red predeterminada y modificable. De forma predeterminada, permite todo el tráfico IPv4 entrante y saliente y, si corresponde, el tráfico IPv6.

-

Puede crear una ACL de red personalizada y asociarla a una subred para permitir o denegar el tráfico entrante o saliente específico a nivel de subred.

-

Cada subred de su VPC debe estar asociada a una ACL de red. Si no asocia una subred de forma explícita a una ACL de red, la subred se asociará automáticamente a la ACL de red predeterminada.

-

Puede asociar una ACL de red con varias subredes. Sin embargo, una subred sólo puede asociarse a una ACL de red a la vez. Al asociar una ACL de red a una subred, se quita la asociación anterior.

-

Una ACL de red tiene reglas de entrada y reglas de salida. Cada regla puede permitir o denegar el tráfico. Cada regla tiene un número del 1 al 32 766. Evaluamos las reglas en orden, empezando por la regla numerada más baja, al decidir permitir o denegar el tráfico. Si el tráfico coincide con una regla, se aplica la regla y no evaluamos ninguna regla adicional. Le recomendamos que, para empezar, cree reglas en incrementos (por ejemplo, incrementos de 10 o 100), de forma que pueda insertar reglas nuevas más adelante de ser necesario.

-

Evaluamos las reglas de ACL de red cuando el tráfico entra y sale de la subred, no cuando se enruta dentro de una subred.

-

Las NACL no tienen estado, lo que significa que no se guarda la información sobre el tráfico enviado o recibido anteriormente. Si, por ejemplo, crea una regla de NACL para permitir que cierto tráfico entrante específico llegue a una subred, no se permitirán las respuestas a ese tráfico automáticamente. Esto contrasta con la forma en que funcionan los grupos de seguridad. Los grupos de seguridad tienen estado, lo que significa que se guarda la información sobre el tráfico enviado o recibido anteriormente. Si, por ejemplo, un grupo de seguridad permite el tráfico entrante a una instancia EC2, las respuestas se permiten de forma automática independientemente de las reglas de salida del grupo de seguridad.

-

Las ACL de red no pueden bloquear las solicitudes de DNS hacia Route 53 Resolver (también conocido como dirección IP VPC+2 o AmazonProvidedDNS) ni desde este. Para filtrar las solicitudes de DNS a través de Route 53 Resolver, puede habilitar el firewall de DNS de Route 53 Resolver en la Guía para desarrolladores de Amazon Route 53.

-

Las ACL de red no pueden bloquear el tráfico hacia el Servicio de metadatos de la instancia (IMDS). Para administrar el acceso al IMDS, consulte Configurar las opciones de metadatos de la instancia en la Guía del usuario de Amazon EC2.

-

Las ACL de red de Amazon no filtran el tráfico destinado a los siguientes servicios ni desde estos:

-

Servicios de nombres de dominio de Amazon (DNS)

-

Protocolo de configuración dinámica de host de Amazon (DHCP)

-

Metadatos de la instancia de Amazon EC2

-

Puntos de conexión de metadatos de tareas de Amazon ECS

-

Activación de licencias para instancias de Windows

-

Servicio de sincronización temporal de Amazon

-

Direcciones IP reservadas del enrutador de la VPC predeterminado

-

-

Existen cuotas (también conocidos como límites) para el número de ACL de red por VPC y el número de reglas por ACL de red. Para obtener más información, consulte Cuotas de Amazon VPC.

Reglas de ACL de red

Puede añadir o quitar reglas de la ACL de red predeterminada, o bien crear ACL de red adicionales para su VPC. Al añadir o quitar reglas de una ACL de red, los cambios se aplicarán automáticamente a las subredes con las que esté asociada.

Las siguientes son las partes de una regla de ACL de red:

-

Número de regla. Las reglas se evalúan comenzando por la regla con el número más bajo. Cuando una regla coincide con el tráfico, esta se aplica independientemente de si hay una regla con un número más alto que la pueda contradecir.

-

Tipo. El tipo de tráfico; por ejemplo, SSH. También puede especificar todo el tráfico o un rango personalizado.

-

Protocolo. Puede especificar cualquier protocolo que tenga un número de protocolo estándar. Para obtener más información, consulte Protocol Numbers

. Si especifica ICMP como el protocolo, puede especificar cualquiera de los tipos y códigos de ICMP. -

Rango de puertos. El puerto de escucha o el rango de puertos para el tráfico. Por ejemplo, 80 para el tráfico HTTP.

-

Source. [Solo reglas de entrada] Origen del tráfico (rango de CIDR).

-

Destino. [Solo reglas de salida] Destino del tráfico (rango de CIDR).

-

Permitir/Denegar. permitir o denegar el tráfico especificado.

Si agrega una regla mediante una herramienta de línea de comandos o la API de Amazon EC2, el intervalo de CIDR se modifica automáticamente a la forma canónica. Por ejemplo, si especifica 100.68.0.18/18 en el rango de CIDR, creamos una regla con un rango de CIDR 100.68.0.0/18.

ACL de red predeterminada

La ACL de red predeterminada está configurada para permitir todo el tráfico entrante y saliente de las subredes con las que está asociada. Cada ACL de red también incluye una regla cuyo número de regla es un asterisco (*). Esta regla garantiza que si un paquete no coincide con ninguna de las reglas numeradas, se denegará. No es posible modificar ni quitar esta regla.

A continuación se muestra un ejemplo de una ACL de red predeterminada para una VPC que solo admite IPv4.

Entrada | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Regla n.º | Tipo | Protocolo | Rango de puerto | Fuente | Permitir/Denegar | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

100 |

Todo el tráfico IPv4 |

Todos |

Todos |

0.0.0.0/0 |

PERMITIR |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico IPv4 |

Todos |

Todos |

0.0.0.0/0 |

DENY |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Salida | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Regla n.º | Tipo | Protocolo | Rango de puerto | Destino | Permitir/Denegar | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

100 |

Todo el tráfico IPv4 |

Todos |

Todos |

0.0.0.0/0 |

PERMITIR |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico IPv4 |

Todos |

Todos |

0.0.0.0/0 |

DENY |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Si crea una VPC con un bloque de CIDR IPv6 o si asocia un bloque de CIDR IPv6 con su VPC existente, añadiremos automáticamente reglas que permitan todo el tráfico IPv6 entrante y saliente de su subred. Asimismo, añadiremos reglas cuyos números de regla sean un asterisco que asegure que un paquete se denegará si no coincide con ninguno de las demás reglas numeradas. No es posible modificar ni quitar estas reglas. A continuación se muestra un ejemplo de una ACL de red predeterminada para una VPC que solo admite IPv4 e IPv6.

nota

Si ha modificado las reglas entrantes de la ACL de red predeterminada, no se agregará de forma automática una regla ALLOW para el tráfico IPv6 entrante cuando asocie un bloque de IPv6 con su VPC. De forma similar, si modificó las reglas salientes, no se agregará de forma automática una regla ALLOW para el tráfico IPv6 saliente.

Entrada | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Regla n.º | Tipo | Protocolo | Rango de puerto | Fuente | Permitir/Denegar | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

100 |

Todo el tráfico IPv4 |

Todos |

Todos |

0.0.0.0/0 |

PERMITIR |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

101 |

Todo el tráfico IPv6 |

Todos |

Todos |

::/0 |

PERMITIR |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico |

Todos |

Todos |

0.0.0.0/0 |

DENY |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico IPv6 |

Todos |

Todos |

::/0 |

DENEGAR |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Salida | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Regla n.º | Tipo | Protocolo | Rango de puerto | Destino | Permitir/Denegar | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

100 |

Todo el tráfico |

Todos |

Todos |

0.0.0.0/0 |

PERMITIR |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

101 |

Todo el tráfico IPv6 |

Todos |

Todos |

::/0 |

PERMITIR |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico |

Todos |

Todos |

0.0.0.0/0 |

DENY |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico IPv6 |

Todos |

Todos |

::/0 |

DENEGAR |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ACL de red personalizada

El ejemplo siguiente muestra una ACL de red personalizada para una VPC que solo admite IPv4. Incluye reglas de entrada que permiten el tráfico HTTP y HTTPS (100 y 110). Hay una regla saliente correspondiente que permite las respuestas a ese tráfico entrante (140), que cubre los puertos efímeros 32768-65535. Para obtener más información acerca de cómo seleccionar el rango de puerto efímero correcto, consulte Puertos efímeros.

La ACL de red también incluye reglas entrantes que permiten el tráfico SSH y RDP en la subred. La regla saliente 120 permite que las respuestas dejen la subred.

La ACL de red tiene reglas salientes (100 y 110) que permiten que el tráfico saliente HTTP y HTTPS salga de la subred. Hay una regla entrante correspondiente que permite las respuestas a ese tráfico saliente (140), que cubre los puertos efímeros 32768-65535.

Cada ACL de red incluye una regla predeterminada cuyo número de regla es un asterisco. Esta regla garantiza que si un paquete no coincide con ninguna de las demás reglas, se denegará. No es posible modificar ni quitar esta regla.

Entrada | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Regla n.º | Tipo | Protocolo | Rango de puerto | Fuente | Permitir/Denegar | Comentarios | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

100 |

HTTP |

TCP |

80 |

0.0.0.0/0 |

PERMITIR |

Permite el tráfico HTTP entrante de cualquier dirección IPv4. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

110 |

HTTPS |

TCP |

443 |

0.0.0.0/0 |

PERMITIR |

Permite el tráfico HTTPS entrante de cualquier dirección IPv4. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

120 |

SSH |

TCP |

22 |

192.0.2.0/24 |

PERMITIR |

Permite el tráfico SSH entrante del rango del rango de direcciones IPv4 públicas de su red doméstica (a través de la gateway de Internet). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

130 |

RDP |

TCP |

3389 |

192.0.2.0/24 |

PERMITIR |

Permite el tráfico RDP entrante a servidores web desde el rango de direcciones IPv4 públicas de su red doméstica (a través del puerto de la gateway de Internet). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

140 |

TCP personalizada |

TCP |

32768-65535 |

0.0.0.0/0 |

PERMITIR |

Permite el tráfico IPv4 de retorno entrante de Internet (es decir, para solicitudes que se originan en la subred). Este rango se proporciona solo como ejemplo. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico |

Todos |

Todos |

0.0.0.0/0 |

DENEGAR |

Deniega todo el tráfico IPv4 entrante no controlado por ninguna regla precedente (no modificable). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Salida | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Regla n.º | Tipo | Protocolo | Rango de puerto | Destino | Permitir/Denegar | Comentarios | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

100 |

HTTP |

TCP |

80 |

0.0.0.0/0 |

PERMITIR |

Permite el tráfico HTTP IPv4 saliente de la subred a Internet. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

110 |

HTTPS |

TCP |

443 |

0.0.0.0/0 |

PERMITIR |

Permite el tráfico HTTPS IPv4 saliente de la subred a Internet. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 120 | SSH |

TCP |

1024 - 65535 |

192.0.2.0/24 |

PERMITIR |

Permite el tráfico SSH saliente y de retorno al rango de direcciones IPv4 públicas de la red doméstica (a través de la puerta de enlace de Internet). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

140 |

TCP personalizada |

TCP |

32768-65535 |

0.0.0.0/0 |

PERMITIR |

Permite las respuestas IPv4 salientes a clientes de Internet (por ejemplo, al ofrecer páginas web a usuarios que visitan los servidores web de la subred). Este rango se proporciona solo como ejemplo. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico |

Todos |

Todos |

0.0.0.0/0 |

DENY |

Deniega todo el tráfico IPv4 saliente no controlado por ninguna regla precedente (no modificable). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Cuando un paquete llega a la subred, lo evaluamos según las reglas entrantes de la ACL con la que está asociada la subred (comenzando desde la parte superior de la lista de reglas, y desplazándose hasta la parte inferior). A continuación, se indica cómo se realiza la evaluación si el paquete está destinado al puerto HTTPS (443). El paquete no coincide con la primera regla evaluada (regla 100). No coincide con la segunda regla (110), que permite el paquete en la subred. Si el paquete se ha destinado al puerto 139 (NetBIOS), no se le aplica ninguna de las reglas y la regla * termina por rechazarlo.

Puede que desee añadir una regla denegar en el caso en que tenga la necesidad justificada de abrir un amplio rango de puertos, pero hay ciertos puertos en el rango que desea denegar. Asegúrese de colocar la regla denegar en la tabla antes de la regla que permita el rango amplio de tráfico de puerto.

Añade reglas permitir en función de su caso de uso. Por ejemplo, puede añadir una regla que permita TCP saliente y acceso UDP en el puerto 53 para resolución de DNS. Para todas las reglas que añada, asegúrese de que haya una regla de entrada o salida correspondiente que permita el tráfico de respuesta.

El ejemplo siguiente muestra una ACL de red personalizada para una VPC que tiene un bloque de CIDR IPv6 asociado. Esta ACL de red incluye reglas para todo el tráfico HTTP y HTTPS IPv6. En este caso, se insertaron nuevas reglas entre las reglas existentes para el tráfico IPv4. También puede agregar las reglas como reglas de número superior tras las reglas IPv4. El tráfico IPv4 y el IPv6 son independientes y, por lo tanto, ninguna de las reglas para el tráfico IPv4 se aplican a las del tráfico IPv6.

Entrada | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Regla n.º | Tipo | Protocolo | Rango de puerto | Fuente | Permitir/Denegar | Comentarios | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

100 |

HTTP |

TCP |

80 |

0.0.0.0/0 |

PERMITIR |

Permite el tráfico HTTP entrante de cualquier dirección IPv4. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

105 |

HTTP |

TCP |

80 |

::/0 |

PERMITIR |

Permite el tráfico HTTP entrante de cualquier dirección IPv6. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

110 |

HTTPS |

TCP |

443 |

0.0.0.0/0 |

PERMITIR |

Permite el tráfico HTTPS entrante de cualquier dirección IPv4. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

115 |

HTTPS |

TCP |

443 |

::/0 |

PERMITIR |

Permite el tráfico HTTPS entrante de cualquier dirección IPv6. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

120 |

SSH |

TCP |

22 |

192.0.2.0/24 |

PERMITIR |

Permite el tráfico SSH entrante del rango del rango de direcciones IPv4 públicas de su red doméstica (a través de la gateway de Internet). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

130 |

RDP |

TCP |

3389 |

192.0.2.0/24 |

PERMITIR |

Permite el tráfico RDP entrante a servidores web desde el rango de direcciones IPv4 públicas de su red doméstica (a través del puerto de la gateway de Internet). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

140 |

TCP personalizada |

TCP |

32768-65535 |

0.0.0.0/0 |

PERMITIR |

Permite el tráfico IPv4 de retorno entrante de Internet (es decir, para solicitudes que se originan en la subred). Este rango se proporciona solo como ejemplo. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

145 |

TCP personalizada | TCP | 32768-65535 | ::/0 | PERMITIR |

Permite el tráfico IPv6 de retorno entrante de Internet (es decir, para solicitudes que se originan en la subred). Este rango se proporciona solo como ejemplo. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico |

Todos |

Todos |

0.0.0.0/0 |

DENEGAR |

Deniega todo el tráfico IPv4 entrante no controlado por ninguna regla precedente (no modificable). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico |

Todos |

Todos |

::/0 |

DENEGAR |

Deniega todo el tráfico IPv6 entrante no controlado por ninguna regla precedente (no modificable). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Salida | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Regla n.º | Tipo | Protocolo | Rango de puerto | Destino | Permitir/Denegar | Comentarios | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

100 |

HTTP |

TCP |

80 |

0.0.0.0/0 |

PERMITIR |

Permite el tráfico HTTP IPv4 saliente de la subred a Internet. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

105 |

HTTP |

TCP |

80 |

::/0 |

PERMITIR |

Permite el tráfico HTTP IPv6 saliente de la subred a Internet. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

110 |

HTTPS |

TCP |

443 |

0.0.0.0/0 |

PERMITIR |

Permite el tráfico HTTPS IPv4 saliente de la subred a Internet. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

115 |

HTTPS |

TCP |

443 |

::/0 |

PERMITIR |

Permite el tráfico HTTPS IPv6 saliente de la subred a Internet. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

140 |

TCP personalizada |

TCP |

32768-65535 |

0.0.0.0/0 |

PERMITIR |

Permite las respuestas IPv4 salientes a clientes de Internet (por ejemplo, al ofrecer páginas web a usuarios que visitan los servidores web de la subred). Este rango se proporciona solo como ejemplo. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

145 |

TCP personalizada |

TCP |

32768-65535 |

::/0 |

PERMITIR |

Permite las respuestas IPv6 salientes a clientes de Internet (por ejemplo, al ofrecer páginas web a usuarios que visitan los servidores web de la subred). Este rango se proporciona solo como ejemplo. |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico |

Todos |

Todos |

0.0.0.0/0 |

DENY |

Deniega todo el tráfico IPv4 saliente no controlado por ninguna regla precedente (no modificable). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

* |

Todo el tráfico |

Todos |

Todos |

::/0 |

DENEGAR |

Deniega todo el tráfico IPv6 saliente no controlado por ninguna regla precedente (no modificable). |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ACL de red personalizadas y otros servicios de AWS

Si crea una ACL de red personalizada, tenga en cuenta cómo podría afectar a los recursos que crea que utilizan otros servicios de AWS.

Con Elastic Load Balancing, si la subred para las instancias backend tiene una ACL de red en la que ha agregado una regla denegar para todo el tráfico con un origen de 0.0.0.0/0 o el CIDR de la subred, el balanceador de carga no puede realizar ninguna comprobación de estado en las instancias. Para obtener más información acerca de las reglas de ACL de red recomendadas para los balanceadores de carga e instancias backend, consulte ACL de red para balanceadores de carga en una VPC en la Guía del usuario de balanceadores de carga clásicos.

Puertos efímeros

La ACL de red de ejemplo en la sección anterior utiliza un rango de puertos efímeros de 32768-65535. No obstante, puede que desee utilizar un rango diferente para sus ACL de red, dependiendo del tipo de cliente que esté utilizando o con el que se esté comunicando.

El cliente que inicia la solicitud elige el rango de puertos efímeros. El rango varía en función del sistema operativo del cliente.

-

Muchos kernels de Linux (incluido el kernel de Amazon Linux) utilizan puertos 32768-61000.

-

Las solicitudes que se originan desde Elastic Load Balancing utilizan puertos 1024-65535.

-

Los sistemas operativos Windows con Windows Server 2003 utilizan los puertos 1025-5000.

-

Windows Server 2008 y las versiones posteriores utilizan los puertos 49152-65535.

-

Una gateway NAT utiliza los puertos 1024-65535.

-

Las funciones de AWS Lambda utilizan los puertos 1024-65535.

Por ejemplo, si una solicitud llega a un servidor web en su VPC desde un cliente de Windows 10 en Internet, su ACL de red deberá tener una regla saliente para permitir el tráfico destinado a los puertos 49152 a 65535.

Si una instancia de la VPC es el cliente que inicia una solicitud, la ACL de red debe tener una regla entrante para habilitar el tráfico destinado a los puertos efímeros específicos del tipo de instancia (Amazon Linux, Windows Server 2008, etc.).

En la práctica, para cubrir los distintos tipos de clientes que pueden iniciar tráfico a instancias públicas en su VPC, puede abrir los puertos efímeros 1024-65535. Sin embargo, también puede añadir reglas a la ACL para denegar tráfico en puertos malintencionados en ese rango. Asegúrese de colocar las reglas denegar en la tabla antes de las reglas permitir que abren el amplio rango de puertos efímeros.

Detección de la MTU de la ruta

La detección de la MTU de la ruta se utiliza para determinar la MTU de la ruta entre dos dispositivos. La MTU de la ruta es tamaño máximo del paquete admitido en la ruta entre el host de origen y el host receptor.

Para IPv4, cuando un host envía un paquete mayor que la MTU del host receptor o que es mayor que la MTU de un dispositivo a lo largo de la ruta, el host o dispositivo receptor descarta el paquete y, a continuación, devuelve el siguiente mensaje ICMP: Destination Unreachable:

Fragmentation Needed and Don't Fragment was Set (Tipo 3, código 4). Esto indica al host transmisor que divida la carga útil en varios paquetes más pequeños y, a continuación, los retransmita.

El protocolo IPv6 no admite la fragmentación en la red. Cuando un host envía un paquete mayor que la MTU del host receptor o que es mayor que la MTU de un dispositivo a lo largo de la ruta, el host o dispositivo receptor descarta el paquete y, a continuación, devuelve el siguiente mensaje ICMP: ICMPv6 Packet Too Big (PTB) (Tipo 2). Esto indica al host transmisor que divida la carga útil en varios paquetes más pequeños y, a continuación, los retransmita.

Si la unidad de transmisión máxima (MTU) entre los anfitriones de las subredes es diferente o si las instancias se comunican con pares a través de Internet, debe agregar la siguiente regla de ACL de red, tanto entrante como saliente. Esta garantiza que la detección de la MTU de la ruta pueda funcionar correctamente y evita la pérdida de paquetes. Seleccione Custom ICMP Rule (Regla ICMP personalizada) para el tipo y Destination Unreachable (No se puede llegar al destino), fragmentation required (fragmentación obligatoria) y DF flag set (marca DF establecida) para el rango de puerto (tipo 3, código 4). Si utiliza el comando traceroute, añada también la siguiente regla: seleccione Custom ICMP Rule (Regla ICMP personalizada) para el tipo y Time Exceeded (Tiempo superado), TTL expired transit (TTL vencido en tránsito) para el rango de puerto (tipo 11, código 0). Para obtener más información, consulte Unidad de transmisión máxima (MTU) de red para la instancia EC2 en la Guía del usuario de Amazon EC2 para instancias de Linux.

Trabajar con ACL de red

En las siguientes tareas se muestra cómo trabajar con las ACL de red con la consola de Amazon VPC.

Tareas

Determinar las asociaciones de ACL de red

Puede utilizar la consola de Amazon VPC para determinar la ACL de red asociada con una subred. Las ACL de red se pueden asociar a más de una subred, de modo que también puede determinar las subredes asociadas a una ACL de red.

Para determinar qué ACL de red está asociada a una subred

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Subnets y, a continuación, seleccione la subred.

La ACL de red asociada a la subred se incluye en la pestaña Network ACL, junto con las reglas de la ACL de red.

Para determinar qué subredes están asociadas a una ACL de red

-

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Network ACLs. La columna Associated With indica el número de subredes asociadas a cada ACL de red.

-

Seleccione una ACL de red.

-

En el panel de detalles, elija Subnet Associations (Asociaciones de subred) para mostrar las subredes asociadas a la ACL de red.

Crear una ACL de red

Puede crear una ACL de red personalizada para su VPC. De forma predeterminada, una ACL de red que cree bloqueará todo el tráfico entrante y saliente hasta que añada reglas, y no se asociará a ninguna subred hasta que le asocie una de forma explícita.

Para crear una regla ACL de red

-

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Network ACLs.

-

Elija Create Network ACL.

-

En el cuadro de diálogo Create Network ACL (Crear ACL de red), puede asignar, de forma opcional, un nombre a su ACL de red, y seleccionar el ID de su VPC en la lista VPC. Después seleccione Yes, Create (Sí, crear).

Agregar y eliminar reglas

Al añadir o eliminar una regla de una ACL, las subredes asociadas a la ACL estarán sujetas a ese cambio. No tiene que terminar ni relanzar las instancias de la subred. Los cambios surten efecto después de un corto período de tiempo.

importante

Tenga mucho cuidado si va a agregar y eliminar reglas al mismo tiempo. Las reglas de ACL de red definen qué tipos de tráfico de red pueden ingresar a las VPC o salir de ellas. Si elimina reglas de entrada o de salida y, a continuación, agrega más entradas nuevas de las permitidas en Cuotas de Amazon VPC, se quitarán las entradas seleccionadas para eliminación y las nuevas entradas no se agregarán. Esto podría provocar problemas de conectividad inesperados e impedir involuntariamente el acceso a sus VPC y la conexión desde ellas.

Si utiliza la API de Amazon EC2 o una herramienta de línea de comandos, no puede modificar reglas. Sólo puede agregar y eliminar reglas. Si utiliza la consola de Amazon VPC, puede modificar las entradas de las reglas existentes. La consola elimina la regla existente y añade una regla nueva. Si necesita cambiar el orden de una regla en la ACL, deberá añadir una regla nueva con el número de la regla nueva, y luego eliminar la regla original.

Para añadir reglas a una ACL de red

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Network ACLs.

-

En el panel de detalles, elija la pestaña Inbound Rules o Outbound Rules, según el tipo de regla que necesite añadir, y luego elija Edit.

-

En Rule #, escriba un número de regla (por ejemplo, 100). El número de regla no debe estar ya en uso en la ACL de red. Las reglas se procesan por orden, empezando por el número más bajo.

Recomendamos dejar espacios entre los números de regla (como 100, 200, 300), en lugar de utilizar números secuenciales, (101, 102, 103). Esto le facilitará el añadir reglas nuevas sin tener que reenumerar las existentes.

-

Seleccione una regla de la lista Type. Por ejemplo, para añadir una regla para HTTP, elija HTTP. Para añadir una regla para permitir todo el tráfico TCP, elija All TCP. Para algunas de estas opciones (por ejemplo, HTTP), completaremos el puerto por usted. Para utilizar un protocolo que no aparezca en la lista, elija Custom Protocol Rule.

-

(Opcional) Si va a crear una regla de protocolo personalizada, seleccione el número de protocolo y asígnele un nombre en la lista Protocol. Para obtener más información, consulte IANA List of Protocol Numbers

. -

(Opcional) Si el protocolo que ha seleccionado requiere un número de puerto, escriba el número de puerto o el rango de puertos separados por un guion (por ejemplo, 49152-65535).

-

En el campo Source o Destination (en función de si se trata de una regla entrante o saliente), escriba el rango de CIDR al que se aplica la regla.

-

En la lista Allow/Deny, seleccione ALLOW para permitir el tráfico especificado, o DENY para denegar el tráfico especificado.

-

(Opcional) Para añadir otra regla, elija Add another rule y repita los pasos del 4 al 9 según sea necesario.

-

Cuando haya terminado, elija Save.

Para eliminar una regla de una ACL de red

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Network ACLs y, a continuación, seleccione la ACL de red.

-

En el panel de detalles, seleccione la pestaña Inbound Rules o Outbound Rules y, a continuación, elija Edit. Elija Remove para la regla que desea eliminar y, a continuación, elija Save.

Asociar una subred a una ACL de red

Para aplicar las reglas de una ACL de red a una subred en particular, debe asociar la subred a la ACL de red. Puede asociar una ACL de red con varias subredes. Sin embargo, una subred sólo puede asociarse a una ACL de red. Las subredes no asociadas a una ACL concreta se asociarán automáticamente a la ACL de red predeterminada.

Para asociar una subred a una ACL de red

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Network ACLs y, a continuación, seleccione la ACL de red.

-

En el panel de detalles, en la pestaña Subnet Associations, elija Edit. Active la casilla de verificación Associate para la subred que desee asociar a la ACL de red y, a continuación, elija Save.

Desasociar una ACL de red de una subred

Puede desasociar una ACL de red personalizada de una subred. Cuando se ha desasociado la subred de la ACL de red personalizada, se asocia automáticamente a la ACL de red predeterminada.

Para anular la asociación de una subred a una ACL de red

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Network ACLs y, a continuación, seleccione la ACL de red.

-

En el panel de detalles, elija la pestaña Subnet Associations.

-

Elija Edit y anule la selección de la casilla de verificación Associate para la subred. Seleccione Save.

Cambiar la ACL de red de una subred

Puede cambiar la ACL de red asociada a una subred. Por ejemplo, al crear una subred, esta se asocia inicialmente a la ACL de red predeterminada. Puede que desee, en su lugar, asociarla a una ACL de red personalizada que ha creado.

Después de cambiar la ACL de red de una subred, no tiene que terminar ni relanzar las instancias de la subred. Los cambios surten efecto después de un corto período de tiempo.

Para cambiar la asociación de una ACL de red a una subred

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Subnets y, a continuación, seleccione la subred.

-

Elija la pestaña Network ACL y, a continuación, elija Edit.

-

En la lista Change to (Cambiar a), seleccione la ACL de red con la que asociar la subred y, a continuación, elija Save (Guardar).

Eliminación de una ACL de red

La ACL de red solo se puede eliminar si no tiene subredes asociadas. La ACL de red predeterminada no se puede eliminar.

Para eliminar una ACL de red

-

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Network ACLs.

-

Seleccione la ACL de red y elija Delete.

-

En el cuadro de diálogo de confirmación, elija Yes, Delete.

Información general de la API y de los comandos

Puede realizar las tareas descritas en esta página utilizando la línea de comandos o una API. Para obtener más información acerca de las interfaces de la línea de comandos, junto con una lista de API disponibles, consulte Trabajo con VPC de Amazon.

Creación de una ACL de red para su VPC

create-network-acl (AWS CLI)

New-EC2NetworkAcl (AWS Tools for Windows PowerShell)

Descripción de una o varias de sus ACL de red

describe-network-acls (AWS CLI)

Get-EC2NetworkAcl (AWS Tools for Windows PowerShell)

Adición de una regla a una ACL de red

create-network-acl-entry (AWS CLI)

New-EC2NetworkAclEntry (AWS Tools for Windows PowerShell)

Eliminación de una regla de una ACL de red

delete-network-acl-entry (AWS CLI)

Remove-EC2NetworkAclEntry (AWS Tools for Windows PowerShell)

Sustitución de una regla existente en una ACL de red

replace-network-acl-entry (AWS CLI)

Set-EC2NetworkAclEntry (AWS Tools for Windows PowerShell)

Sustitución de una asociación de ACL de red

replace-network-acl-association (AWS CLI)

Set-EC2NetworkAclAssociation (AWS Tools for Windows PowerShell)

Eliminación de una ACL de red

delete-network-acl (AWS CLI)

Remove-EC2NetworkAcl (AWS Tools for Windows PowerShell)

Ejemplo: controlar el acceso a las instancias de una subred

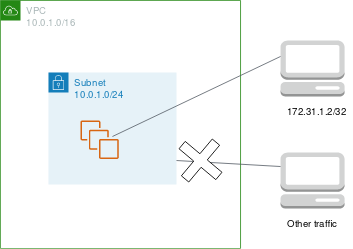

En este ejemplo, las instancias de su subred se pueden comunicar entre sí, y se puede obtener acceso a ellas desde un equipo remoto de confianza. El equipo remoto puede ser un equipo en la red local o una instancia en una subred o VPC diferente. Se utiliza para conectarse a las instancias para realizar tareas administrativas. Las reglas de su grupo de seguridad y de ACL de red permiten el acceso desde la dirección IP de su equipo remoto (172.31.1.2/32). El resto del tráfico de Internet u otras redes se deniega. Este escenario le proporciona la flexibilidad necesaria para cambiar los grupos de seguridad o las reglas de grupos de seguridad de sus instancias, así como para tener la ACL de red como capa de copia de seguridad de defensa.

A continuación se muestra un ejemplo de grupo de seguridad para asociar a las instancias. Los grupos de seguridad son grupos con estado. Por lo tanto, no necesita una regla que permita respuestas al tráfico entrante.

Entrada | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Tipo de protocolo | Protocolo | Rango de puerto | Fuente | Comentarios | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Todo el tráfico | Todos | Todos | sg-1234567890abcdef0 | Todas las instancias asociadas a este grupo de seguridad pueden comunicarse entre sí. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SSH | TCP | 22 | 172.31.1.2/32 | Permite al SSH entrante obtener acceso desde el equipo remoto. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Salida | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Tipo de protocolo | Protocolo | Rango de puerto | Destino | Comentarios | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Todo el tráfico | Todos | Todos | sg-1234567890abcdef0 | Todas las instancias asociadas a este grupo de seguridad pueden comunicarse entre sí. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

A continuación se muestra un ejemplo de ACL de red para asociar a las subredes de las instancias. Las reglas de ACL de red se aplican a todas las instancias de la subred. Las ACL de red son sin estado. Por lo tanto, necesita una regla que permita respuestas al tráfico entrante.

Entrada | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Regla n.º | Tipo | Protocolo | Rango de puerto | Fuente | Permitir/Denegar | Comentarios | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 100 | SSH | TCP | 22 | 172.31.1.2/32 | PERMITIR | Permite al tráfico entrante obtener acceso desde el equipo remoto. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| * | Todo el tráfico | Todos | Todos | 0.0.0.0/0 | DENEGAR | Deniega todo el resto de tráfico entrante. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Salida | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Regla n.º | Tipo | Protocolo | Rango de puerto | Destino | Permitir/Denegar | Comentarios | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 100 | TCP personalizada | TCP | 1024 - 65535 | 172.31.1.2/32 | PERMITIR | Permite las respuestas salientes al equipo remoto. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| * | Todo el tráfico | Todos | Todos | 0.0.0.0/0 | DENEGAR | Deniega todo el resto de tráfico saliente. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

En caso de crear por error reglas de grupos de seguridad demasiado permisivas, la ACL de red de este ejemplo seguirá permitiendo el acceso solo desde la dirección IP especificada. Por ejemplo, el siguiente grupo de seguridad contiene una regla que permite el acceso SSH entrante desde cualquier dirección IP. Sin embargo, si asocia este grupo de seguridad a una instancia de una subred que utiliza la ACL de red, solo otras instancias de la subred y el equipo remoto pueden acceder a la instancia, ya que las reglas de la ACL de red deniegan cualquier otro tráfico entrante a la subred.

Entrada | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Tipo | Protocolo | Rango de puerto | Fuente | Comentarios | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Todo el tráfico | Todos | Todos | sg-1234567890abcdef0 | Todas las instancias asociadas a este grupo de seguridad pueden comunicarse entre sí. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| SSH | TCP | 22 | 0.0.0.0/0 | Permite el acceso al SSH desde cualquier dirección IP. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Salida | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Tipo | Protocolo | Rango de puerto | Destino | Comentarios | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Todo el tráfico | Todos | Todos | 0.0.0.0/0 | Permite todo el tráfico saliente. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

Solución de problemas de accesibilidad

Reachability Analyzer es una herramienta de análisis de configuración estática. Utilice Reachability Analyzer para analizar y depurar la accesibilidad de la red entre dos recursos en la VPC. Reachability Analyzer produce detalles salto a salto de la ruta virtual entre estos recursos cuando son accesibles y, en caso contrario, identifica el componente de bloqueo. Por ejemplo, puede identificar reglas de ACL de red faltantes o mal configuradas.

Para obtener más información, consulte la Guía del Analizador de accesibilidad.