Tutorial de IAM: permitir a los usuarios administrar sus credenciales y configuración de MFA

Puede permitir que los usuarios administren sus propias credenciales y dispositivos de autenticación multifactor (MFA) en la página Credenciales de seguridad. Puede utilizar la AWS Management Console para configurar credenciales (claves de acceso, contraseñas, certificados de firma y claves públicas SSH) y eliminar o desactivar credenciales que no son necesarias, además de habilitar los dispositivos MFA para sus usuarios. Esto es útil para pocos usuarios; sin embargo, es una tarea que pronto podría requerir demasiado tiempo si el número de usuarios aumenta. En este tutorial se muestra cómo habilitar estas prácticas recomendadas sin que suponga una carga para los administradores.

Este tutorial muestra cómo conceder acceso a los usuarios a los servicios de AWS, pero solo cuando inicien sesión con MFA. Si no se han iniciado sesión con un dispositivo MFA, entonces los usuarios no pueden acceder a otros servicios.

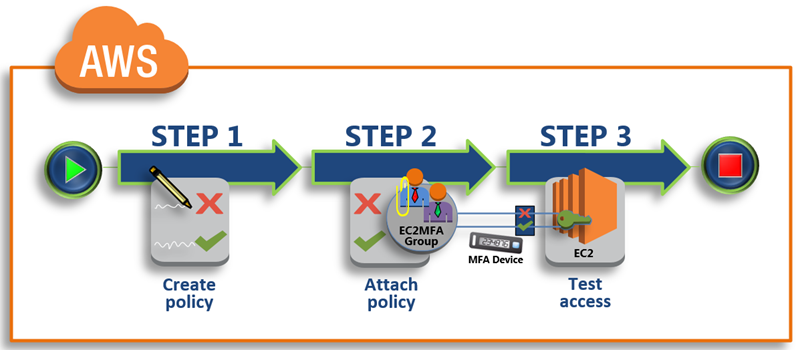

Este flujo de trabajo incluye tres pasos básicos.

- Paso 1: crear una política para que se cumpla el inicio de sesión de MFA

-

Cree una política administrada por el cliente que prohíba todas las acciones excepto las pocas acciones de IAM. Estas excepciones permiten a un usuario cambiar sus propias credenciales y administrar sus dispositivos MFA en la página Credenciales de seguridad. Para obtener más información sobre cómo obtener acceso a esta página, consulte Cómo cambian los usuarios de IAM su propia contraseña (consola).

- Paso 2: asociar políticas a su grupo de usuarios de prueba

-

Crear un grupo de usuarios cuyos miembros tengan acceso total a todas las acciones de Amazon EC2 cuando inician sesión con MFA. Para crear dicho grupo de usuarios, asocie la política administrada por AWS denominada

AmazonEC2FullAccessy la política administrada del cliente que ha creado en el primer paso. - Paso 3: Probar el acceso de usuario

-

Inicie sesión como usuario de prueba para verificar que el acceso a Amazon EC2 está bloqueado hasta que el usuario crea un dispositivo MFA. A continuación, el usuario puede iniciar sesión con ese dispositivo.

Requisitos previos

Para realizar los pasos en este tutorial, deberá disponer de lo siguiente:

-

Una Cuenta de AWS en la que puede iniciar sesión como usuario de IAM con permisos administrativos.

-

Su número de ID de cuenta, que debe especificar en la política en el paso 1.

Para encontrar su número de ID de la cuenta, en la barra de navegación situada en la parte superior de la página, elija Support (Soporte) y, a continuación, elija Support Center (Centro de soporte). Puede encontrar el ID de cuenta en el menú Support (Soporte) de esta página.

-

Un dispositivo MFA virtual (basado en software), una clave de seguridad FIDO o un dispositivo MFA basado en hardware.

-

Un usuario de prueba de IAM que sea miembro de un grupo de usuarios de la siguiente manera:

| Creación de usuario | Crear y configurar cuentas de grupo de usuarios | |||

|---|---|---|---|---|

| Nombre de usuario | Otras instrucciones | Nombre del grupo de usuarios | Añadir usuario como miembro | Otras instrucciones |

| MFAUser | Elija solo la opción Habilitar acceso a la consola: opcional y asigne una contraseña. | EC2MFA | MFAUser | NO adjunte políticas o ni conceda permisos a este grupo de usuarios de ninguna otra manera. |

Paso 1: crear una política para que se cumpla el inicio de sesión de MFA

Puede comenzar creando una política administrada por el cliente de IAM que deniegue todos los permisos, salvo los necesarios para los usuarios de IAM para que administren sus propias credenciales y dispositivos MFA.

-

Inicie sesión en Management Console de AWS como usuario con credenciales de administrador. Para cumplir con las prácticas recomendadas de IAM, no inicie sesión con las credenciales de usuario Usuario raíz de la cuenta de AWS.

importante

Las prácticas recomendadas de IAM sugieren que exija a los usuarios humanos que utilicen la federación con un proveedor de identidades para acceder a AWS con credenciales temporales, en lugar de utilizar usuarios de IAM con credenciales a largo plazo.

-

Abra la consola de IAM en https://console.aws.amazon.com/iam/

. -

En el panel de navegación, seleccione Policies (Políticas) y, a continuación, seleccione Create policy (Crear política).

-

Seleccione la pestaña JSON y copie el texto del siguiente documento de política JSON: AWS: permite a los usuarios de IAM autenticados por MFA administrar sus propias credenciales en la página Credenciales de seguridad.

-

Pegue el texto de la política en el cuadro de texto JSON. Resuelva las advertencias de seguridad, errores o advertencias generales surgidos durante la validación de política y luego seleccione Siguiente.

nota

Puede alternar entre las opciones Editor visual y JSON en todo momento. Sin embargo, la política anterior, que incluye el elemento

NotAction, no se admite en el editor visual. Para esta política, verá una notificación en la pestaña Visual editor (Editor visual). Vuelva a JSON para seguir trabajando con esta política.Este ejemplo de política no permite a los usuarios restablecer una contraseña al iniciar sesión en la AWS Management Console por primera vez. Recomendamos que no conceda permisos a los nuevos usuarios hasta después de que inicien sesión y restablezcan su contraseña.

-

En la página Revisar y crear, escriba

Force_MFAcomo nombre de la política. Para la descripción de la política, escribaThis policy allows users to manage their own passwords and MFA devices but nothing else unless they authenticate with MFA.. En el área Etiquetas, puede agregar opcionalmente pares clave-valor de etiquetas a la política administrada por el cliente. Revise los permisos concedidos por la política y, a continuación, seleccione Crear política para guardar su trabajo.La nueva política aparece en la lista de las políticas administradas y está lista para asociar.

Paso 2: asociar políticas a su grupo de usuarios de prueba

A continuación, se conectan dos políticas al grupo de usuarios de IAM de prueba, que se utilizarán para conceder los permisos protegidos por MFA.

-

En el panel de navegación, elija User groups (Grupos de usuarios).

-

En el cuadro de búsqueda, escriba

EC2MFAy, a continuación, elija el nombre del grupo en la lista (no la casilla de verificación). -

Elija la pestaña Permisos, elija Agregar permisos y luego, Asociar políticas.

-

En la página Attach permission policies to EC2MFA group (Adjuntar políticas de permisos al grupo EC2MFA), en el campo de búsqueda, escriba

EC2Full. Luego, seleccione la casilla de verificación situada junto a AmazonEC2FullAccess en la lista. No guarde aún los cambios. -

En el cuadro de búsqueda, escriba

Forcey, a continuación, seleccione la casilla de verificación junto a Force_MFA en la lista. -

Seleccione Asociar políticas.

Paso 3: Probar el acceso de usuario

En esta parte del tutorial, inicie sesión como usuario de prueba y verifique que la política funciona según lo previsto.

-

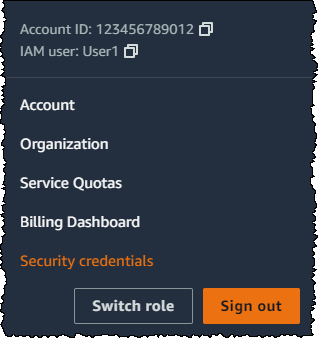

Inicie sesión en su Cuenta de AWS como

MFAUsercon la contraseña que haya asignado en la sección anterior. Use la URL:https://<alias or account ID number>.signin.aws.amazon.com/console -

Elija EC2 para abrir la consola de Amazon EC2 y comprobar que el usuario no tiene permisos para realizar ninguna actividad.

-

En la esquina superior derecha de la barra de navegación, elija el nombre de usuario

MFAUsery, a continuación, My Security Credentials (Mis credenciales de seguridad).

-

Ahora agregue un dispositivo MFA. En la sección Multi-Factor Authentication (MFA), elija Assign MFA device (Asignar dispositivo MFA).

nota

Es posible que reciba un error que indica que no está autorizado a realizar

iam:DeleteVirtualMFADevice. Esto podría ocurrir si alguien anteriormente comenzó la asignación de un dispositivo MFA virtual este usuario y canceló el proceso. Para continuar, usted u otro administrador debe eliminar el dispositivo MFA virtual existente sin asignar del usuario. Para obtener más información, consulte No tengo autorización para realizar la operación iam:DeleteVirtualMFADevice. -

En este tutorial, utilizamos un dispositivo MFA virtual (basado en software), como la aplicación Google Authenticator en un teléfono móvil. Elija Authenticator app (Aplicación del autenticador) y, a continuación, haga clic en Next (Siguiente).

IAM generará y mostrará la información de configuración del dispositivo MFA virtual, incluido un gráfico de código QR. El gráfico es una representación de la clave de configuración secreta que se puede introducir manualmente en dispositivos que no admiten códigos QR.

-

Abra su aplicación de MFA virtual. (Para ver una lista de las aplicaciones que puede utilizar para alojar dispositivos MFA virtuales, consulte Aplicaciones MFA virtuales)

. Si la aplicación de MFA virtual admite varias cuentas (varios dispositivos de MFA virtuales), elija la opción para crear una nueva cuenta (un nuevo dispositivo MFA virtual). -

Determine si la aplicación MFA admite códigos QR y, a continuación, lleve a cabo alguna de las siguientes operaciones:

-

Desde el asistente, seleccione Show QR code (Mostrar código QR). A continuación, utilice la aplicación para analizar el código QR. Por ejemplo, puede elegir el icono de la cámara o una opción similar a Scan code (Escanear código) y, a continuación, utilizar la cámara del dispositivo para escanear el código.

-

En el asistente Set up device (Configurar el dispositivo), elija Show secret key (Mostrar clave secreta) y, a continuación, escriba la clave secreta en su aplicación MFA.

Cuando haya terminado, el dispositivo MFA virtual comenzará a generar contraseñas de uso único.

-

-

En el asistente Set up device (Configurar el dispositivo), en el cuadro Enter the code from your authenticator app (Introducir el código de la aplicación de autenticación), escriba la contraseña de uso único que aparece actualmente en el dispositivo MFA virtual. Elija Register MFA (Registrar MFA).

importante

Envíe su solicitud inmediatamente después de generar el código. Si genera los códigos y después espera demasiado tiempo a enviar la solicitud, el dispositivo MFA está correctamente asociado al usuario. Sin embargo, el dispositivo MFA no está sincronizado. Esto ocurre porque las contraseñas temporales de un solo uso (TOTP) caducan tras un corto periodo de tiempo. Si esto ocurre, puede volver a sincronizar el dispositivo.

El dispositivo MFA virtual ya está listo para utilizarlo con AWS.

-

Cierre la sesión de la consola y, a continuación, vuelva a iniciar sesión en

MFAUser. En esta ocasión AWS le solicita un código de MFA desde su teléfono. Al hacerlo, escriba el código en la casilla y, a continuación, seleccione Submit (Enviar). -

Elija EC2 para abrir de nuevo la consola de Amazon EC2. Observe que esta vez puede ver toda la información y realizar cualquier acción que desee. Si va a cualquier otra consola como este usuario, verá mensajes de acceso denegado. El motivo es que las políticas de este tutorial conceden acceso únicamente a Amazon EC2.

Recursos relacionados

Para obtener más información, consulte los siguientes temas: