Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Uso de la federación de identidades web

Cuando escriba una aplicación dirigida a gran cantidad de usuarios, puede utilizar, si lo desea, identidades web federadas para llevar a cabo las operaciones de autenticación y autorización. Las identidades web federadas evitan tener que crear usuarios de individuales. En su lugar, los usuarios pueden iniciar sesión en un proveedor de identidad y, a continuación, obtener credenciales de seguridad temporales de AWS Security Token Service ()AWS STS. Luego, la aplicación puede usar estas credenciales para acceder a AWS los servicios.

Las identidades web federadas admiten los siguientes proveedores de identidad:

-

Login with Amazon

-

Facebook

-

Google

Recursos adicionales para identidades web federadas

Los siguientes recursos pueden ayudarle a obtener más información sobre las identidades web federadas:

-

El artículo Web Identity Federation using the AWS SDK for .NET(Identidad federada web usando NETlong)

del blog de desarrolladores de AWS describe paso a paso cómo utilizar las identidades federadas web con Facebook. Incluye fragmentos de código en C# que muestran cómo asumir una función de IAM con identidad web y cómo usar credenciales de seguridad temporales para acceder a un recurso. AWS -

La AWS Mobile SDK for iOS

y la AWS Mobile SDK for Android contienen aplicaciones de ejemplo. Incluyen código que muestra cómo invocar a los proveedores de identidad y, a continuación, cómo utilizar la información de estos proveedores para recibir y utilizar credenciales de seguridad temporales. -

El artículo Federación de identidades web con aplicaciones móviles

analiza la federación de identidades web y muestra un ejemplo de cómo utilizar la federación de identidades web para acceder a un recurso. AWS

Ejemplo de política para la federación de identidades web

Para ver cómo puede utilizar la federación de identidades web con DynamoDB, consulte GameScoresla tabla que se presentó en. Usar condiciones de las políticas de IAM para control de acceso preciso Esta es la clave principal de. GameScores

| Nombre de la tabla | Tipo de clave principal | Nombre y tipo de clave de partición | Nombre y tipo de clave de ordenación |

|---|---|---|---|

| GameScores (UserId, GameTitle, ...) | Compuesto | Nombre del atributo: UserId Tipo: cadena | Nombre del atributo: GameTitle Tipo: cadena |

Ahora, supongamos que una aplicación de juegos para móviles utiliza la aplicación, con lo cual esta tiene que aceptar miles o incluso millones de usuarios. A esta escala, resulta muy difícil administrar los usuarios individuales de las aplicaciones y garantizar que cada usuario solo pueda acceder a sus propios datos de la GameScorestabla. Afortunadamente, muchos usuarios ya tiene cuentas de un proveedor de identidades tercero, como Facebook, Google o Login with Amazon. Por este motivo, es lógico utilizar alguno de ellos para llevar a cabo las tareas de autenticación.

Para hacer esto mediante las identidades web federadas, el desarrollador de la aplicación debe registrar esta última en un proveedor de identidades (como Login with Amazon) y obtener un identificador de aplicación exclusivo. A continuación, el desarrollador debe crear un rol de IAM. (En este ejemplo, se denomina a esta función) GameRole. El rol debe tener adjunto un documento de política de IAM en el que se especifiquen las condiciones en las que la aplicación puede acceder a la GameScorestabla.

Cuando un usuario desee jugar, iniciará sesión en esta cuenta de Login with Amazon desde la propia aplicación de juegos. A continuación, la aplicación llama a AWS Security Token Service (AWS STS), proporciona el ID de la aplicación Login with Amazon y solicita la membresía GameRole. AWS STS devuelve AWS las credenciales temporales a la aplicación y le permite acceder a la GameScorestabla, de conformidad con el documento GameRolede política.

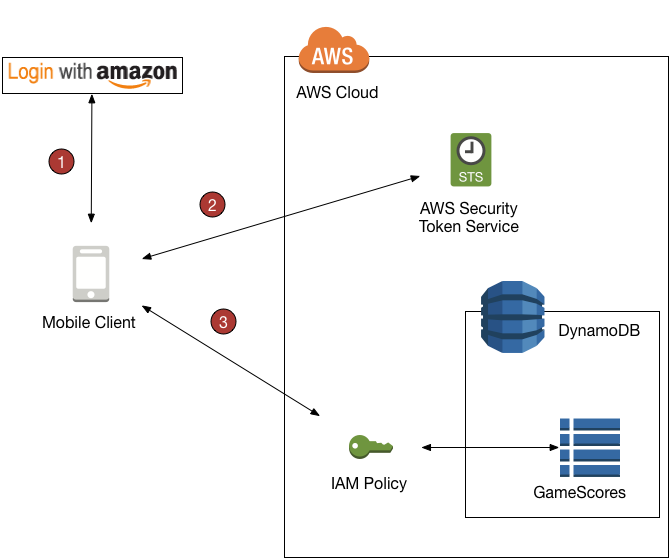

En el diagrama siguiente se muestra cómo se integran estas piezas entre sí.

Información general sobre la federación de identidades web

-

La aplicación llama a un proveedor de identidades tercero para autenticar al usuario y la aplicación. El proveedor de identidades devuelve un token de identidad web a la aplicación.

-

La aplicación llama AWS STS y transfiere el token de identidad web como entrada. AWS STS autoriza la aplicación y le proporciona credenciales de AWS acceso temporales. La aplicación puede asumir una función de IAM (GameRole) y acceder a AWS los recursos de acuerdo con la política de seguridad de la función.

-

La aplicación llama a DynamoDB para acceder a la tabla. GameScores Como lo ha asumido GameRole, la aplicación está sujeta a la política de seguridad asociada a esa función. El documento de política impide que la aplicación obtenga acceso a datos que no pertenecen al usuario.

Una vez más, esta es la política de seguridad GameRoleque se mostró enUsar condiciones de las políticas de IAM para control de acceso preciso:

{ "Version":"2012-10-17", "Statement":[ { "Sid":"AllowAccessToOnlyItemsMatchingUserID", "Effect":"Allow", "Action":[ "dynamodb:GetItem", "dynamodb:BatchGetItem", "dynamodb:Query", "dynamodb:PutItem", "dynamodb:UpdateItem", "dynamodb:DeleteItem", "dynamodb:BatchWriteItem" ], "Resource":[ "arn:aws:dynamodb:us-west-2:123456789012:table/GameScores" ], "Condition":{ "ForAllValues:StringEquals":{ "dynamodb:LeadingKeys":[ "${www.amazon.com:user_id}" ], "dynamodb:Attributes":[ "UserId", "GameTitle", "Wins", "Losses", "TopScore", "TopScoreDateTime" ] }, "StringEqualsIfExists":{ "dynamodb:Select":"SPECIFIC_ATTRIBUTES" } } } ] }

La Condition cláusula determina qué elementos GameScoresson visibles para la aplicación. Para ello, compara el identificador de Login with Amazon con los valores de las claves de partición UserId de GameScores. Solamente los elementos que pertenecen al usuario actual se pueden procesar utilizando una de las acciones de DynamoDB que se enumeran en esta política. No se puede obtener acceso a los demás elementos de la tabla. Además, solo se puede obtener acceso a los atributos específicos enumerados en la política.