Cómo afectan las políticas de recursos de API Gateway al flujo de trabajo de autorización

Cuando API Gateway evalúa la política de recursos asociada a la API, el resultado depende del tipo de autenticación que se haya definido para la API, tal y como se muestra en los diagramas de flujo de las siguientes secciones.

Temas

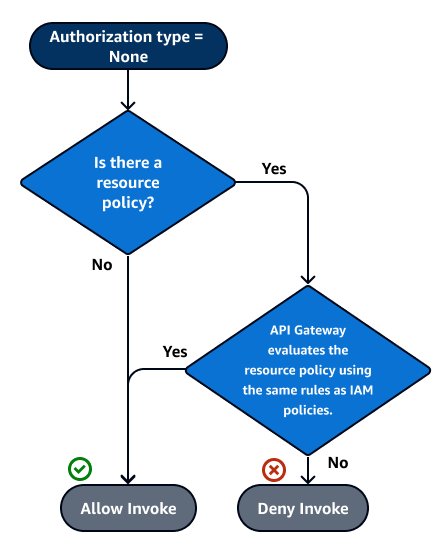

Solo política de recursos de API Gateway

En este flujo de trabajo, una política de recursos de API Gateway está asociada a la API, pero no se ha definido ningún tipo de autenticación para la API. Para evaluar la política ay que buscar un permiso explícito en función de los criterios de entrada del intermediario. Una denegación implícita o cualquier denegación explícita provoca la denegación del intermediario.

El siguiente ejemplo muestra dicha política.

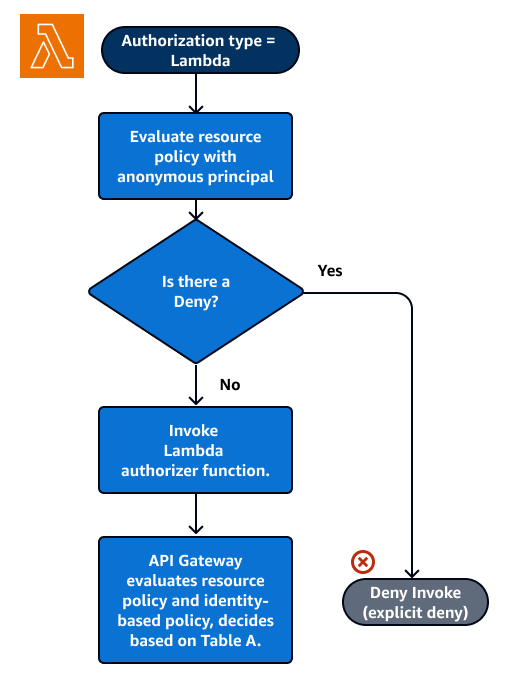

Autorizador de Lambda y política de recursos

En este flujo de trabajo, un autorizador de Lambda está configurado para la API, además de una política de recursos. La política de recursos se evalúan en dos fases. Antes de llamar al autorizador de Lambda, API Gateway primero evalúa la política y comprueba si hay denegaciones explícitas. Si se encuentran, se deniega inmediatamente el acceso al intermediario. De lo contrario, se llamada al autorizador de Lambda, que devuelve un documento de política, que se evalúa junto con la política de recursos. Si el autorizador utiliza el almacenamiento en caché, es posible que API Gateway devuelva el documento de política almacenado en caché. El resultado se determina en función de la Tabla A.

La siguiente política de recursos de ejemplo solo permite llamadas desde el punto de enlace de la VPC cuyo ID de punto de enlace de la VPC sea vpce-1a2b3c4d

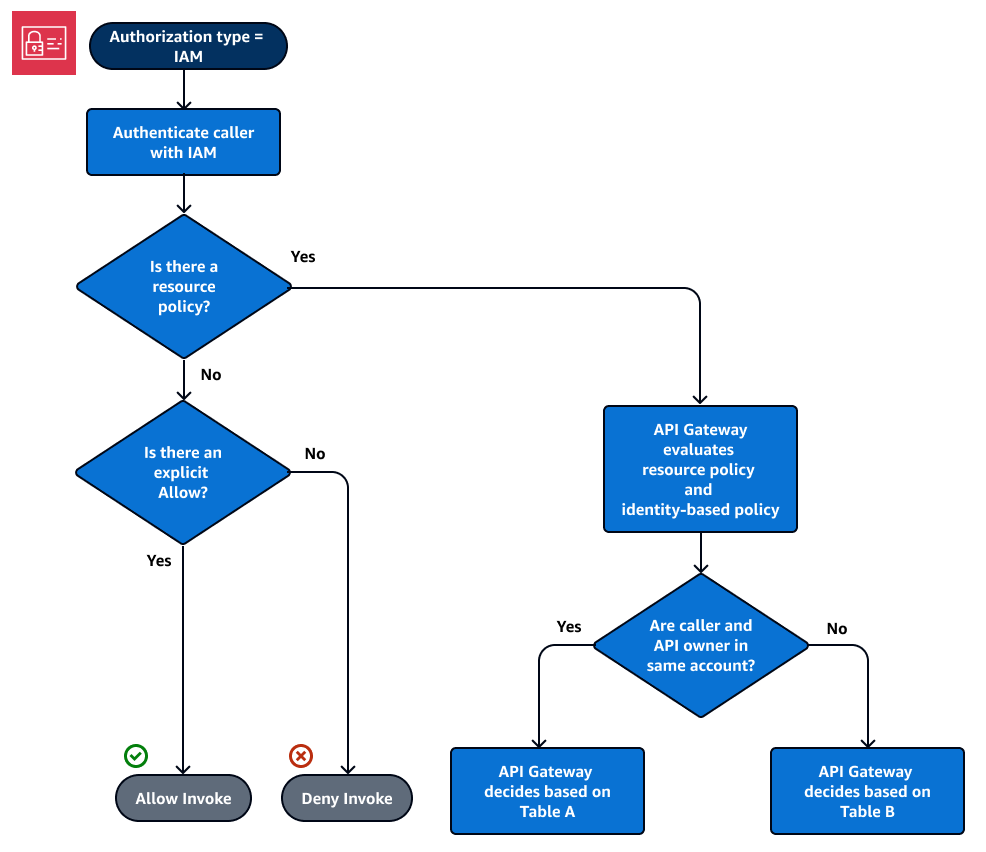

Autenticación de IAM y política de recursos

En este flujo de trabajo, puede configurar la autenticación de IAM para la API, además de una política de recursos. Después de autenticar al usuario con el servicio de IAM, la API evalúa las políticas asociadas al usuario y a la política de recursos. El resultado varía en función de si el intermediario se encuentra en la misma Cuenta de AWS o una Cuenta de AWS diferente, del propietario de la API.

Si el intermediario y el propietario de la API proceden de cuentas distintas, las políticas de IAM y la política de recursos permiten explícitamente al intermediario continuar. Para obtener más información, consulte la Tabla B.

Sin embargo, si el intermediario y el propietario de la API se encuentran en la misma Cuenta de AWS, las políticas del usuario de IAM o la política de recursos deben permitir explícitamente al intermediario continuar. Para obtener más información, consulte la Tabla A.

El siguiente ejemplo muestra una política de recursos entre cuentas. Si presuponemos que la política de IAM contiene un efecto Allow (Permitir), esta política de recursos solo permite llamadas desde la VPC cuyo ID de VPC sea vpc-2f09a348

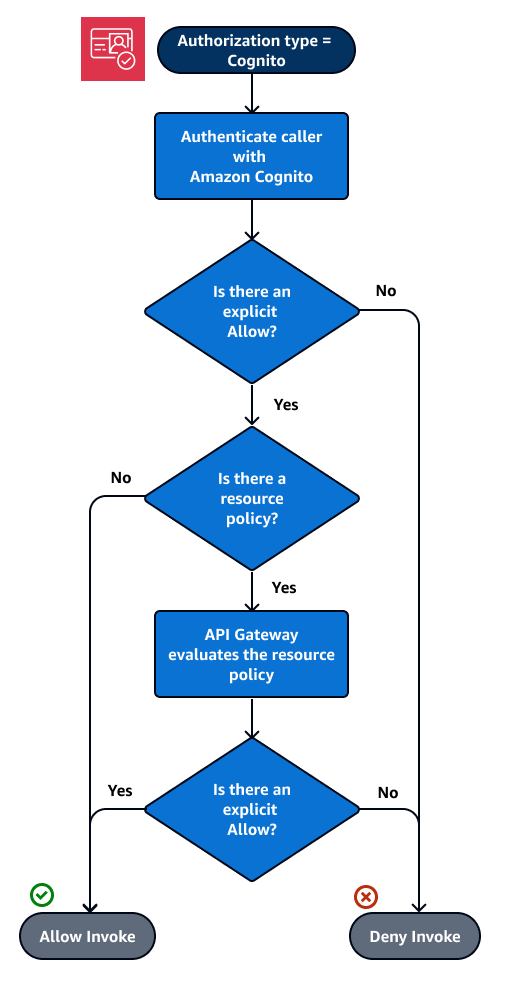

Política de recursos y autenticación de Amazon Cognito

En este flujo de trabajo, se configura un grupo de usuarios de Amazon Cognito para la API, además de una política de recursos. API Gateway intenta primero autenticar a la persona que llama a través de Amazon Cognito. Esto se realiza normalmente a través de un token JWT proporcionado por la persona que llama. Si la autenticación se realiza correctamente, la política de recursos se evalúa de forma independiente, y se requiere un permiso explícito. Una denegación o "ni permitir ni denegar" da como resultado una denegación. El siguiente ejemplo muestra una política de recursos que podrían utilizarse junto con grupos de usuarios de Amazon Cognito.

El siguiente ejemplo muestra una política de recursos que solo permite llamadas desde direcciones IP de origen específicas, suponiendo que el token de autenticación de Amazon Cognito contiene un permiso. Para obtener más información, consulte la Tabla B.

Tablas de resultados de evaluación de políticas

La tabla A muestra el comportamiento resultante cuando el acceso a una API de API Gateway está controlado por una política de IAM o un autorizador de Lambda y una política de recursos de API Gateway, que se encuentran en la misma Cuenta de AWS.

Política de IAM (o autorizador de Lambda) |

Política de recursos de API Gateway |

Comportamiento resultante |

|---|---|---|

| Allow | Allow | Allow |

| Allow | Ni permitir ni denegar | Allow |

| Allow | Denegar | Denegación explícita |

| Ni permitir ni denegar | Allow | Allow |

| Ni permitir ni denegar | Ni permitir ni denegar | Denegar de forma implícita |

| Ni permitir ni denegar | Denegar | Denegación explícita |

| Denegar | Allow | Denegación explícita |

| Denegar | Ni permitir ni denegar | Denegación explícita |

| Denegar | Denegar | Denegación explícita |

La tabla B muestra el comportamiento resultante cuando el acceso a una API de API Gateway está controlado por una política de IAM o un autorizador de grupos de usuarios de Amazon Cognito y una política de recursos de API Gateway, que se encuentran en diferentes Cuentas de AWS. Si no existe un permiso ni una denegación, el acceso entre cuentas se deniega. Esto se debe a que el acceso entre cuentas requiere que la política de recursos y la política de IAM o el autorizador de grupos de usuarios de Amazon Cognito concedan acceso de forma explícita.

Política de IAM (o autorizador de grupos de usuarios de Amazon Cognito) |

Política de recursos de API Gateway |

Comportamiento resultante |

|---|---|---|

| Allow | Allow | Allow |

| Allow | Ni permitir ni denegar | Denegar de forma implícita |

| Allow | Denegar | Denegación explícita |

| Ni permitir ni denegar | Allow | Denegar de forma implícita |

| Ni permitir ni denegar | Ni permitir ni denegar | Denegar de forma implícita |

| Ni permitir ni denegar | Denegar | Denegación explícita |

| Denegar | Allow | Denegación explícita |

| Denegar | Ni permitir ni denegar | Denegación explícita |

| Denegar | Denegar | Denegación explícita |