Configuración de SSO para ODBC mediante el complemento Okta y el proveedor de identidades Okta

Esta página muestra cómo configurar el controlador ODBC de Amazon Athena y el complemento Okta para agregar el módulo de inicio de sesión único (SSO) con el proveedor de identidad Okta.

Requisitos previos

Para completar los pasos de este tutorial, se necesitan las siguientes versiones:

-

Controlador ODBC de Amazon Athena. Para obtener enlaces de descarga, consulte Conexión a Amazon Athena con ODBC.

-

Un rol de IAM que quiera usar con SAML. Para obtener más información, consulte Creación de un rol para una federación SAML 2.0 en la Guía del usuario de IAM.

-

Una cuenta de Okta. Para obtener información, visite Okta.com

.

Creación de una integración de aplicaciones en Okta

En primer lugar, use el panel de control de Okta para crear y configurar una aplicación SAML 2.0 para el inicio de sesión único en Athena. Puede utilizar una aplicación de Redshift existente en Okta para configurar el acceso a Athena.

Para crear una integración de aplicaciones en Okta

-

Inicie sesión en la página de administración de su cuenta en Okta.com

. -

En el panel de navegación, elija Applications (Aplicaciones), Applications.

-

En la página Applications, elija Browse App Catalog (Examinar catálogo de aplicaciones).

-

En la página Browse App Integration Catalog (Examinar catálogo de integración de aplicaciones), en la sección Use Case (Caso de uso), elija All Integrations (Todas las integraciones).

-

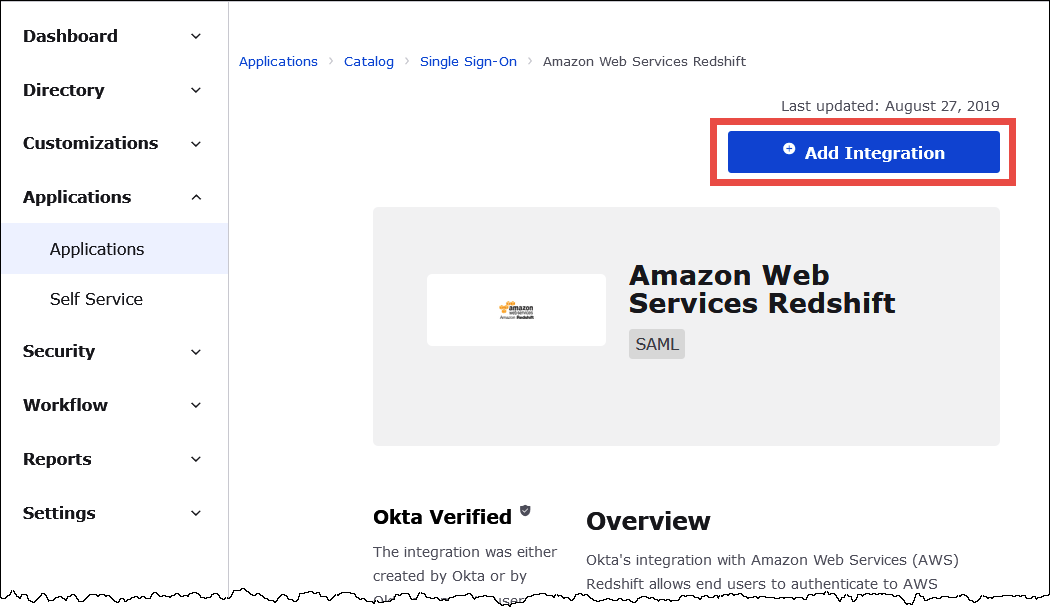

En el cuadro de búsqueda, ingrese Amazon Web Services Redshift y luego elija Amazon Web Services Redshift SAML (SAML de Amazon Web Services Redshift).

-

Seleccione Add Integration (Agregar integración).

-

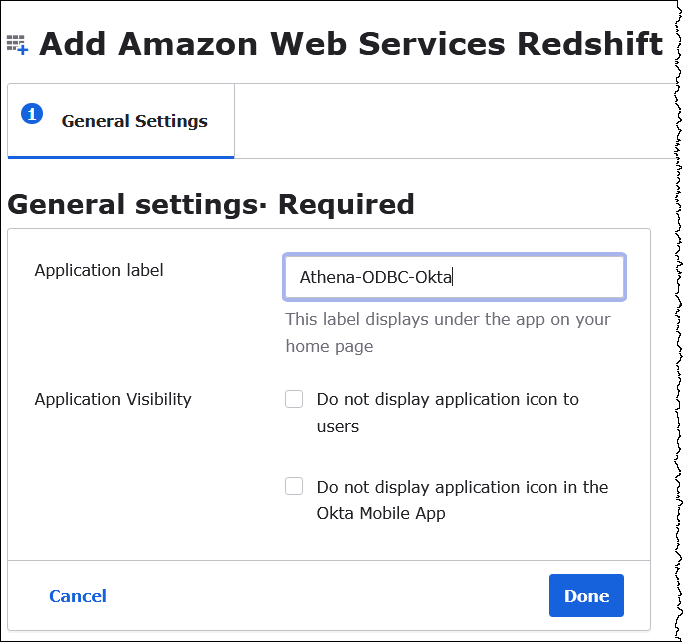

En la sección General Settings Required (Configuración general necesaria), para Application label (Etiqueta de aplicación), ingrese un nombre para la aplicación. Este tutorial utiliza el nombre Athena-ODBC-Okta.

-

Seleccione Listo.

-

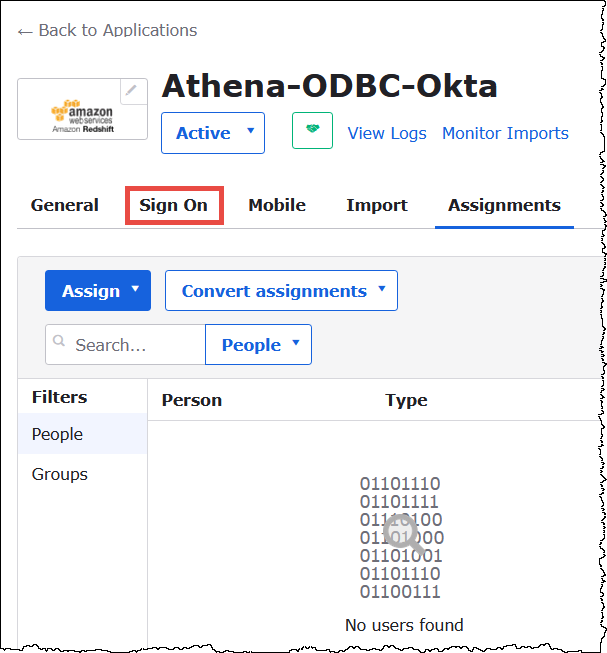

En la página de su solicitud de Okta (por ejemplo, Atena-ODBC-Okta), elija Sign On (Iniciar sesión).

-

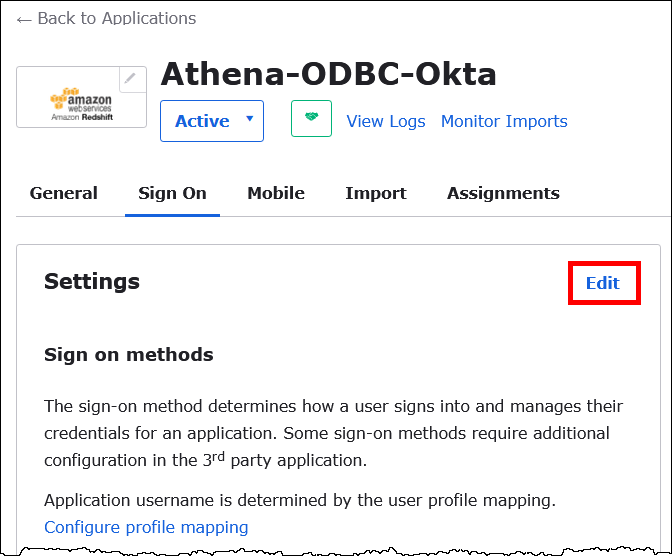

En la sección Settings (Configuración), elija Edit (Editar).

-

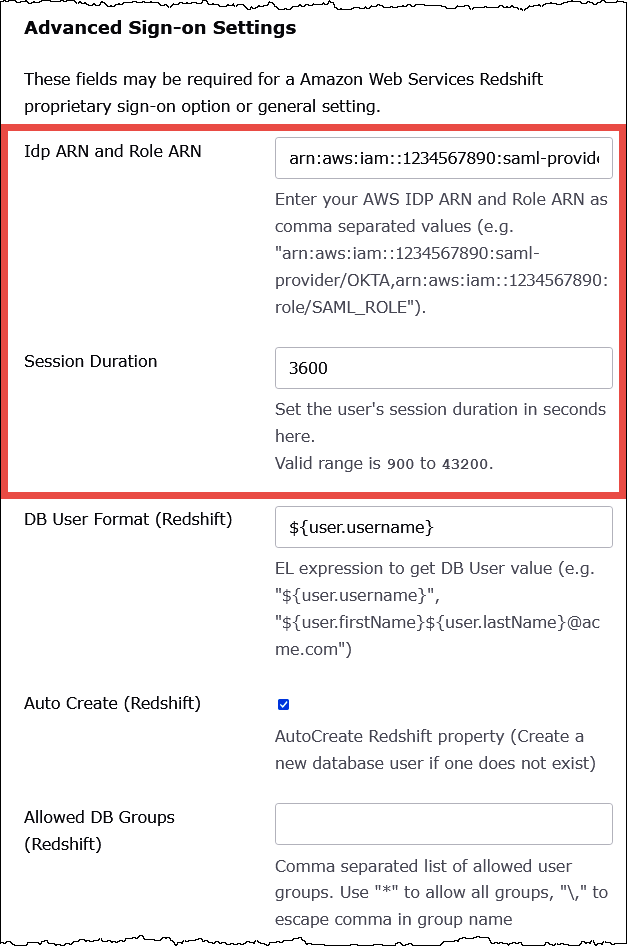

En la sección Advanced Sign-on Settings (Configuración avanzada de inicio de sesión), configure los siguientes valores.

-

En IdP ARN and Role ARN (ARN de IdP y ARN de rol), ingrese su ARN de IdP y ARN de rol de AWS como valores separados por comas. Para obtener información sobre el formato del rol de IAM, consulte Configuración de aserciones SAML para la respuesta de autenticación en la Guía del usuario de IAM..

-

En Session Duration (Duración de la sesión), indique un valor entre 900 y 43 200 segundos. En este tutorial, se usa el valor predeterminado de 3600 (1 hora).

Athena no utiliza las configuraciones DbUser Format (Formato DbUser), AutoCreate (Creación automática) y Allowed DBGroups (DBGroups permitidos). No es preciso configurarlas.

-

-

Seleccione Guardar.

Recuperación de información de configuración de ODBC desde Okta

Ahora que ya creó la aplicación Okta, tiene todo listo para recuperar el ID de la aplicación y la URL del host del IdP. Los necesitará más adelante cuando configure ODBC para la conexión a Athena.

Para recuperar la información de configuración de ODBC desde Okta

-

Elija la pestaña General (General) de la aplicación Okta y desplácese hacia abajo hasta la sección App Embed Link (Enlace de inserción de aplicación).

La URL de Embed Link (Enlace de inserción) tiene el siguiente formato:

https://trial-1234567.okta.com/home/amazon_aws_redshift/Abc1de2fghi3J45kL678/abc1defghij2klmNo3p4 -

Desde la URL de Embed Link (Enlace de inserción), extraiga y guarde las siguientes piezas:

-

El primer segmento después de

https://, hasta e incluyendookta.com(por ejemplo, trial-1234567.okta.com). Este es el host de su IdP. -

Los dos últimos segmentos de la URL, incluida la barra del medio. Los segmentos son dos cadenas de 20 caracteres con una combinación de números, y letras mayúsculas y minúsculas (por ejemplo, Abc1de2fghi3J45kL678/abc1defghij2klmNo3p4). Este es el ID de la aplicación.

-

Adición de un usuario a la aplicación de Okta

Ya puede agregar un usuario a su aplicación Okta.

Para agregar un usuario a la aplicación de Okta

-

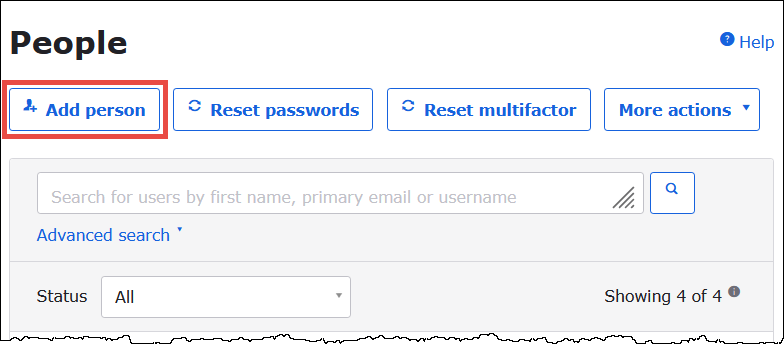

En el panel de navegación izquierdo, elija Directory (Directorio) y, a continuación, elija People (Personas).

-

Elija Add person (Agregar persona).

-

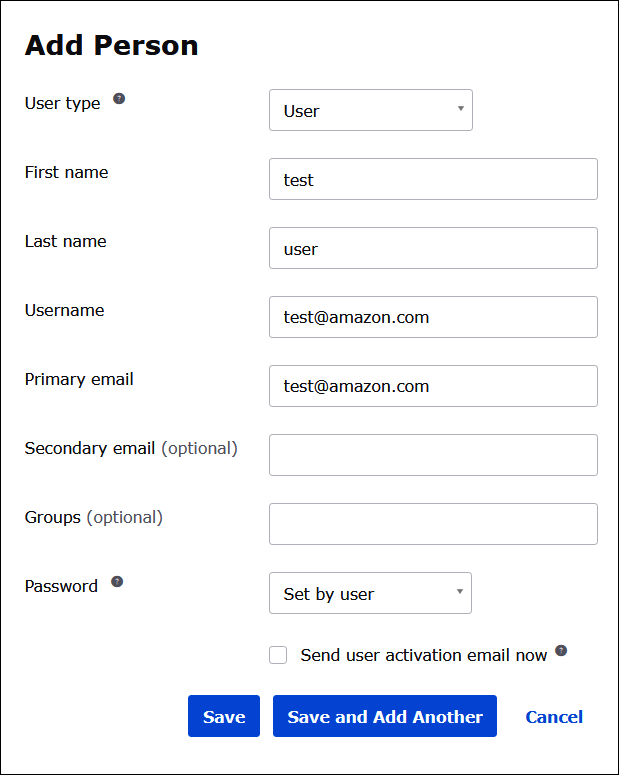

En el cuadro de diálogo Add person, ingrese la siguiente información.

-

En First name (Nombre) y Last name (Apellido), ingrese valores. En este tutorial se utiliza un

test user. -

Ingrese los valores para Username (Nombre de usuario) y Primary email (Correo electrónico principal). En este tutorial se utiliza

test@amazon.compara ambos. Los requisitos de seguridad para las contraseñas pueden variar.

-

-

Seleccione Guardar.

Ya puede asignar el usuario que ha creado a su aplicación.

Para asignar el usuario a la aplicación:

-

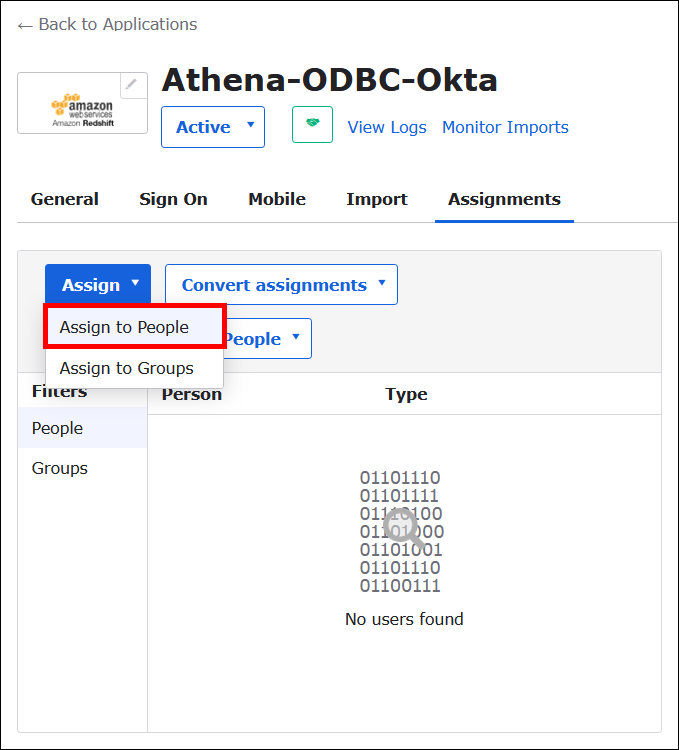

En el panel de navegación, elija Applications (Aplicaciones), Applications (Aplicaciones) y, a continuación, elija el nombre de la aplicación (por ejemplo, Atena-ODBC-Okta).

-

Elija Assign (Asignar) y, luego, elija Assign to People (Asignar a personas).

-

Elija la opción Assign (Asignar) para el usuario y, luego, seleccione Done (Listo).

-

Cuando se le solicite, elija Save and Go Back (Guardar y volver). En el cuadro de diálogo se muestra el estado del usuario como Assigned (Asignado).

-

Seleccione Listo.

-

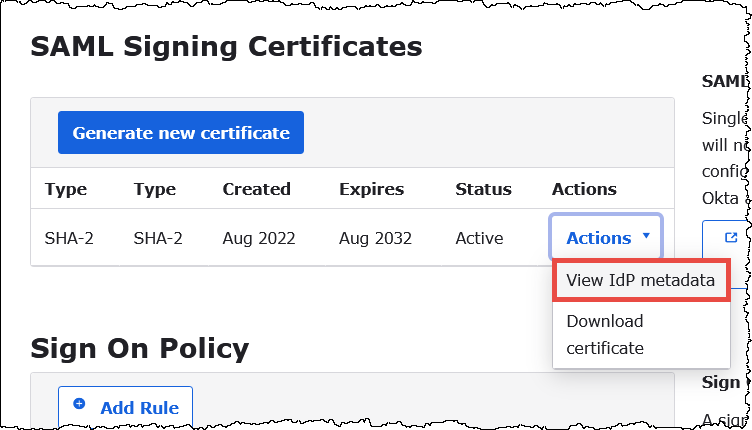

Elija la pestaña Sign On (Iniciar sesión).

-

Desplácese hasta la sección SAML Signing Certificates (Certificados de firma de SAML).

-

Elija Actions.

-

Abra el menú contextual (clic derecho) de View IdP metadata (Visualización de metadatos del IdP) y, a continuación, seleccione la opción del navegador para guardar el archivo.

-

Guarde el archivo con una extensión de

.xml.

Crear un proveedor de identidad SAML y rol de AWS

Ya puede cargar el archivo XML de metadatos en la consola de IAM en AWS. Utilizará este archivo para crear un proveedor de identidad de SAML y rol de AWS. Utilice una cuenta de administrador de servicios de AWS para realizar estos pasos.

Para crear un proveedor de identidad SAML y un rol en AWS

-

Inicie sesión en la AWS Management Console y abra la consola de IAM en https://console.aws.amazon.com/IAM/

. -

En el panel de navegación, elija Proveedores de identidades y, a continuación, Agregar proveedor.

-

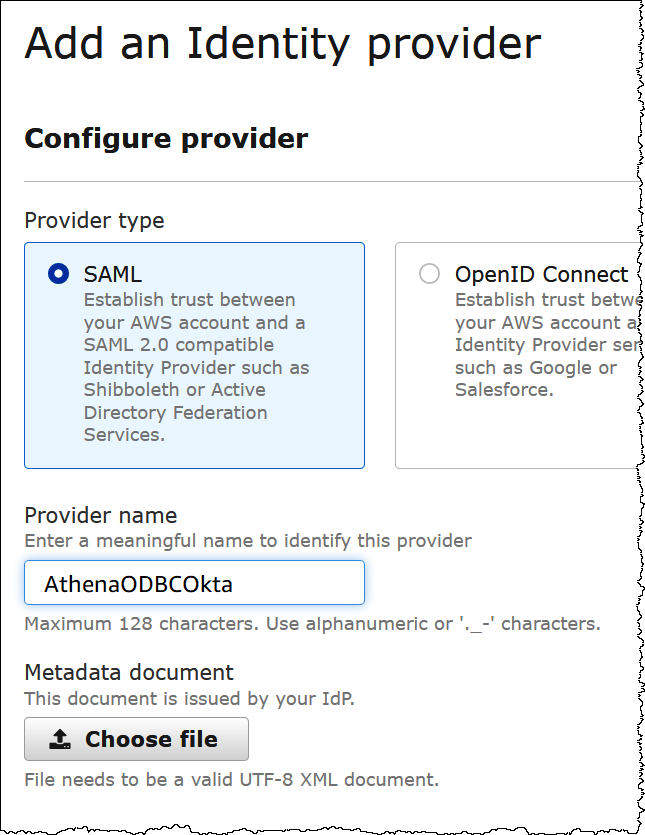

En la página Add an Identity provider (Agregar un proveedor de identidad), en Configure provider (Configurar proveedor), ingrese la siguiente información.

-

En Provider type (Tipo de proveedor), elija SAML.

-

En Provider name (Nombre del proveedor), ingrese un nombre para el proveedor (por ejemplo,

AthenaODBCOkta). -

En Metadata document (Documento de metadatos), utilice la opción Choose file (Elegir archivo) para cargar el archivo XML de metadatos del proveedor de identidad (IdP) que descargó.

-

-

Elija Add Provider (Agregar proveedor).

Creación de un rol de IAM para el acceso a Athena y Amazon S3

Ahora ya tiene todo listo para crear un rol de IAM para el acceso a Athena y Amazon S3. Asignará este rol al usuario. De esta forma, puede proporcionar al usuario acceso de inicio de sesión único a Athena.

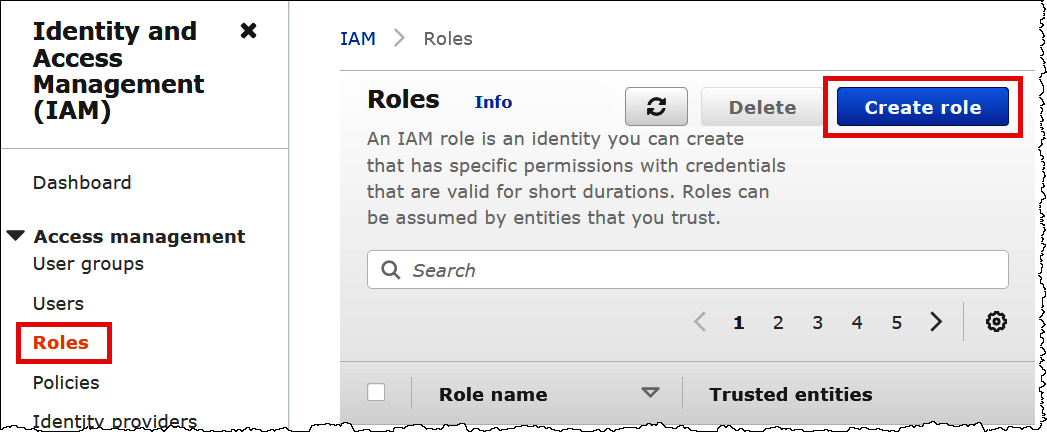

Para crear un rol de IAM para el usuario

-

En el panel de navegación de la consola de IAM, elija Roles y, a continuación, elija Create role (Crear rol).

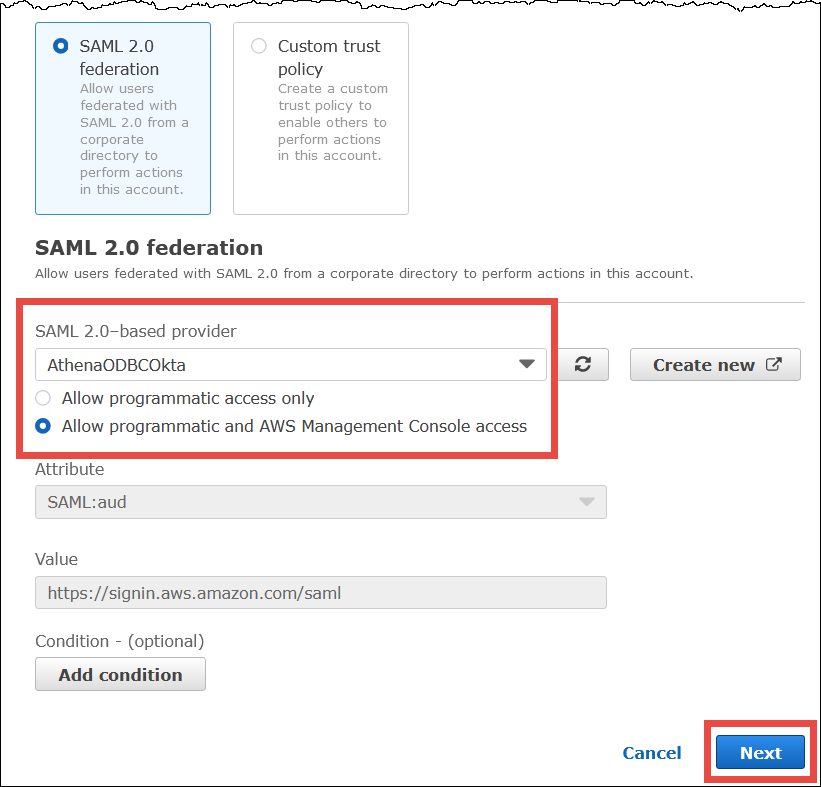

-

En la página Create role (Crear rol), elija las opciones siguientes:

-

En Select type of trusted entity (Seleccionar tipo de entidad de confianza), elija SAML 2.0 Federation (Federación SAML 2.0).

-

En SAML 2.0–based provider (Proveedor basado en SAML 2.0), seleccione el proveedor de identidad SAML que ha creado (por ejemplo, AthenaODBCOkta).

-

Seleccione Permitir acceso mediante programación y mediante la AWS Management Console.

-

-

Elija Siguiente.

-

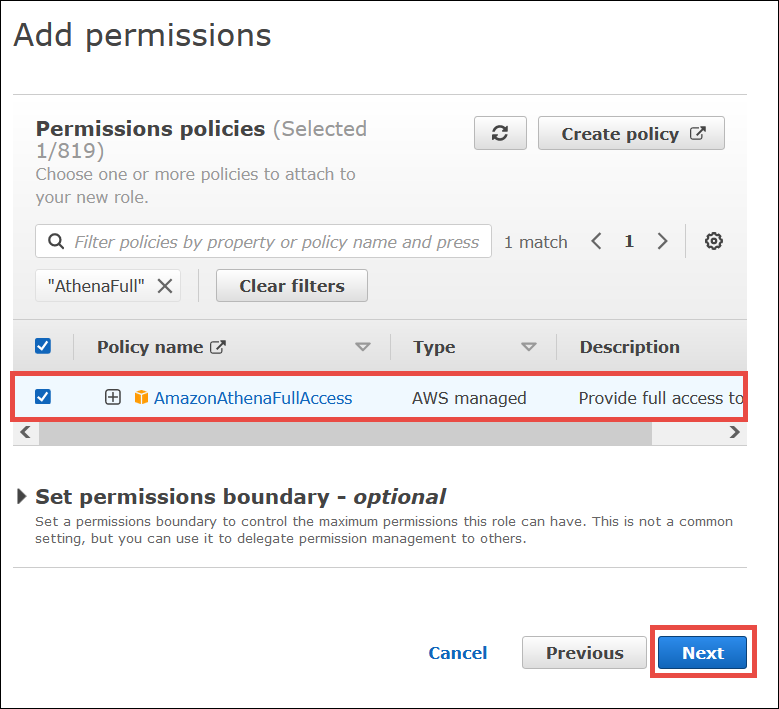

En la página Add Permissions (Agregar permisos), para Filter policies (Filtrar políticas), ingrese

AthenaFully, a continuación, pulse INTRO. -

Seleccione la política administrada de

AmazonAthenaFullAccessy, a continuación, elija Next (Siguiente).

-

En la página Asignar nombre, revisar y crear, en Nombre del rol, ingrese un nombre para el rol (por ejemplo,

Athena-ODBC-OktaRole) y luego elija Crear rol.

Configuración de la conexión ODBC de Okta a Athena

Ya tiene todo listo para configurar la conexión ODBC de Okta a Athena con el programa de orígenes de datos ODBC en Windows.

Para configurar la conexión ODBC de Okta a Athena

-

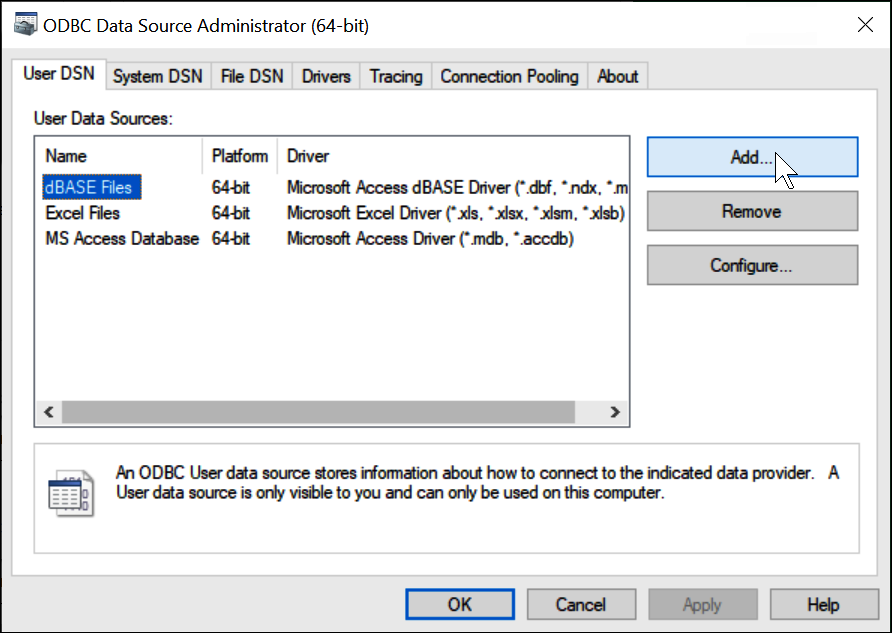

En Windows, inicie el programa ODBC Data Sources (Orígenes de datos ODBC).

-

En el programa ODBC Data Source Administrator (Administrador de orígenes de datos ODBC), elija Add (Agregar).

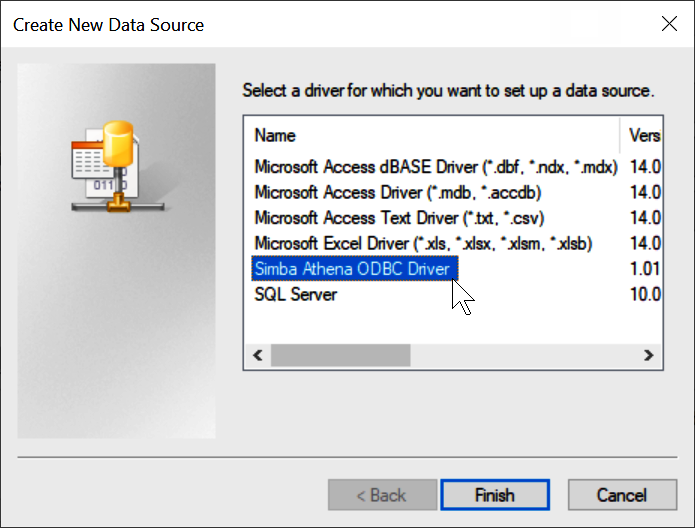

-

Elija Simba Athena ODBC Driver (Controlador ODBC Simba Athena) y, a continuación, elija Finish (Finalizar).

-

En el cuadro de diálogo Simba Athena ODBC Driver DSN Setup (Configuración de DSN del controlador ODBC Simba Athena), ingrese los valores descritos.

-

En Data Source Name (Nombre de origen de datos), ingrese un nombre para el origen de datos (por ejemplo,

Athena ODBC 64). -

En Description (Descripción), ingrese una descripción para el origen de datos.

-

En Región de AWS, ingrese la Región de AWS que usa actualmente (por ejemplo,

us-west-1). -

En S3 Output Location (Ubicación de salida de S3), ingrese la ruta de Amazon S3 en la que desea que se almacenen los datos de salida.

-

-

Elija Authentication Options (Opciones de autenticación).

-

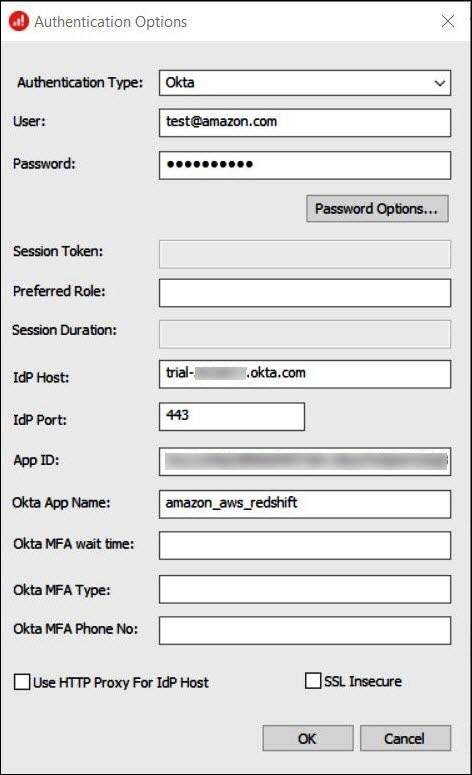

En el cuadro de diálogo Authentication Options (Opciones de autenticación), elija o ingrese los siguientes valores.

-

En Authentication Type (Tipo de autenticación), elija Okta.

-

Para User (Usuario), escriba su nombre de usuario de Okta.

-

En Password (Contraseña), escriba su contraseña de Okta.

-

En IdP Host (Host de IdP), ingrese el valor que registró anteriormente (por ejemplo,

trial-1234567.okta.com). -

En IdP Port (Puerto de IdP), ingrese

443. -

En App ID (ID de aplicación), ingrese el valor que registró anteriormente (los dos últimos segmentos de su enlace de inserción de Okta).

-

En Okta App Name (Nombre de aplicación Okta), ingrese

amazon_aws_redshift.

-

-

Seleccione Aceptar.

-

Elija Test (Probar) para realizar una prueba de la conexión o OK (Aceptar) para finalizar.