Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Creación de un registro de seguimiento con la CloudTrail consola

Una ruta se puede aplicar a todas las Regiones de AWS que estén habilitadas en su Cuenta de AWS región o se puede aplicar a una sola región. Una ruta que se aplica a todas las Regiones de AWS que están habilitadas en la suya Cuenta de AWS se denomina ruta multirregional. Como práctica recomendada, te recomendamos crear un sendero multirregional porque captura la actividad en todas las regiones habilitadas. Todos los registros de seguimiento que cree con la CloudTrail consola son varios registros de seguimiento de varias regiones. Solo puede crear un registro de seguimiento de una sola región mediante la operación AWS CLI o CreateTrailAPI.

nota

Después de crear un registro de seguimiento, puede configurar otros Servicios de AWS para analizar y actuar según los datos de eventos recopilados en CloudTrail los registros. Para obtener más información, consulte AWS integraciones de servicios con registros CloudTrail .

Creación de un registro de seguimiento con la consola

Utilice el siguiente procedimiento para crear un registro de seguimiento multirregión. Para registrar eventos en una sola región (no recomendado), utilice la AWS CLI.

Para crear un CloudTrail sendero con AWS Management Console

Inicie sesión en AWS Management Console y abra la CloudTrail consola en https://console.aws.amazon.com/cloudtrail/

. -

En la página CloudTrail de inicio del servicio, en la página de senderos o en la sección Rutas de la página del panel de control, selecciona Crear ruta.

-

En la página Create Trail, escriba el nombre del registro de seguimiento en Trail name. Para obtener más información, consulte Requisitos de nomenclatura para CloudTrail los recursos, los buckets de S3 y las claves de KMS.

-

Si se trata de un registro de seguimiento de AWS Organizations organización de, puede activar el registro de seguimiento de todas las cuentas de la organización. Para ver esta opción, debe iniciar sesión en la consola con un usuario o un rol de la cuenta de administración o la de administrador delegado. Para crear correctamente un registro de seguimiento de organización, asegúrese de que el usuario o el rol tengan permisos suficientes. Para obtener más información, consulte Creación de un registro de seguimiento para una organización.

-

En Storage location (Ubicación del almacenamiento), elija Create new S3 bucket (Crear un bucket de S3 nuevo) para crear un bucket. Cuando se crea un bucket, CloudTrail crea y aplica las políticas de buckets necesarias. Si opta por crear un nuevo bucket de S3, su política de IAM debe incluir permiso para la acción

s3:PutEncryptionConfigurationporque el cifrado en el servidor está habilitado de forma predeterminada para el bucket.nota

Si seleccionó Utilizar bucket de S3 existente, especifique un bucket en Nombre del bucket de registro de seguimiento o seleccione Examinar para seleccionar un bucket de su propia cuenta. Si desea utilizar un bucket en otra cuenta, deberá especificar el nombre del bucket. La política del bucket debe conceder CloudTrail permiso para escribir en él. Para obtener más información sobre cómo editar manualmente la política del bucket, consulte Política de bucket de Amazon S3 para CloudTrail.

Para facilitar la búsqueda de registros, cree una carpeta nueva (también conocida como prefijo) en un bucket existente a fin de almacenar CloudTrail los registros. Ingrese el prefijo en Prefix (Prefijo).

-

En Log file SSE-KMS encryption (Cifrado SSE-KMS de archivos de registros), elija Enabled (Habilitado) si desea cifrar sus archivos de registros y archivos de resumen mediante el cifrado SSE-S3. El valor predeterminado es Enabled (Habilitado). Si no habilita el cifrado SSE-KMS, los archivos de registros y archivos de resumen se cifrarán mediante el cifrado SSE-S3. Para obtener más información sobre el cifrado SSE-KMS, consulte Uso del cifrado del lado del servidor con AWS Key Management Service (SSE-KMS). Para obtener más información sobre el cifrado SSE-S3, consulte Using Server-Side Encryption with Amazon S3-Managed Encryption Keys (SSE-S3) (Uso de cifrado del lado del servidor con claves de cifrado administradas por Amazon S3 [SSE-S3]).

Si habilita el cifrado SSE-KMS, elija uno nuevo o existente. AWS KMS key En AWS KMS Alias (Alias de KMS), especifique un alias en el formato

alias/MyAliasName. Para obtener más información, consulteActualización de un recurso para que utilice su clave de KMS con la consola. CloudTrail también admite claves AWS KMS de varias regiones. Para obtener más información sobre las claves de varias regiones, consulte Uso de claves de varias regiones en la Guía para desarrolladores de AWS Key Management Service .nota

También puede escribir el ARN de una clave de otra cuenta. Para obtener más información, consulte Actualización de un recurso para que utilice su clave de KMS con la consola. La política de claves debe CloudTrail permitir el uso de la clave para cifrar los archivos de registros y archivos de resumen, así como que los usuarios especificados lean archivos de registros o archivos de resumen en formato no cifrado. Para obtener más información sobre cómo editar manualmente la política de claves, consulte Configure las políticas AWS KMS clave para CloudTrail.

-

En Additional settings (Configuración adicional), configure lo siguiente.

-

En Log file validation (Validación de archivo de registros), elija Enabled (Habilitado) para que se envíen los resúmenes de archivos de registros a su bucket de S3. Puede usar los archivos de resumen para comprobar que sus archivos de registros no cambien después de CloudTrail entregarlos. Para obtener más información, consulte Validación de la integridad del archivo de CloudTrail registro.

-

En SNS notification delivery (Envío de notificación SNS), elija Enabled (Habilitado) si desea recibir una notificación cada vez que se envíe un archivo de registros a su bucket. CloudTrail almacena varios eventos en un archivo de registros. Las notificaciones de SNS se envían para cada archivo de registro, no para cada evento. Para obtener más información, consulte Configuración de las notificaciones de Amazon SNS para CloudTrail.

Si habilita las notificaciones SNS, en Create a new SNS topic (Crear un tema de SNS nuevo), elija New (Nuevo) para crear un tema o elija Existing (Existente) a fin de utilizar un tema existente. Si va a crear un registro multirregional, las notificaciones de SNS para las entregas de archivos de registro desde todas las regiones habilitadas se envían al único tema de SNS que cree.

Si elige New (Nuevo), CloudTrail especifica un nombre para el tema nuevo o puede escribir un nombre. Si elige Existing (Existente), elija un tema de SNS en la lista desplegable. También puede especificar el ARN de un tema de otra región o de una cuenta con los permisos adecuados. Para obtener más información, consulte Política temática de Amazon SNS para CloudTrail.

Si crea un tema, deberá suscribirse al tema para recibir una notificación del envío de archivos de registro. Puede suscribirse en la consola de Amazon SNS. Debido a la frecuencia de las notificaciones, recomendamos que configure la suscripción para que se utilice una cola de Amazon SQS a fin de administrar las notificaciones mediante programación. Para obtener más información, consulte Introducción a Amazon SNS en la Guía para desarrolladores de Amazon Simple Notification Service.

-

-

Si lo desea, configure CloudTrail el envío de archivos de registro a CloudWatch Logs seleccionando Activado en CloudWatch los registros. Para obtener más información, consulte Enviar eventos a CloudWatch Logs.

-

Si habilita la integración con CloudWatch registros, elija New (Nuevo) para crear un grupo de registros nuevo o Existing (Existente) para utilizar uno existente. Si elige New (Nuevo), CloudTrail especifica un nombre para el grupo de registros nuevo o puede escribir un nombre.

-

Si elige Existing (Existente), elija un grupo de registros en la lista desplegable.

-

Elija New (Nuevo) para crear un rol de IAM nuevo con permisos para enviar CloudWatch registros a Logs. Elija Existing (Existente) para elegir un rol de IAM en la lista desplegable. La instrucción de la política para el rol nuevo o existente se muestra al expandir Policy document (Documento de política). Para obtener más información acerca de este rol, consulte Documento de política de roles sobre CloudTrail el uso de CloudWatch registros para la supervisión.

nota

-

Cuando configura un registro de seguimiento, puede elegir un bucket de S3 y un tema de SNS que pertenezcan a otra cuenta. Sin embargo, si desea enviar eventos CloudTrail a un grupo de CloudWatch registros de registros, debe elegir un grupo de archivos de registro que exista en la cuenta actual.

Solo la cuenta de administración puede configurar un grupo de CloudWatch registros para un registro de seguimiento de la organización mediante la consola. El administrador delegado puede configurar un grupo de CloudWatch registros mediante las operaciones de la

UpdateTrailAPI AWS CLI CloudTrailCreateTrailo o.

-

-

-

En Etiquetas, puede agregar hasta 50 pares de claves y etiquetas para que lo ayuden a identificar y ordenar su registro de seguimiento y controlar el acceso a él. Las etiquetas pueden ayudarlo a identificar tanto los registros de CloudTrail seguimiento como los buckets de Amazon S3 que contienen archivos de CloudTrail registros. Esto permitirá utilizar grupos de recursos para CloudTrail los recursos. Para obtener más información, consulte AWS Resource Groups y Etiquetas.

-

En la página Choose log events (Elegir eventos de registro), elija los tipos de eventos que desea registrar. En Management events (Eventos de administración), haga lo siguiente.

-

En API activity (Actividad de la API), elija si desea que su registro de seguimiento registre eventos de Read (Lectura), Write (Escritura) o ambos. Para obtener más información, consulte Eventos de administración.

-

Elija Exclude events (Excluir AWS KMS eventos de AWS Key Management Service KMS AWS KMS) para filtrar eventos de () fuera del registro de seguimiento. La configuración predeterminada es incluir a todos los AWS KMS eventos de.

La opción para registrar o excluir AWS KMS eventos de solo se encuentra disponible si registra eventos de administración en su registro de seguimiento. Si elige no registrar eventos de administración, no se registran AWS KMS eventos de y no podrá cambiar la configuración del registro de AWS KMS eventos de.

AWS KMS acciones como

EncryptDecrypt, yGenerateDataKeysuelen generar un gran volumen (más del 99%) de eventos. Estas acciones se registran ahora como eventos de lectura. AWS KMS Las acciones relevantes y de bajo volumen deDisable, comoDelete, yScheduleKey(que normalmente representan menos del 0,5% del volumen de AWS KMS eventos de) se registran como eventos Write (Escritura).Para excluir eventos de gran volumen como

EncryptDecrypt, yGenerateDataKey, y seguir registrando eventos relevantes comoDisable,DeleteyScheduleKey, elija registrar eventos de administración de Escritura y desmarque la casilla de verificación Excluir AWS KMS eventos de. -

Elija Exclude Amazon RDS Data API events (Excluir eventos de API de datos de Amazon RDS) para quitar del registro de seguimiento los eventos de API de datos de Amazon Relational Database Service. La configuración predeterminada es incluir a todos los eventos de la API de datos de Amazon RDS. A fin de obtener más información sobre los eventos de API de datos de Amazon RDS, consulte Registro de llamadas a la API de datos con AWS CloudTrail en la Guía del usuario de Amazon RDS para Aurora.

-

-

Para registrar eventos de datos, elija Data events (Eventos de datos). Se aplican cargos adicionales para registrar eventos de datos. Para obtener más información, consulte AWS CloudTrail Precios

. -

importante

Los pasos del 12 al 16 son para configurar los eventos de datos mediante selectores de eventos avanzados, que son los predeterminados. Los selectores de eventos avanzados le permiten configurar más tipos de recursos y ofrecen un control detallado de los eventos de datos que captura su registro de seguimiento. Si ha optado por utilizar selectores de eventos básicos, complete los pasos que se indican en Configurar los ajustes de eventos de datos mediante selectores de eventos básicos y, a continuación, vuelva al paso 17 de este procedimiento.

En Tipo de recurso, elija el tipo de recurso en el que desea registrar los eventos de datos. Para obtener más información sobre los tipos de recursos disponibles, consulteEventos de datos.

-

Elija una plantilla de selector de registros. Puede elegir una plantilla predefinida o elegir Personalizada para definir sus propias condiciones de recopilación de eventos.

Puede elegir entre las siguientes plantillas predefinidas:

-

Registrar todos los eventos: elija esta plantilla para registrar todos los eventos.

-

Registrar los eventos de solo lectura: elija esta plantilla para registrar los eventos de solo lectura. Los eventos de solo lectura son eventos que no cambian el estado de un recurso, como eventos

Get*oDescribe*eventos. -

Registrar eventos de solo escritura: elija esta plantilla para registrar eventos de solo escritura. Los eventos de escritura agregan, cambian o eliminan recursos, atributos o artefactos, como eventos

Put*,Delete*oWrite*. -

Registrar solo AWS Management Console eventos: elija esta plantilla para registrar solo los eventos que se originen en AWS Management Console.

-

Excluir eventos Servicio de AWS iniciados: elija esta plantilla para excluir Servicio de AWS los eventos que tengan un

eventTypedeAwsServiceEventy los eventos Servicio de AWS iniciados con funciones vinculadas (SLRs).

nota

Seleccionar una plantilla predefinida para los buckets de S3 permite el registro de eventos de datos de todos los buckets que haya actualmente en la AWS cuenta de, así como de cualquier otro bucket que pudiera crear después de generar el registro de seguimiento. Esta opción habilita también el registro de la actividad de eventos de datos que lleve a cabo cualquier identidad de IAM de su AWS cuenta de, aunque esta se realice en un bucket que pertenezca a otra AWS cuenta de.

Si el registro de seguimiento solo aplica a una región, elegir una plantilla predefinida que registra todos los buckets de S3 permite el registro de eventos de datos de todos los buckets en la misma región que el registro de seguimiento, así como de cualquier otro bucket que cree posteriormente en esa región. No registrará los eventos de datos de los buckets de Amazon S3 en otras regiones de la AWS cuenta de.

Si crea un registro de seguimiento multirregional, elegir una plantilla predefinida para las funciones Lambda permite el registro de eventos de datos de todas las funciones que se encuentran actualmente en la AWS cuenta de, así como de cualquier función Lambda que cree en cualquier región después de crear el registro de seguimiento. Si va a crear un registro de seguimiento para una sola región (mediante la AWS CLI), esta opción habilita el registro de eventos de datos de todas las funciones que se encuentran actualmente en esa región en la AWS cuenta de, así como de cualquier función Lambda que cree en esa región después de crear el registro de seguimiento. No habilita el registro de eventos de datos de las funciones Lambda creadas en otras regiones.

El registro de eventos de datos de todas las funciones habilita también el registro de la actividad de eventos de datos que lleve a cabo cualquier identidad de IAM de su AWS cuenta de, aunque esta se haga en una función que pertenezca a otra AWS cuenta de.

-

-

(Opcional) En Nombre del selector, escriba un nombre para identificar el selector. El nombre del selector es un nombre descriptivo opcional para un selector de eventos avanzado, como “Registrar eventos de datos para solo dos buckets de S3”. El nombre del selector aparece como

Nameen el selector de eventos avanzado y se puede ver si se amplía la vista JSON. -

Si ha seleccionado Personalizado, en la opción Avanzada los selectores de eventos crean una expresión basada en los valores de los campos de los selectores de eventos avanzados.

nota

Los selectores no admiten el uso de caracteres comodín como.

*Para hacer coincidir varios valores con una sola condición, puede usarStartsWith,EndsWithNotStartsWith, oNotEndsWithhacer coincidir explícitamente el principio o el final del campo de evento.-

Elija uno de los siguientes campos.

-

readOnly:readOnlyse puede establecer en es igual a con el valortrueofalse. Los eventos de datos de solo lectura son eventos que no cambian el estado de un recurso, como eventosGet*oDescribe*. Los eventos de escritura agregan, cambian o eliminan recursos, atributos o artefactos, como eventosPut*,Delete*oWrite*. Para registrar eventosreadywrite, no agregue un selector dereadOnly. -

eventName:eventNamepuede utilizar cualquier operador. Puede usarlo para incluir o excluir cualquier evento de datos registrado CloudTrail, comoPutBucketGetItem, oGetSnapshotBlock. -

eventSource— La fuente del evento que se va a incluir o excluir. Este campo puede utilizar cualquier operador. -

EventType: el tipo de evento que se va a incluir o excluir. Por ejemplo, puede establecer este campo en no igual

AwsServiceEventa excluirServicio de AWS eventos. Para obtener una lista de los tipos de eventos, consulte eventTypeenCloudTrail registrar el contenido de los eventos de administración, datos y actividad de la red. -

sessionCredentialFromConsola: incluye o excluye los eventos que se originan en una AWS Management Console sesión. Este campo se puede configurar como igual o no igual con un valor de

true. -

userIdentity.ARN: incluye o excluye eventos para las acciones realizadas por identidades de IAM específicas. Para obtener más información, consulte Elemento userIdentity de CloudTrail .

-

resources.ARN: puede utilizar cualquier operador conresources.ARN, pero si utiliza es igual a o no es igual a, el valor debe coincidir exactamente con el ARN de un recurso válido del tipo especificado en la plantilla como el valor deresources.type.nota

No puede usar el

resources.ARNcampo para filtrar los tipos de recursos que no tienen ARNs.Para obtener más información sobre los formatos ARN de los recursos de eventos de datos, consulte Acciones, recursos y claves de condición Servicios de AWS en la Referencia de autorización de servicio.

-

-

En cada campo, seleccione + Condición para agregar tantas condiciones como necesite, hasta un máximo de 500 valores especificados para todas las condiciones. Por ejemplo, para excluir eventos de datos de dos buckets de S3 de los eventos de datos registrados en su almacén de datos de eventos, puede establecer el campo en resources.ARN, configurar el operador en no comienza por y, a continuación, pegar un ARN de bucket de S3 para el que no desea registrar eventos.

Para agregar el segundo bucket de S3, seleccione + Condición y, a continuación, repita la instrucción anterior, pegue el ARN o busque un bucket diferente.

Para obtener información sobre cómo CloudTrail evalúa varias condiciones, consulte¿Cómo CloudTrail evalúa las condiciones múltiples de un campo.

nota

Puede tener un máximo de 500 valores para todos los selectores de un almacén de datos de eventos. Esto incluye matrices de varios valores para un selector como

eventName. Si tiene valores únicos para todos los selectores, puede agregar un máximo de 500 condiciones a un selector. -

Elija + Field (+ campos) para agregar campos adicionales según sea necesario. Para evitar errores, no establezca valores contradictorios ni duplicados en los campos. Por ejemplo, no especifique un ARN en un selector para que sea igual a un valor y luego especifique que el ARN no sea igual al mismo valor en otro selector.

-

-

Para agregar otro tipo de recurso en el que registrar eventos de datos, elija Add data event type (Agregar tipo de evento de datos). Repita desde el paso 12 hasta este paso a fin de configurar selectores de eventos avanzados para el tipo de recurso.

-

Para registrar los eventos de actividad de la red, seleccione Eventos de actividad de la red. Los eventos de actividad de la red permiten a los propietarios de los puntos de conexión de VPC grabar las llamadas a la AWS API de realizadas con sus puntos de conexión de VPC desde una VPC privada al. Servicio de AWS Se aplican cargos adicionales por el registro de eventos de actividad de la red. Para obtener más información, consulte AWS CloudTrail Precios

. Para registrar eventos de actividad de la red, siga estos pasos:

-

En Origen de eventos de actividad de la red, seleccione el origen de los eventos de actividad de la red.

-

Elija una plantilla en la sección Log selector template (Plantilla de selector de registros). Puede optar por registrar todos los eventos de actividad de la red, registrar todos los eventos de acceso denegado a la actividad de la red o seleccionar Personalizar para crear un selector de registro personalizado que filtre por varios campos, como

eventNameyvpcEndpointId. -

(Opcional) Escriba un nombre para identificar el selector. El nombre del selector aparece como Nombre en el selector de eventos avanzado y se puede ver si se amplía la vista JSON.

-

En Selectores de eventos avanzados, cree expresiones mediante la selección de valores para Campo, Operador y Valor. Puede omitir este paso si utiliza una plantilla de registro predefinida.

-

Para excluir o incluir eventos de actividad de la red, puede elegir entre los siguientes campos de la consola.

-

eventName: puede utilizar cualquier operador coneventName. Puede utilizarlo para incluir o excluir cualquier evento, comoCreateKey. -

errorCode: puede usarlo para filtrar por un código de error. Actualmente, el únicoerrorCodeque se admite esVpceAccessDenied. -

vpcEndpointId: identifica el punto de conexión de VPC por el que pasó la operación. Puede utilizar cualquier operador convpcEndpointId.

-

-

En cada campo, seleccione + Condición para agregar tantas condiciones como necesite, hasta un máximo de 500 valores especificados para todas las condiciones.

-

Elija + Field (+ campos) para agregar campos adicionales según sea necesario. Para evitar errores, no establezca valores contradictorios ni duplicados en los campos.

-

-

Para agregar otro origen de eventos de actividad de la red que quiera registrar, seleccione Agregar selector de eventos de actividad de la red.

-

De manera opcional, expanda JSON view (Vista JSON) para ver los selectores de eventos avanzados como un bloque JSON.

-

-

Elija Insights events (Eventos de Insights) si desea que su registro de seguimiento registre eventos de CloudTrail Insights.

En Event type (Tipo de evento), seleccione Insights events (Eventos de Insights). Debe registrar los eventos de administración de escritura para registrar los eventos de Insights para calcular la tasa de llamadas a la API. Debe registrar los eventos de administración de lectura o escritura para registrar los eventos de Insights para calcular la tasa de errores de la API.

CloudTrail Insights analiza los eventos de administración para actividades inusuales y registra eventos cuando se detectan anomalías. De forma predeterminada, los registros de seguimiento no registran eventos de Insights. Para obtener más información acerca de los eventos de Insights, consulte Trabajar con CloudTrail Insights. Se aplican cargos adicionales por registrar eventos de Insights. Para CloudTrail conocer los precios, consulte AWS CloudTrail Precios.

Los eventos de Insights se envían a una carpeta diferente con el nombre

/CloudTrail-Insightdel mismo bucket de S3 que se especifica en el área de Storage location (Ubicación de almacenamiento) de la página de detalles del registro de seguimiento. CloudTrailcrea el prefijo nuevo en su nombre. Por ejemplo, si el bucket de S3 de destino actual se denominaamzn-s3-demo-bucket/AWSLogs/CloudTrail/, el nombre del bucket de S3 con un nuevo prefijo se denominaamzn-s3-demo-bucket/AWSLogs/CloudTrail-Insight/. -

Cuando haya terminado de elegir los tipos de eventos para registrar, elija Next (Siguiente).

-

En la página Review and create (Revisar y crear), revise las opciones seleccionadas. Elija Edit (Editar) en una sección para cambiar la configuración del registro de seguimiento que se muestra en esa sección. Cuando esté listo para crear el registro de seguimiento, elija Create trail (Crear registro de seguimiento).

-

El nuevo registro de seguimiento aparece en la página Trails. En unos 5 minutos, CloudTrail publica los archivos de registros que muestran las llamadas a la AWS API de hechas en su cuenta. Puede ver los archivos de registro del bucket de S3 especificado.

Si has activado los eventos de Insights para una ruta, CloudTrail pueden tardar hasta 36 horas en empezar a publicarlos, siempre y cuando se detecte una actividad inusual durante ese tiempo.

nota

CloudTrail En general, envía registros en un plazo de 5 minutos tras una llamada a la API. No hay garantía de que suceda en este plazo. Para obtener más información, consulte el Acuerdo de nivel de servicio de AWS CloudTrail

. Si configura mal su registro de seguimiento (por ejemplo, si no se puede acceder al bucket de S3), CloudTrail intentará volver a entregar los archivos de registro a su bucket de S3 durante 30 días, y estos estarán sujetos a attempted-to-deliver los cargos estándar. CloudTrail Para evitar que se le cobre por un registro de seguimiento mal configurado, debe eliminarlo.

Configurar los ajustes de eventos de datos mediante selectores de eventos básicos

Puede usar selectores de eventos avanzados para configurar todos los tipos de eventos de datos, así como los eventos de actividad de la red. Los selectores de eventos avanzados permiten crear selectores detallados para registrar solo los eventos que le interesen.

Si usa selectores de eventos básicos para registrar los eventos de datos, solo podrá registrar eventos de datos de buckets de Amazon S3, funciones de AWS Lambda y tablas de Amazon DynamoDB. Con los selectores de eventos básicos no puede filtrar por el campo eventName. Tampoco puede registrar los eventos de actividad de la red.

Use el procedimiento siguiente para configurar los ajustes de eventos de datos mediante selectores de eventos básicos.

Para configurar los ajustes de eventos de datos mediante selectores de eventos básicos

-

En Eventos, seleccione Eventos de datos para registrar eventos de datos. Se aplican cargos adicionales para registrar eventos de datos. Para obtener más información, consulte AWS CloudTrail Precios

. -

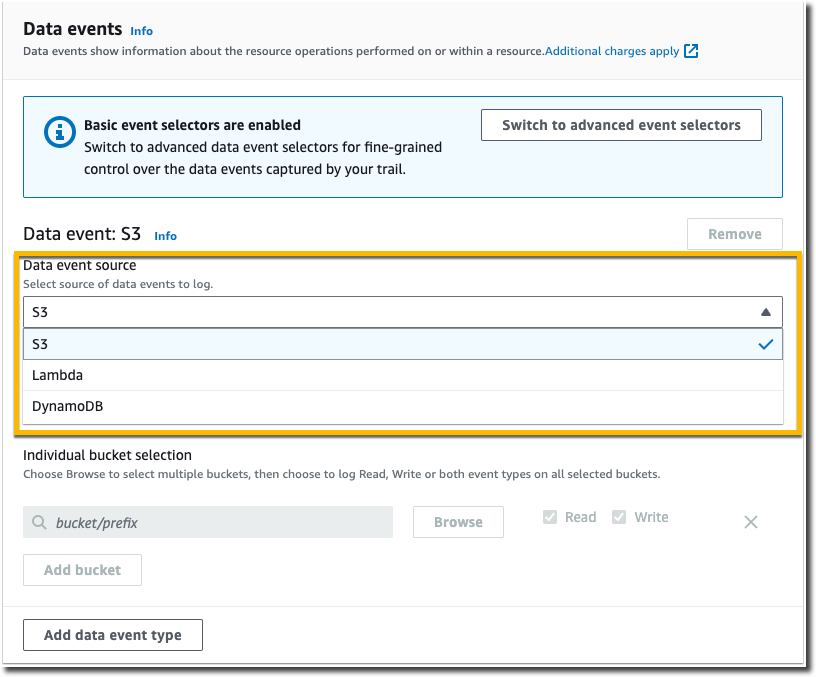

Para buckets de Amazon S3:

-

En Data event source (Fuente de evento de datos), elija S3.

-

Puede registrar All current and future S3 buckets (Todos los buckets de S3 actuales y futuros) o bien, especificar buckets o funciones individuales. De forma predeterminada, los eventos de datos se registran para todos los buckets de S3 actuales y futuros.

nota

Conservar la opción predeterminada All current and future S3 buckets (Todos los buckets de S3 actuales y futuros) permite el registro de eventos de datos de todos los buckets que haya actualmente en la AWS cuenta de, así como de cualquier otro bucket que pudiera crear después de generar el registro de seguimiento. Esta opción habilita también el registro de la actividad de eventos de datos que lleve a cabo cualquier identidad de IAM de su AWS cuenta de, aunque esta se realice en un bucket que pertenezca a otra AWS cuenta de.

Si va a crear un registro de seguimiento para una sola región (mediante la AWS CLI), elegir All current and future S3 buckets (Todos los buckets de S3 actuales o futuros) habilita el registro de eventos de datos de todos los buckets en la misma región que el registro de seguimiento, así como de cualquier otro bucket que cree posteriormente en esa región. No registrará los eventos de datos de los buckets de Amazon S3 en otras regiones de la AWS cuenta de.

-

Si conserva la opción predeterminada, All current and future S3 buckets (Todos los buckets de S3 actuales y futuros), elija registrar eventos de Read (Lectura), Write (Escritura) o ambos.

-

Para seleccionar buckets individuales, desmarque las casillas de verificación Read (Lectura) y Write (Escritura) en All current and future S3 buckets (Todos los buckets de S3 actuales y futuros). En Individual bucket selection (Selección de bucket individual), busque un bucket en el que registrar los eventos de datos. Busque buckets específicos al escribir un prefijo de bucket para el bucket que desee. En esta ventana puede seleccionar varios buckets. Elija Add bucket (Agregar bucket) para registrar eventos de datos en más buckets. Elija registrar eventos de Read (Lectura), como

GetObject, Write (Escritura), comoPutObject, o de ambos.Esta configuración tiene prioridad sobre la configuración individual de cada bucket. Por ejemplo, si establece la configuración para que se registren los eventos de tipo Read de todos los buckets de S3 y posteriormente decide agregar un determinado bucket en el registro de eventos de datos, la opción Read ya aparecerá seleccionada en el bucket que agregue. Esta selección no se puede anular. Solo se puede configurar la opción Write.

Para eliminar un bucket del registro, elija X.

-

-

Para agregar otro tipo de recurso en el que registrar eventos de datos, elija Add data event type (Agregar tipo de evento de datos).

-

Para funciones Lambda:

-

En Data event source (Fuente de evento de datos), elija Lambda.

-

En Lambda function (Función Lambda), elija All regions (Todas las regiones) para registrar todas las funciones Lambda, o Input function as ARN (Función de entrada como ARN) a fin de registrar eventos de datos en una función específica.

Para registrar eventos de datos de todas las funciones Lambda de su AWS cuenta de, seleccione Log all current and future functions (Registrar todas las funciones actuales y futuras). Esta configuración tiene prioridad sobre la configuración individual de cada función. Se registran todas las funciones aunque no se muestren.

nota

Si va a crear un registro de seguimiento de varias regiones, esta opción habilita el registro de eventos de datos de todas las funciones que se encuentran actualmente en la AWS cuenta de, así como de cualquier función Lambda que cree en cualquier región después de generar el registro de seguimiento. Si va a crear un registro de seguimiento para una sola región (mediante la AWS CLI), esta opción habilita el registro de eventos de datos de todas las funciones que se encuentran actualmente en esa región en la AWS cuenta de, así como de cualquier función Lambda que cree en esa región después de crear el registro de seguimiento. No habilita el registro de eventos de datos de las funciones Lambda creadas en otras regiones.

El registro de eventos de datos de todas las funciones habilita también el registro de la actividad de eventos de datos que lleve a cabo cualquier identidad de IAM de su AWS cuenta de, aunque esta se haga en una función que pertenezca a otra AWS cuenta de.

-

Si elige Input function as ARN (Función de entrada como ARN), ingrese el ARN de una función Lambda.

nota

Si tiene más de 15 000 funciones Lambda en su cuenta, no podrá ver ni seleccionar todas las funciones en la CloudTrail consola cuando cree un registro de seguimiento. Sí que puede seleccionar la opción para registrar todas las funciones, aunque estas no se muestren. Si desea registrar eventos de datos para funciones específicas, puede añadir manualmente una función si conoce su ARN. También puede finalizar la creación del registro de seguimiento en la consola y, a continuación, utilizar el put-event-selectors comando AWS CLI and the a fin de configurar el registro de eventos de datos para funciones Lambda específicas. Para obtener más información, consulte Administrar senderos con el AWS CLI.

-

-

Para tablas de DynamoDB:

-

En Data event source (Fuente de evento de datos), elija DynamoDB.

-

En DynamoDB table selection (Selección de tabla de DynamoDB), elija Browse (Examinar) para seleccionar una tabla o pegue el ARN de una tabla de DynamoDB a la que tenga acceso. El ARN de la tabla de DynamoDB utiliza el siguiente formato:

arn:partition:dynamodb:region:account_ID:table/table_namePara agregar otra tabla, elija Add row (Agregar fila) y busque una tabla o pegue el ARN de una tabla a la que tenga acceso.

-

-

A fin de configurar eventos de Insights y otras configuraciones para su registro de seguimiento, vuelva al procedimiento anterior en este tema, Creación de un registro de seguimiento con la consola.

Pasos a seguir a continuación

Después de crear el registro de seguimiento, puede volver a él para realizar cambios:

-

Si aún no lo ha hecho, puede configurar CloudTrail el envío de archivos de CloudWatch registros a Logs. Para obtener más información, consulte Enviar eventos a CloudWatch Logs.

-

Cree una tabla y utilícela para ejecutar una consulta en Amazon Athena con el fin de analizar su actividad de servicio de AWS . Para obtener más información, consulte Creación de una tabla de CloudTrail registros en la CloudTrail consola en la Guía del usuario de Amazon Athena.

-

Agregar etiquetas personalizadas (pares de clave-valor) al registro de seguimiento

-

Para crear otro registro de seguimiento, abra la página Registros de seguimiento y seleccione Crear registro de seguimiento.