Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Solución de problemas CodePipeline

La siguiente información puede ayudarle a solucionar problemas comunes en AWS CodePipeline.

Temas

Los nombres de la carpeta de artefactos de la canalización parecen estar truncados

Añade CodeBuild GitClone permisos para las acciones CodeCommit de origen

Las canalizaciones con Amazon S3, Amazon ECR o CodeCommit fuente ya no se inician automáticamente

Las canalizaciones que cambien del modo PARALELO a otro mostrarán un modo de ejecución anterior

EC2 La acción de despliegue falla y muestra un mensaje de error No such file

La acción EKS Deploy falla y muestra un mensaje cluster unreachable de error

Error de canalización: una canalización configurada con AWS Elastic Beanstalk devuelve un mensaje de error similar al siguiente: "Error en la implementación. El rol proporcionado no tiene permisos suficientes: Servicio:AmazonElasticLoadBalancing»

Problema: el rol de servicio CodePipeline no tiene permisos suficientes para AWS Elastic Beanstalk, entre otras, algunas operaciones en Elastic Load Balancing. El rol de servicio CodePipeline se actualizó el 6 de agosto de 2015 para solucionar este problema. Los clientes que crearon su rol de servicio antes de esta fecha deben modificar la instrucción de política de su rol de servicio para añadir los permisos necesarios.

Posibles correcciones: la solución más fácil es editar la instrucción de política para su rol de servicio como se detalla en Agregar permisos al rol de servicio de CodePipeline.

Una vez aplicada la política editada, siga los pasos de Iniciar la canalización manualmente para volver a ejecutar manualmente las canalizaciones que usa Elastic Beanstalk..

En función de sus requisitos de seguridad, puede modificar también los permisos de otras dos formas.

Error de despliegue: una canalización configurada con una acción de AWS Elastic Beanstalk despliegue se bloquea en lugar de fallar si falta el permiso DescribeEvents «»

Problema: la función de servicio CodePipeline debe incluir la "elasticbeanstalk:DescribeEvents" acción de cualquier canalización que se utilice. AWS Elastic Beanstalk Sin este permiso, las acciones de AWS Elastic Beanstalk despliegue se bloquean sin fallar ni indicar un error. Si tu función de servicio no incluye esta acción, significa que CodePipeline no tienes permisos para ejecutar la fase de despliegue de la canalización AWS Elastic Beanstalk en tu nombre.

Posibles soluciones: revisa tu rol CodePipeline de servicio. Si falta la acción "elasticbeanstalk:DescribeEvents", utilice los pasos de Agregar permisos al rol de servicio de CodePipeline para añadirla mediante la característica Edit Policy de la consola de IAM.

Una vez aplicada la política editada, siga los pasos de Iniciar la canalización manualmente para volver a ejecutar manualmente las canalizaciones que usa Elastic Beanstalk..

Error de canalización: una acción de origen devuelve el mensaje de permisos insuficientes: «No se ha podido acceder al CodeCommit repositoriorepository-name. Asegúrese de que rol de IAM de la canalización tenga permisos suficientes para obtener acceso al repositorio".

Problema: el rol de servicio CodePipeline no tiene permisos suficientes CodeCommit y probablemente se creó antes de que se añadiera la compatibilidad con el uso de CodeCommit repositorios el 18 de abril de 2016. Los clientes que crearon su rol de servicio antes de esta fecha deben modificar la instrucción de política de su rol de servicio para añadir los permisos necesarios.

Posibles soluciones: añade los permisos necesarios CodeCommit a la política de tu función de CodePipeline servicio. Para obtener más información, consulte Agregar permisos al rol de servicio de CodePipeline.

Error de canalización: una acción de compilación o prueba de Jenkins se ejecuta de manera prolongada y da un error debido a la falta de credenciales o permisos

Problema: si el servidor Jenkins está instalado en una EC2 instancia de Amazon, es posible que la instancia no se haya creado con un rol de instancia que tenga los permisos necesarios. CodePipeline Si utiliza un usuario de IAM en un servidor Jenkins, una instancia local o una instancia de Amazon EC2 creada sin la función de IAM requerida, el usuario de IAM no tiene los permisos necesarios o el servidor Jenkins no puede acceder a esas credenciales a través del perfil configurado en el servidor.

Posibles correcciones: asegúrese de que el rol de EC2 instancia de Amazon o el usuario de IAM estén configurados con la política AWSCodePipelineCustomActionAccess gestionada o con los permisos equivalentes. Para obtener más información, consulte AWS políticas gestionadas para AWS CodePipeline.

Si utilizas un usuario de IAM, asegúrate de que el AWS perfil configurado en la instancia utilice el usuario de IAM configurado con los permisos correctos. Puede que tengas que proporcionar las credenciales de usuario de IAM que configuraste para la integración entre Jenkins y CodePipeline directamente en la interfaz de usuario de Jenkins. Este procedimiento no se recomienda. Si tiene que hacerlo, asegúrese de que el servidor de Jenkins está protegido y usa HTTPS en lugar de HTTP.

Error de canalización: una canalización creada en una AWS región con un depósito creado en otra AWS región devuelve un «InternalError" con el código «» JobFailed

Problema: La descarga de un artefacto almacenado en un bucket de Amazon S3 fallará si la canalización y el bucket se crean en AWS regiones diferentes.

Posibles soluciones: asegúrate de que el depósito de Amazon S3 en el que está almacenado tu artefacto esté en la misma AWS región que la canalización que has creado.

Error de despliegue: un archivo ZIP que contiene un archivo WAR se ha desplegado correctamente AWS Elastic Beanstalk, pero la URL de la aplicación muestra un error 404 no encontrado

Problema: un archivo WAR se ha implementado correctamente en un entorno de AWS Elastic Beanstalk , pero la URL de la aplicación devuelve un error 404 Not Found.

Soluciones posibles: AWS Elastic Beanstalk se puede desempaquetar un archivo ZIP, pero no un archivo WAR contenido en un archivo ZIP. En lugar de especificar un archivo WAR en su archivo buildspec.yml, especifique una carpeta que incluya el contenido que se va a implementar. Por ejemplo:

version: 0.2 phases: post_build: commands: - mvn package - mv target/my-web-app ./ artifacts: files: - my-web-app/**/* discard-paths: yes

Para ver un ejemplo, consulte Ejemplo de AWS Elastic Beanstalk para CodeBuild.

Los nombres de la carpeta de artefactos de la canalización parecen estar truncados

Problema: Al ver los nombres de los artefactos de la canalización CodePipeline, estos aparecen truncados. Esto puede hacer que parezca que los nombres son similares o que ya no contienen el nombre completo de la canalización.

Explicación: CodePipeline trunca los nombres de los artefactos para garantizar que la ruta completa de Amazon S3 no supere los límites de tamaño de la política al CodePipeline generar credenciales temporales para los trabajadores.

Aunque el nombre del artefacto parezca estar truncado, se CodePipeline asigna al depósito de artefactos de una forma que no se ve afectada por los artefactos con nombres truncados. La canalización puede funcionar con normalidad. Esto no supone un problema con la carpeta ni con los artefactos. Los nombres de las canalizaciones tienen una longitud máxima de 100 caracteres. Aunque el nombre de la carpeta de artefactos parezca estar acortado, sigue siendo único para la canalización.

Añade CodeBuild GitClone permisos para las conexiones a Bitbucket, Enterprise Server o .com GitHub GitHub GitLab

Cuando utilizas una AWS CodeStar conexión en una acción de origen y en una CodeBuild acción, hay dos formas de pasar el artefacto de entrada a la compilación:

-

La forma predeterminada: la acción del código fuente produce un archivo zip que contiene el código que CodeBuild descarga.

-

Clonación de Git: el código fuente se puede descargar directamente en el entorno de compilación.

El modo de clonación de Git le permite interactuar con el código fuente como un repositorio de Git de trabajo. Para usar este modo, debes conceder permisos a tu CodeBuild entorno para usar la conexión.

Para agregar permisos a su política de rol de CodeBuild servicio, debe crear una política administrada por el cliente y adjuntarla a su rol de CodeBuild servicio. Los pasos siguientes crean una política en la que se especifica el permiso UseConnection en el campo action y el ARN de conexión se especifica en el campo Resource.

Para usar la consola para añadir los permisos UseConnection

-

Para encontrar el ARN de conexión de su canalización, abra la canalización y haga clic en el icono (i) de la acción de código fuente. Agrega el ARN de conexión a su política de rol CodeBuild de servicio.

Un ejemplo de ARN de conexión es:

arn:aws:codeconnections:eu-central-1:123456789123:connection/sample-1908-4932-9ecc-2ddacee15095 -

Para encontrar tu rol CodeBuild de servicio, abre el proyecto de compilación utilizado en tu proceso y navega hasta la pestaña de detalles de la compilación.

-

Seleccione el enlace Service role (Rol de servicio). Se abre la consola de IAM, donde puede añadir una nueva política que conceda acceso a la conexión.

-

En la consola de IAM, elija Attach policies (Asociar políticas), y, a continuación, elija Create policy (Crear política).

Utilice la siguiente plantilla de política de ejemplo. Añada el ARN de su conexión al campo

Resource, como se muestra en este ejemplo:En la pestaña JSON pegue la política.

-

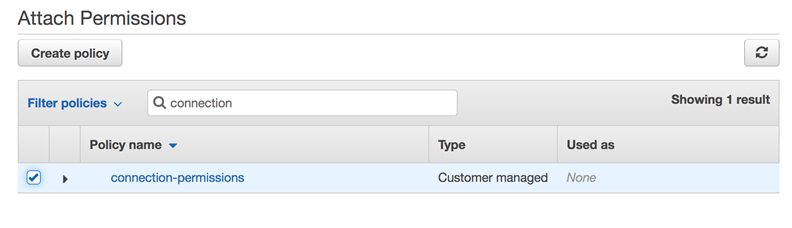

Elija Revisar política. Escriba un nombre para la política (por ejemplo,

connection-permissions) y elija Create policy (Crear política). -

Vuelva a la página en la que asoció los permisos, actualice la lista de políticas y seleccione la política que acaba de crear. Seleccione Asociar políticas.

Añade CodeBuild GitClone permisos para las acciones CodeCommit de origen

Cuando tu canalización tiene una acción de CodeCommit origen, puedes pasar el artefacto de entrada a la compilación de dos maneras:

-

Predeterminado: la acción de origen genera un archivo zip que contiene el código que se CodeBuild descarga.

-

Clonación completa: el código fuente se puede descargar directamente en el entorno de compilación.

El modo Clonación completa le permite interactuar con el código fuente como un repositorio de Git de trabajo. Para usar este modo, debe agregar permisos para que su CodeBuild entorno los extraiga del repositorio.

Para agregar permisos a su política de rol de CodeBuild servicio, debe crear una política administrada por el cliente y adjuntarla a su rol de CodeBuild servicio. Los siguientes pasos crean una política que especifica el permiso codecommit:GitPull en el campo action.

Para usar la consola para añadir los permisos GitPull

-

Para encontrar tu rol CodeBuild de servicio, abre el proyecto de compilación utilizado en tu proceso y navega hasta la pestaña de detalles de la compilación.

-

Seleccione el enlace Service role (Rol de servicio). Se abre la consola de IAM, donde puede añadir una nueva política que conceda acceso al repositorio.

-

En la consola de IAM, elija Attach policies (Asociar políticas), y, a continuación, elija Create policy (Crear política).

-

En la pestaña JSON, pegue el ejemplo de política siguiente:

{ "Action": [ "codecommit:GitPull" ], "Resource": "*", "Effect": "Allow" }, -

Elija Revisar política. Escriba un nombre para la política (por ejemplo,

codecommit-gitpull) y elija Create policy (Crear política). -

Vuelva a la página en la que asoció los permisos, actualice la lista de políticas y seleccione la política que acaba de crear. Seleccione Asociar políticas.

<source artifact name>Error de proceso: una implementación con la acción CodeDeployTo ECS devuelve un mensaje de error: «Se produjo una excepción al intentar leer el archivo de artefactos de definición de tareas de:»

Problema:

El archivo de definición de tareas es un artefacto obligatorio para la acción de CodePipeline implementación en Amazon ECS a través de CodeDeploy (la CodeDeployToECS acción). El tamaño máximo del ZIP del artefacto en la acción de implementación CodeDeployToECS es de 3 MB. Se devuelve el siguiente mensaje de error cuando no se encuentra el archivo o el tamaño del artefacto supera los 3 MB:

Excepción al intentar leer el archivo de artefactos de definición de tareas de: <nombre del artefacto del origen>

Posibles correcciones: asegúrese de que el archivo de definición de la tarea se incluya como un artefacto. Si el archivo ya existe, asegúrese de que el tamaño comprimido sea inferior a 3 MB.

GitHub acción de origen (mediante OAuth la aplicación): la lista de repositorios muestra diferentes repositorios

Problema:

Tras autorizar correctamente una acción GitHub (a través de la OAuth aplicación) en la CodePipeline consola, puedes elegir entre una lista de tus GitHub repositorios. Si la lista no incluye los repositorios que esperaba ver, puede solucionar el problema de la cuenta utilizada para la autorización.

Soluciones posibles: la lista de repositorios que se proporciona en la CodePipeline consola se basa en la GitHub organización a la que pertenece la cuenta autorizada. Compruebe que la cuenta con la que va a realizar la autorización GitHub es la cuenta asociada a la GitHub organización en la que se creó el repositorio.

GitHub (mediante GitHub la aplicación) acción de origen: no se ha podido completar la conexión a un repositorio

Problema:

Dado que una conexión a un GitHub repositorio utiliza el AWS Conector GitHub, necesitas permisos de propietario de la organización o permisos de administrador del repositorio para crear la conexión.

Correcciones posibles: Para obtener información sobre los niveles de permisos de un GitHub repositorio, consulta https://docs.github.com/en/free-pro-team@ latest/github/setting-up-and-managing-organizations-and-teams/permission - levels-for-an-organization

Error de Amazon S3: al rol de CodePipeline servicio <ARN>se le deniega el acceso a S3 para el bucket de S3 < BucketName >

Problema:

Mientras está en curso, la CodeCommit acción CodePipeline comprueba que el depósito de artefactos de canalización existe. Si la acción no tiene permiso para comprobarse, se produce un AccessDenied error en Amazon S3 y aparece el siguiente mensaje de error CodePipeline:

CodePipeline Al rol de servicio «arn:aws:iam: AccountID ::role/service-role/" se le deniega el acceso a S3 para el bucket de S3 "» RoleID BucketName

CloudTrail Los registros de la acción también registran AccessDenied el error.

Posibles soluciones: haga lo siguiente:

-

Para la política asociada a su función de CodePipeline servicio, agréguela

s3:ListBucketa la lista de acciones de su política. Para obtener instrucciones sobre cómo ver su política de roles de servicio, consulte Ver el ARN de la canalización y el ARN del rol de servicio (consola). Edite la declaración de política de su rol de servicio tal y como se detalla en Agregar permisos al rol de servicio de CodePipeline. -

En el caso de la política basada en recursos adjunta al depósito de artefactos de Amazon S3 de su canalización, también denominada política de cubos de artefactos, añada una declaración que permita que su rol de servicio utilice el

s3:ListBucketpermiso. CodePipelinePara añadir su política al bucket de artefactos

-

Siga los pasos que se indican en Ver el ARN de la canalización y el ARN del rol de servicio (consola) para elegir su bucket de artefactos en la página Configuración de la canalización y, a continuación, visualícelo en la consola de Amazon S3.

-

Elija Permisos.

-

En Bucket Policy (Política de bucket), elija Edit (Editar).

-

En el campo de texto Política, introduzca una nueva política de bucket o edite la política existente, tal y como se muestra en el siguiente ejemplo. La política de bucket es un archivo JSON, por lo que debe introducir un JSON válido.

En el siguiente ejemplo, se muestra una declaración de política de bucket para un bucket de artefactos en la que se muestra el ID de rol de ejemplo para el rol de servicio.

AROAEXAMPLEID{ "Effect": "Allow", "Principal": "*", "Action": "s3:ListBucket", "Resource": "arn:aws:s3:::BucketName", "Condition": { "StringLike": { "aws:userid": "AROAEXAMPLEID:*" } } }En el siguiente ejemplo, se muestra la misma instrucción de política de bucket después de añadir el permiso.

Para obtener más información, consulte los pasos en https://aws.amazon.com/blogs/security/writing-iam-policies-how-to-grant-access-to-an-amazon-s3-bucket/

. -

Seleccione Guardar.

-

Una vez aplicada la política editada, siga los pasos de Iniciar la canalización manualmente para volver a ejecutar manualmente la canalización.

Las canalizaciones con Amazon S3, Amazon ECR o CodeCommit fuente ya no se inician automáticamente

Problema:

Tras realizar un cambio en los ajustes de configuración de una acción que utiliza reglas de eventos (EventBridgeo CloudWatch eventos) para la detección de cambios, es posible que la consola no detecte un cambio si los identificadores del desencadenante de origen son similares y tienen caracteres iniciales idénticos. Como la consola no crea la nueva regla de eventos, la canalización ya no se inicia automáticamente.

Un ejemplo de un cambio menor al final del nombre del parámetro CodeCommit sería cambiar el nombre de la CodeCommit sucursal MyTestBranch-1 aMyTestBranch-2. Como el cambio se produce al final del nombre de la rama, es posible que la regla de eventos de la acción de origen no actualice ni cree una regla para la nueva configuración del origen.

Esto se aplica a las acciones de origen que utilizan eventos de CWE para la detección de cambios, de la siguiente manera:

| Acción de origen | Parámetros/identificadores de desencadenador (consola) |

|---|---|

| Amazon ECR |

Nombre del repositorio Etiquetas de la imagen |

| Amazon S3 |

Bucket Clave de objeto de S3 |

| CodeCommit |

Nombre del repositorio Nombre de ramificación |

Posibles soluciones:

Realice una de las siguientes acciones:

-

Cambie los valores de configuración de CodeCommit /S3/ECR para que los cambios se realicen en la parte inicial del valor del parámetro.

Ejemplo: cambiar el nombre de ramificación de

release-brancha2nd-release-branch. Evite cambios al final del nombre, por ejemplorelease-branch-2. -

Cambie los ajustes de configuración de CodeCommit /S3/ECR para cada canalización.

Ejemplo: cambiar el nombre de ramificación de

myRepo/myBranchamyDeployRepo/myDeployBranch. Evite cambios al final del nombre, por ejemplomyRepo/myBranch2. -

En lugar de la consola, utilice la CLI o AWS CloudFormation cree y actualice las reglas de eventos de detección de cambios. Para obtener instrucciones sobre cómo crear reglas de eventos para una acción de origen de S3, consulte Conexión a Amazon S3: acciones de origen que utilizan EventBridge y AWS CloudTrail. Para obtener instrucciones sobre cómo crear reglas de eventos para una acción de Amazon ECR, consulte Acciones y recursos fuente de Amazon ECR EventBridge . Para obtener instrucciones sobre cómo crear reglas de eventos para una CodeCommit acción, consulte. CodeCommit acciones de origen y EventBridge

Tras editar la configuración de las acciones en la consola, acepte los recursos de detección de cambios actualizados creados por la consola.

Error de conexión al conectarse a GitHub: «Se ha producido un problema, asegúrate de que las cookies estén habilitadas en tu navegador» o «El propietario de una organización debe instalar la GitHub aplicación»

Problema:

Para crear la conexión para una acción de GitHub origen CodePipeline, debes ser el propietario de la GitHub organización. Para los repositorios que no pertenecen a una organización, debe ser el propietario del repositorio. Cuando alguien que no sea el propietario de la organización crea una conexión, se crea una solicitud para el propietario de la organización y se muestra uno de los siguientes errores:

Se ha producido un problema, asegúrese de que las cookies estén habilitadas en el navegador

OR

El propietario de la organización debe instalar la GitHub aplicación

Posibles soluciones: en el caso de los repositorios de una GitHub organización, el propietario de la organización debe crear la conexión con el GitHub repositorio. Para los repositorios que no pertenecen a una organización, debe ser el propietario del repositorio.

Las canalizaciones con el modo de ejecución cambiado al modo EN COLA o al modo PARALELO fallan cuando se alcanza el límite de ejecución

Problema: el número máximo de ejecuciones simultáneas para una canalización en modo EN COLA es de 50 ejecuciones. Cuando se alcanza este límite, la canalización falla sin mostrar ningún mensaje de estado.

Posibles soluciones: al editar la definición de la canalización para el modo de ejecución, realice la edición por separado de otras acciones de edición.

Para obtener más información sobre el modo de ejecución EN COLA o PARALELO, consulte CodePipeline conceptos .

Las canalizaciones en modo PARALELO tienen una definición de canalización desactualizada si se editan al cambiar al modo EN COLA o SUPERSEDED

Problema: para las canalizaciones en modo paralelo, al editar el modo de ejecución de la canalización en el modo EN COLA o SUPERSEDED, la definición de canalización para el modo PARALELO no se actualizará. La definición de canalización actualizada al actualizar el modo PARALELO no se utiliza en los modos SUPERSEDED o EN COLA

Posibles soluciones: para las canalizaciones en modo paralelo, al editar el modo de ejecución de la canalización en el modo EN COLA o SUPERSEDED, evite actualizar la definición de la canalización al mismo tiempo.

Para obtener más información sobre el modo de ejecución EN COLA o PARALELO, consulte CodePipeline conceptos .

Las canalizaciones que cambien del modo PARALELO a otro mostrarán un modo de ejecución anterior

Problema: en el caso de las canalizaciones en modo PARALELO, al editar el modo de ejecución de la canalización en el modo EN COLA o SUPERSEDED, el estado de la canalización no mostrará el estado actualizado como PARALELO. Si la canalización cambia del modo PARALELO al modo EN COLA o SUPERSEDED, el estado de la canalización en modo SUPERSEDED o EN COLA será el último estado conocido en cualquiera de esos modos. Si la canalización nunca se ejecutó en ese modo anteriormente, el estado quedará vacío.

Posibles soluciones: para las canalizaciones en modo paralelo, al editar el modo de ejecución de la canalización en el modo EN COLA o SUPERSEDED, tenga en cuenta que la pantalla del modo de ejecución no mostrará el estado PARALELO.

Para obtener más información sobre el modo de ejecución EN COLA o PARALELO, consulte CodePipeline conceptos .

Es posible que las canalizaciones con conexiones que utilicen el filtrado de desencadenadores por rutas de archivo no se inicien al crear la ramificación

Descripción: Para las canalizaciones con acciones de origen que utilizan conexiones, como una acción de BitBucket origen, puedes configurar un disparador con una configuración de Git que te permita filtrar por rutas de archivo para iniciar la canalización. En algunos casos, en el caso de las canalizaciones con activadores que se filtran según las rutas de los archivos, es posible que la canalización no se inicie cuando se cree por primera vez una rama con un filtro de rutas de archivos, ya que esto no permite que la CodeConnections conexión resuelva los archivos que han cambiado. Si la configuración de Git del desencadenador se establece para filtrar en las rutas de archivo, la canalización no se iniciará en cuanto se cree la ramificación con el filtro en el repositorio de origen. Para obtener más información sobre el filtrado en las rutas de archivo, consulte Agregue tipos de eventos de activación con código, push o pull request.

Resultado: Por ejemplo, las canalizaciones CodePipeline que tengan un filtro de rutas de archivos en una rama «B» no se activarán cuando se cree la rama «B». Si no hay filtros de rutas de archivo, la canalización seguirá iniciándose.

Es posible que las canalizaciones con conexiones que utilicen el filtrado de desencadenadores por rutas de archivo no se inicien cuando se alcance el límite de archivos

Descripción: Para las canalizaciones con acciones de origen que utilizan conexiones, como una acción de BitBucket origen, puedes configurar un disparador con una configuración de Git que te permita filtrar por rutas de archivo para iniciar la canalización. CodePipeline recupera hasta los 100 primeros archivos; por lo tanto, cuando la configuración de Git del desencadenador está configurada para filtrar las rutas de los archivos, es posible que la canalización no se inicie si hay más de 100 archivos. Para obtener más información sobre el filtrado de las rutas de los archivos, consulteAgregue tipos de eventos de activación con código, push o pull request.

Resultado: por ejemplo, si una diferencia contiene 150 archivos, CodePipeline examina los primeros 100 archivos (sin ningún orden en particular) para compararlos con el filtro de ruta de archivo especificado. Si el archivo que coincide con el filtro de rutas de archivos no está entre los 100 archivos recuperados CodePipeline, no se invocará la canalización.

CodeCommit o las revisiones del código fuente de S3 en modo paralelo podrían no coincidir con el EventBridge evento

Descripción: En el caso de las ejecuciones en proceso en modo PARALELO, una ejecución puede comenzar con el cambio más reciente, como la confirmación del CodeCommit repositorio, que puede no ser el mismo que el cambio del EventBridge evento. En algunos casos, cuando se produce una fracción de segundo entre confirmaciones o etiquetas de imagen que inician la canalización, cuando se CodePipeline recibe el evento e inicia la ejecución, se ha insertado otra confirmación o etiqueta de imagen CodePipeline (por ejemplo, la CodeCommit acción), que clonará la confirmación de HEAD en ese momento.

Resultado: en el caso de las canalizaciones en modo paralelo con una fuente CodeCommit o S3, independientemente del cambio que haya desencadenado la ejecución de la canalización, la acción de origen siempre clonará el HEAD en el momento en que se inicie. Por ejemplo, para una canalización en modo PARALELO, se inserta una confirmación, que inicia la canalización para la ejecución 1, y la segunda ejecución de la canalización utiliza la segunda confirmación.

EC2 La acción de despliegue falla y muestra un mensaje de error No such file

Descripción: Una vez que la acción de EC2 despliegue descomprime los artefactos del directorio de destino de las instancias, la acción ejecuta el script. Si el script está en el directorio de destino pero la acción no puede ejecutarlo, la acción fallará en esa instancia y las instancias restantes no se podrán implementar.

En los registros de una implementación en la que se encuentra el directorio de destino /home/ec2-user/deploy/ y la ruta del repositorio de origen aparece un error similar a los siguientes mensajes de errormyRepo/postScript.sh.

-

Instance i-0145a2d3f3EXAMPLE is FAILED on event AFTER_DEPLOY, message: ----------ERROR------- chmod: cannot access '/home/ec2-user/deploy/myRepo/postScript.sh': No such file or directory /var/lib/<path>/_script.sh: line 2: /home/ec2-user/deploy/myRepo/postScript.sh: No such file or directory failed to run commands: exit status 127 -

Executing commands on instances i-0145a2d3f3EXAMPLE, SSM command id <ID>, commands: chmod u+x /home/ec2-user/deploy/script.sh ----------ERROR-------: No such file or directory

Resultado: la acción de despliegue falla en el proceso.

Posibles soluciones: para solucionar el problema, sigue estos pasos.

-

Consulte los registros para comprobar qué instancia provocó el error del script.

-

Cambia el directorio (

cd) al directorio de destino de tu instancia. Pruebe a ejecutar el script en la instancia. -

En tu repositorio de código fuente, edita el archivo de script para eliminar cualquier comentario o comando que pueda estar causando el problema.

La acción EKS Deploy falla y muestra un mensaje cluster

unreachable de error

Descripción: Una vez ejecutada la acción de despliegue de EKS, la acción falla y cluster unreachable aparece un mensaje de error. El mensaje muestra un problema de acceso al clúster debido a la falta de permisos. Según el tipo de archivos (gráficos de Helm o archivos de manifiesto de Kubernetes), el mensaje de error se muestra de la siguiente manera.

-

En el caso de una acción de despliegue de EKS que utilice un gráfico de Helm, se mostrará un error similar al siguiente mensaje de error.

error message: helm upgrade --install my-release test-chart --wait Error: Kubernetes cluster unreachable: the server has asked for the client to provide credentials -

En el caso de una acción de despliegue de EKS que utilice archivos de manifiesto de Kubernetes, aparece un error similar al siguiente mensaje de error.

kubectl apply -f deployment.yaml Error: error validating "deployment.yaml": error validating data: failed to download openapi: the server has asked for the client to provide credentials

Resultado: la acción de despliegue falla durante el proceso.

Posibles soluciones: si se utiliza una función existente, la función de CodePipeline servicio debe actualizarse con los permisos necesarios para utilizar la acción de despliegue de EKS. Además, para permitir que el rol de CodePipeline servicio acceda al clúster, debe añadir una entrada de acceso al clúster y especificar el rol de servicio para la entrada de acceso.

-

Compruebe que el rol CodePipeline de servicio tenga los permisos necesarios para la acción de despliegue de EKS. Para obtener la referencia de permisos, consultePermisos para las políticas de roles de servicio.

-

Agregue una entrada de acceso a su clúster y especifique la función de CodePipeline servicio para el acceso. Para ver un ejemplo, consulta Paso 4: Cree una entrada de acceso para el rol de CodePipeline servicio.

¿Necesita ayuda con otro problema?

Pruebe estos otros recursos:

-

Contacte con AWS Support

. -

Plantee una pregunta en el foro de CodePipeline

. -

Solicitar un aumento de cuota

. Para obtener más información, consulte Cuotas en AWS CodePipeline. nota

Puede tardar hasta dos semanas procesar las solicitudes de aumento de cuota.