Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Tutorial: Usar etiquetas de Git para iniciar la canalización

En este tutorial, crearás una canalización que se conecte a tu GitHub repositorio donde la acción de origen esté configurada para el tipo de activador de etiquetas de Git. Cuando se crea una etiqueta Git en una confirmación, se inicia su canalización. En este ejemplo, se muestra cómo crear una canalización que permita filtrar las etiquetas en función de la sintaxis del nombre de la etiqueta. Para obtener más información acerca de filtros con patrones de glob, consulte Trabajar con patrones glob en la sintaxis.

Este tutorial se conecta a GitHub través del tipo de CodeStarSourceConnection acción.

nota

Esta característica no está disponible en las regiones de Asia-Pacífico (Hong Kong), África (Ciudad del Cabo), Medio Oriente (Baréin), Europa (Zúrich). Para hacer referencia a otras acciones disponibles, consulte Integraciones de productos y servicios con CodePipeline. Para ver consideraciones sobre esta acción en la región de Europa (Milán), consulte la nota que aparece en CodeStarSourceConnection para Bitbucket Cloud GitHub, GitHub Enterprise Server, GitLab .com y acciones GitLab autogestionadas.

Temas

Requisitos previos

Antes de empezar, debe hacer lo siguiente:

-

Crea un GitHub repositorio con tu GitHub cuenta.

-

Ten tus GitHub credenciales preparadas. Cuando utilices el AWS Management Console para configurar una conexión, se te pedirá que inicies sesión con tus GitHub credenciales.

Paso 1: Abre CloudShell y clona tu repositorio

Puede usar una interfaz de línea de comandos para clonar su repositorio, realizar confirmaciones y añadir etiquetas. En este tutorial, se lanza una CloudShell instancia para la interfaz de línea de comandos.

-

Inicie sesión en AWS Management Console.

-

En la barra de navegación superior, selecciona el AWS icono. Se muestra la página principal de la AWS Management Console .

-

En la barra de navegación superior, selecciona el AWS CloudShell icono. CloudShell se abre. Espere a que se cree el CloudShell entorno.

nota

Si no ves el CloudShell icono, asegúrate de que estás en una región compatible con CloudShell. En este tutorial se da por sentado que está en la región de Oeste de EE. UU. (Oregón).

-

En GitHub, navega hasta tu repositorio. Elija Código, y a continuación, elija HTTPS. Copie la ruta. La dirección para clonar el repositorio Git se copia en el portapapeles.

-

Ejecute el siguiente comando para clonar el repositorio.

git clone https://github.com/<account>/MyGitHubRepo.git -

Introduce tu GitHub cuenta

UsernameyPasswordcuando se te pida. Para la entradaPassword, debe usar un token creado por el usuario en lugar de la contraseña de su cuenta.

Paso 2: Crear una canalización para activarla en las etiquetas de Git

En esta sección, debe crear una canalización con las siguientes acciones:

-

Una etapa de origen con una conexión a tu GitHub repositorio y a tu acción.

-

Una etapa de creación con una acción de AWS CodeBuild creación.

Para crear una canalización con el asistente

-

Inicia sesión en la CodePipeline consola en https://console.aws.amazon.com/codepipeline/

. -

En la página Bienvenido, Introducción o en la página Canalizaciones, elija Crear canalización.

-

En Step 1: Choose pipeline settings (Paso 1: Elegir configuración de canalización), en Pipeline name (Nombre de canalización), escriba

MyGitHubTagsPipeline. -

En Tipo de canalización, mantenga la selección predeterminada en V2. Los tipos de canalización difieren en características y precio. Para obtener más información, consulte Tipos de canalización.

-

En Service role (Rol de servicio), elija New service role (Nuevo rol de servicio).

nota

Si opta por utilizar su función de CodePipeline servicio actual, asegúrese de haber añadido el permiso de

codestar-connections:UseConnectionIAM a su política de función de servicio. Para obtener instrucciones sobre la función de CodePipeline servicio, consulte Añadir permisos a la función de CodePipeline servicio. -

Para Configuración avanzada deje los valores predeterminados. En Artifact store (Almacén de artefactos), elija Default location (Ubicación predeterminada) para utilizar el almacén de artefactos predeterminado, como el bucket de artefacto de Amazon S3 que se estableció como predeterminado, para la canalización en la región que seleccionó para esta.

nota

Este no es el bucket de origen para su código fuente. Este es el almacén de artefactos de la canalización. Cada canalización debe tener su propio almacén de artefactos independiente, como un bucket de S3.

Elija Siguiente.

-

En la página Step 2: Add source stage (Paso 2: Agregar etapa de origen), agregue una etapa de origen:

-

En Proveedor de origen, elija GitHub (versión 2).

-

En Conexión, seleccione una conexión existente o cree una nueva. Para crear o administrar una conexión para la acción GitHub de origen, consulteGitHub conexiones.

-

En Nombre del repositorio, elige el nombre de tu GitHub repositorio.

-

En Desencadenador de canalización, seleccione Etiquetas Git.

En el campo Incluir, introduzca

release*.En la Ramificación predeterminada, elige la ramificación que quiere especificar cuando la canalización se inicie manualmente o con un evento de origen que no sea una etiqueta de Git. Si la fuente del cambio no es el desencadenador o si la ejecución de una canalización se inició manualmente, el cambio utilizado será la confirmación de HEAD desde la ramificación predeterminada.

importante

Las canalizaciones que comiencen con un tipo de desencadenador de etiquetas Git se configurarán para los eventos de WebHookV2 y no utilizarán el evento Webhook (detección de cambios en todos los eventos push) para iniciar la canalización.

Elija Siguiente.

-

-

En Add build stage (Añadir etapa de compilación), añada una etapa de compilación:

-

En Build provider (Proveedor de compilación), elija AWS CodeBuild. En el campo Region (Región) conserve el valor predeterminado de la región de la canalización.

-

Elija Crear proyecto.

-

En Project name (Nombre de proyecto), escriba un nombre para este proyecto de compilación.

-

En Environment image (Imagen de entorno), elija Managed image (Imagen administrada). En Operating system (Sistema operativo), elija Ubuntu.

-

En Runtime, elija Standard (Estándar). En Imagen, elija aws/codebuild/standard:5.0.

-

En Service role (Rol de servicio), elija New service role (Nuevo rol de servicio).

nota

Anote el nombre de su función CodeBuild de servicio. Necesitará el nombre del rol para el paso final de este tutorial.

-

En Buildspec, para Build specifications (Especificaciones de la compilación), elija Insert build commands (Insertar comandos de compilación). Elija Cambiar a editor y pegue lo siguiente en Comandos de compilación:

version: 0.2 #env: #variables: # key: "value" # key: "value" #parameter-store: # key: "value" # key: "value" #git-credential-helper: yes phases: install: #If you use the Ubuntu standard image 2.0 or later, you must specify runtime-versions. #If you specify runtime-versions and use an image other than Ubuntu standard image 2.0, the build fails. runtime-versions: nodejs: 12 #commands: # - command # - command #pre_build: #commands: # - command # - command build: commands: - #post_build: #commands: # - command # - command artifacts: files: - '*' # - location name: $(date +%Y-%m-%d) #discard-paths: yes #base-directory: location #cache: #paths: # - paths -

Selecciona Continuar a CodePipeline. Esto vuelve a la CodePipeline consola y crea un CodeBuild proyecto que utiliza los comandos de compilación para la configuración. El proyecto de compilación usa un rol de servicio para administrar Servicio de AWS los permisos. Es posible que este paso tarde un par de minutos.

-

Elija Siguiente.

-

-

En la página Step 4: Add deploy stage (Paso 4: Añadir etapa de implementación), elija Skip deploy stage (Omitir etapa de implementación) y, a continuación, acepte el mensaje de advertencia eligiendo Skip (Omitir) una vez más. Elija Siguiente.

-

En Step 5: Review (Paso 5: Revisar), seleccione Create pipeline (Crear canalización).

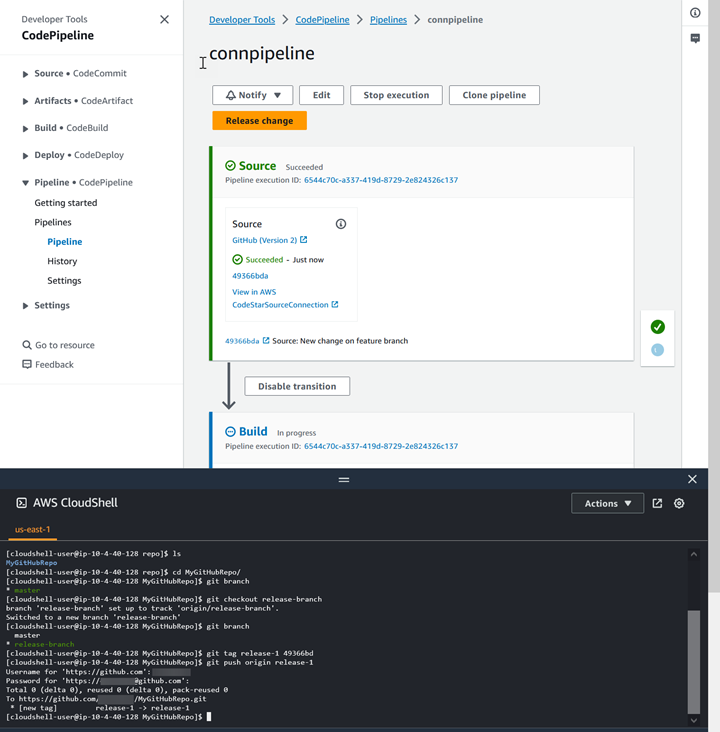

Paso 3: Etiquetar las confirmaciones para publicarlas

Después de crear tu canalización y especificar las etiquetas de Git, puedes etiquetar las confirmaciones en tu GitHub repositorio. En estos pasos, etiquetará una confirmación con la etiqueta release-1. Cada confirmación de un repositorio de Git debe tener una etiqueta Git única. Si elige la confirmación y la etiqueta, podrá incorporar los cambios de distintas ramificaciones a la implementación de su canalización. Ten en cuenta que el nombre de la etiqueta release no se aplica al concepto de lanzamiento en GitHub.

-

Haga referencia a los ID de confirmación copiados que desea etiquetar. Para ver las confirmaciones en cada rama, en la CloudShell terminal, ingresa el siguiente comando para capturar los ID de confirmación que deseas etiquetar:

git log -

En la CloudShell terminal, introduce el comando para etiquetar tu confirmación y envíala al origen. Después de etiquetar la confirmación, use el comando de inclusión git para enviar la etiqueta al origen. En el siguiente ejemplo, introduzca el siguiente comando para usar la etiqueta

release-1en la segunda confirmación con ID49366bd. Esta etiqueta se filtrará mediante el filtro de etiquetasrelease*de la canalización e iniciará la canalización.git tag release-1 49366bdgit push origin release-1

Paso 4: Publicar los cambios y ver los registros

-

Después de que la canalización se ejecute correctamente, en la etapa de implementación, elija Ver registro.

En Registros, consulta el resultado de la CodeBuild compilación. Los comandos muestran el valor de la variable introducida.

-

En la página Historial, consulte la columna Desencadenadores. Consulta el tipo de disparador GitTag : release-1.