El 31 de julio de 2024, Amazon Web Services (AWS) dejará de ofrecer soporte para la creación y visualización de AWS CodeStar proyectos. Después del 31 de julio de 2024, ya no podrá acceder a la AWS CodeStar consola ni crear nuevos proyectos. Sin embargo, los AWS recursos creados mediante este cambio AWS CodeStar, incluidos los repositorios de código fuente, las canalizaciones y las compilaciones, no se verán afectados por este cambio y seguirán funcionando. AWS CodeStar Esta interrupción no afectará a las conexiones ni a las AWS CodeStar notificaciones.

Si desea realizar un seguimiento del trabajo, desarrollar código y crear, probar e implementar sus aplicaciones, Amazon CodeCatalyst ofrece un proceso de inicio simplificado y funciones adicionales para administrar sus proyectos de software. Obtén más información sobre las funciones

Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Desviar el tráfico para un proyecto de AWS Lambda

AWS CodeDeploy admite la implementación de versiones de AWS Lambda funciones para las funciones de sus proyectos AWS CodeStar sin servidor. Una AWS Lambda implementación cambia el tráfico entrante de una función Lambda existente a una versión actualizada de la función Lambda. Le recomendamos que prueba una función Lambda actualizada mediante la implementación de una versión independiente y, a continuación, restaurando la implementación de la primera versión si es necesario.

Siga los pasos de esta sección para modificar la plantilla AWS CodeStar del proyecto y actualizar los permisos de IAM de sus CodeStarWorker funciones. Esta tarea inicia una respuesta automática AWS CloudFormation que crea AWS Lambda funciones con alias y, a continuación, indica que se traslade el tráfico AWS CodeDeploy a un entorno actualizado.

nota

Complete estos pasos solo si creó su CodeStar proyecto de AWS antes del 12 de diciembre de 2018.

AWS CodeDeploy tiene tres opciones de implementación que le permiten transferir el tráfico a las versiones de su AWS Lambda función en su aplicación:

-

Valor controlado: el tráfico se desvía en dos incrementos. Puede elegir opciones "canary" predefinidas que especifiquen el porcentaje de tráfico desviado a la versión actualizada de la función Lambda en el primer incremento y el intervalo, en minutos, antes de que el tráfico restante se desvíe en el segundo incremento.

-

Lineal: el tráfico se desvía en incrementos iguales con el mismo número de minutos entre incrementos. Puede elegir opciones lineales predefinidas que especifiquen el porcentaje de tráfico desviado en cada incremento y el número de minutos entre cada incremento. El tráfico se desvía en incrementos iguales con el mismo número de minutos entre incrementos. Puede elegir opciones lineales predefinidas que especifiquen el porcentaje de tráfico desviado en cada incremento y el número de minutos entre cada incremento.

-

Rll-at-once: Todo el tráfico pasa de la función Lambda original a la versión actualizada de la función Lambda de una sola vez.

| Tipo de preferencia de implementación |

|---|

| Canary10Percent30Minutes |

| Canary10Percent5Minutes |

| Canary10Percent10Minutes |

| Canary10Percent15Minutes |

| Lineal: 10 (10 minutos) PercentEvery |

| Lineal PercentEvery 10:1 minuto |

| Lineal: 10PercentEvery, 2 minutos |

| Lineal: 10PercentEvery, 3 minutos |

| AllAtOnce |

Para obtener más información sobre AWS CodeDeploy las implementaciones en una plataforma AWS Lambda informática, consulte Implementaciones en una plataforma informática AWS Lambda.

Para obtener más información sobre AWS SAM, consulte el Modelo de aplicaciones AWS sin servidor (AWS

Requisitos previos:

Al crear un proyecto sin servidor, seleccione cualquier plantilla con la plataforma de computación Lambda. Debe haber iniciado sesión como administrador para llevar a cabo los pasos 4 a 6.

Temas

Paso 1: Modifique la plantilla SAM para añadir los parámetros de despliegue de AWS Lambda la versión

-

Abra la AWS CodeStar consola en https://console.aws.amazon.com/codestar/

. -

Cree un proyecto o elija un proyecto existente con un archivo

template.ymly, a continuación, abra la página Code (Código). En la parte superior del repositorio, anote la ubicación de la plantilla de SAM denominadatemplate.ymlque debe modificarse. -

Abra el archivo

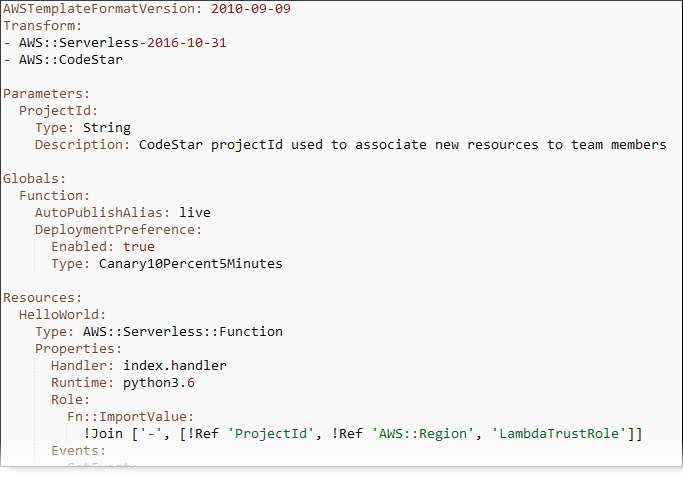

template.ymlen su IDE o repositorio local. Copie el siguiente texto para añadir una secciónGlobalsal archivo. El texto de muestra de este tutorial elige la opciónCanary10Percent5Minutes.Globals: Function: AutoPublishAlias: live DeploymentPreference: Enabled: true Type: Canary10Percent5MinutesEn este ejemplo se muestra una plantilla modificada después de añadir la sección

Globals:

Para obtener más información, consulte la guía de referencia Globals Section

para plantillas de SAM.

Paso 2: edita el AWS CloudFormation rol para añadir permisos

-

Inicie sesión en AWS Management Console y abra la AWS CodeStar consola en https://console.aws.amazon.com/codestar/

. nota

Debe iniciar sesión con las AWS Management Console credenciales asociadas al usuario de IAM que creó o con el que se identificó. Configuración AWS CodeStar Este usuario debe tener el nombre de política AWS gestionada

AWSCodeStarFullAccessadjunto. -

Elija el proyecto sin servidor existente y, a continuación, abra la página Recursos del proyecto.

-

En Recursos, elija el rol de IAM creado para el AWS CloudFormation rol CodeStarWorker/. El rol se abrirá en la consola de IAM.

-

En la pestaña Permissions, en Inline Policies, en la fila de su política de rol de servicio, elija Edit Policy. Elija la pestaña JSON para editar la política en formato JSON.

nota

El rol de servicio se llama

CodeStarWorkerCloudFormationRolePolicy. -

En el campo JSON, añada las siguientes instrucciones de la política al elemento

Statement. Sustituya losidmarcadoresregiony por su región e ID de cuenta.{ "Action": [ "s3:GetObject", "s3:GetObjectVersion", "s3:GetBucketVersioning" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "s3:PutObject" ], "Resource": [ "arn:aws:s3:::codepipeline*" ], "Effect": "Allow" }, { "Action": [ "lambda:*" ], "Resource": [ "arn:aws:lambda:region:id:function:*" ], "Effect": "Allow" }, { "Action": [ "apigateway:*" ], "Resource": [ "arn:aws:apigateway:region::*" ], "Effect": "Allow" }, { "Action": [ "iam:GetRole", "iam:CreateRole", "iam:DeleteRole", "iam:PutRolePolicy" ], "Resource": [ "arn:aws:iam::id:role/*" ], "Effect": "Allow" }, { "Action": [ "iam:AttachRolePolicy", "iam:DeleteRolePolicy", "iam:DetachRolePolicy" ], "Resource": [ "arn:aws:iam::id:role/*" ], "Effect": "Allow" }, { "Action": [ "iam:PassRole" ], "Resource": [ "*" ], "Effect": "Allow" }, { "Action": [ "codedeploy:CreateApplication", "codedeploy:DeleteApplication", "codedeploy:RegisterApplicationRevision" ], "Resource": [ "arn:aws:codedeploy:region:id:application:*" ], "Effect": "Allow" }, { "Action": [ "codedeploy:CreateDeploymentGroup", "codedeploy:CreateDeployment", "codedeploy:DeleteDeploymentGroup", "codedeploy:GetDeployment" ], "Resource": [ "arn:aws:codedeploy:region:id:deploymentgroup:*" ], "Effect": "Allow" }, { "Action": [ "codedeploy:GetDeploymentConfig" ], "Resource": [ "arn:aws:codedeploy:region:id:deploymentconfig:*" ], "Effect": "Allow" } -

Elija Revisar política para asegurarse de que la política no contiene errores. Si no surgen errores, elija Guardar cambios.

Paso 3: Confirma y presiona el cambio de plantilla para iniciar el cambio de AWS Lambda versión

-

Confirme y envíe los cambios realizados en el archivo

template.ymlque ha guardado en el paso 1.nota

Esto iniciará la canalización. Si confirmas los cambios antes de actualizar los permisos de IAM, la canalización se iniciará y la actualización de la AWS CloudFormation pila detectará errores que anularán la actualización de la pila. Si esto ocurre, corrija los permisos y, a continuación, reinicie la canalización.

-

La actualización de la AWS CloudFormation pila comienza cuando la canalización de tu proyecto comienza la fase de implementación. Para ver la notificación de actualización de la pila cuando comience la implementación, en tu AWS CodeStar panel de control, selecciona la AWS CloudFormation etapa de tu canalización.

Durante la actualización de la pila, actualiza AWS CloudFormation automáticamente los recursos del proyecto de la siguiente manera:

-

AWS CloudFormation procesa el

template.ymlarchivo mediante la creación de funciones Lambda con alias, enlaces de eventos y recursos. -

AWS CloudFormation llama a Lambda para crear la nueva versión de la función.

-

AWS CloudFormation crea un AppSpec archivo y hace una llamada AWS CodeDeploy para cambiar el tráfico.

Para obtener más información acerca de la publicación de funciones de Lambda asociadas en SAM, consulte la referencia de la plantilla AWS Serverless Application Model (SAM)

. Para obtener más información sobre los enlaces de eventos y los recursos del AWS CodeDeploy AppSpec archivo, consulte la sección AppSpec «recursos» (solo implementaciones de AWS Lambda) y la sección AppSpec «ganchos» para una implementación de AWS Lambda. -

-

Después de completar correctamente la canalización, los recursos se crean en la pila de AWS CloudFormation . En la página del proyecto, en la lista de recursos del proyecto, consulte los recursos de la AWS CodeDeploy aplicación, el grupo de AWS CodeDeploy implementación y la función de AWS CodeDeploy servicio creados para el proyecto.

-

Para crear una nueva versión, realice un cambio en la función Lambda en el repositorio. La nueva implementación se inicia y desvía el tráfico de acuerdo con el tipo de implementación indicado en la plantilla de SAM. Para ver el estado del tráfico que se desvía a la nueva versión, en la página Proyecto, en la lista Recursos del proyecto, seleccione el enlace a la implementación de AWS CodeDeploy .

-

Para ver los detalles de cada revisión, en Revisiones, elija el enlace al grupo de AWS CodeDeploy implementación.

-

En su directorio de trabajo local, puede realizar cambios en su AWS Lambda función y archivar el cambio en el repositorio de su proyecto. AWS CloudFormation permite gestionar AWS CodeDeploy la próxima revisión de la misma manera. Para obtener más información sobre cómo volver a implementar, detener o revertir una implementación de Lambda, consulte Implementaciones en una AWS plataforma informática Lambda.