Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Desencadenador de Lambda para definir el desafío de autenticación

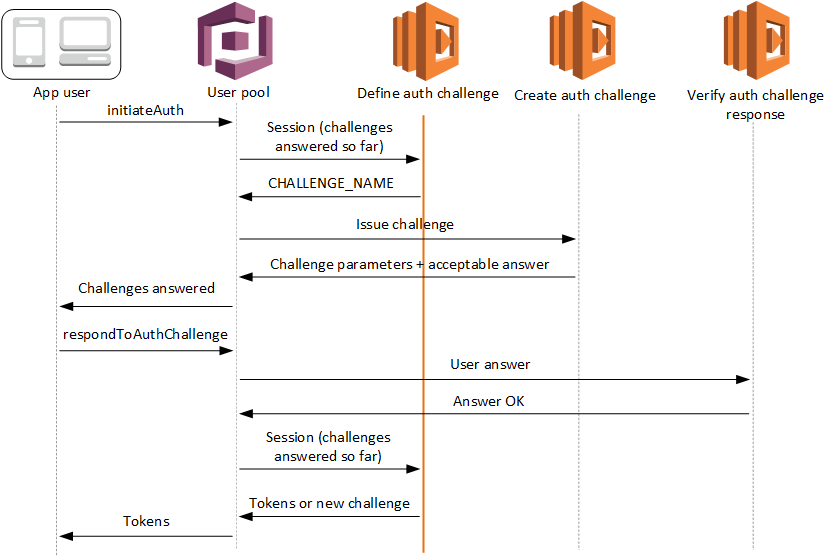

El desencadenador de definición de desafíos de autenticación es una función de Lambda que mantiene la secuencia de desafíos en un flujo de autenticación personalizado. Declara el éxito o el fracaso de la secuencia de desafíos y establece el siguiente desafío si la secuencia aún no se ha completado.

- Definición de desafíos de autenticación

-

Amazon Cognito invoca este desencadenador para iniciar el flujo de autenticación personalizado.

La solicitud de este desencadenador de Lambda contiene session. El parámetro session es una matriz que cuenta con todos los desafíos que se presentan al usuario durante el proceso de autenticación actual. La solicitud también incluye el resultado correspondiente. La matriz session almacena los detalles del desafío (ChallengeResult) en orden cronológico. El desafío session[0] representa el primer desafío que recibe el usuario.

Temas

Parámetros del desencadenador de Lambda para definir el desafío de autenticación

La solicitud que Amazon Cognito envía a esta función de Lambda es una combinación de los parámetros que se indican a continuación y los parámetros comunes que Amazon Cognito agrega a todas las solicitudes.

Parámetros de la solicitud para definir desafíos de autenticación

Al llamar a la función Lambda, Amazon Cognito proporciona los siguientes parámetros:

- userAttributes

-

Uno o varios pares de nombre-valor que representan atributos de usuario.

- userNotFound

-

Valor booleano que rellena Amazon Cognito cuando

PreventUserExistenceErrorsse establece comoENABLEDen el cliente del grupo de usuarios. Un valor detruesignifica que el ID de usuario (nombre de usuario, dirección de correo electrónico, etc.) no coincide con ningún usuario existente. CuandoPreventUserExistenceErrorsse establece enENABLED, el servicio no informa a la aplicación de la inexistencia de usuarios. Recomendamos que las funciones de Lambda mantengan la misma experiencia del usuario y tengan en cuenta la latencia. De esta forma, la persona que realiza la llamada no podrá detectar un comportamiento diferente si el usuario existe o no existe. - sesión

-

Matriz de

ChallengeResultelementos. Cada matriz contiene los siguientes elementos:- challengeName

-

Uno de los siguientes tipos de desafío:

CUSTOM_CHALLENGE,SRP_A,PASSWORD_VERIFIER,SMS_MFA,EMAIL_OTP,SOFTWARE_TOKEN_MFA,DEVICE_SRP_AUTH,DEVICE_PASSWORD_VERIFIERoADMIN_NO_SRP_AUTH.Cuando la función de definición de desafíos de autenticación emite un desafío

PASSWORD_VERIFIERpara un usuario que ha configurado la autenticación multifactorial, Amazon Cognito lo continúa con un desafíoSMS_MFA,EMAIL_OTPoSOFTWARE_TOKEN_MFA. Se trata de peticiones de código de autenticación multifactor. En su función, incluya la gestión de los eventos de entrada de los desafíosSMS_MFA,EMAIL_OTPySOFTWARE_TOKEN_MFA. No necesita invocar ningún desafío de MFA desde la función de definición de desafíos de autenticación.importante

Cuando la función determine si un usuario se ha autenticado de forma satisfactoria y deba emitirle tokens, compruebe siempre

challengeNameen la función de desafío de autenticación de definición y si coincide el valor esperado. - challengeResult

-

Establezca este parámetro en

truesi el usuario ha respondido correctamente al desafío o enfalse, en caso contrario. - challengeMetadata

-

El nombre del desafío personalizado. Solo se usa si

challengeNameesCUSTOM_CHALLENGE.

- clientMetadata

-

Uno o varios pares de clave-valor que puede proporcionar como datos de entrada personalizados a la función de Lambda que especifica destinada al desencadenador de Lambda para definir el desafío de autenticación. Para pasar estos datos a la función Lambda, puede usar el

ClientMetadataparámetro en las operaciones AdminRespondToAuthChallengey RespondToAuthChallengeAPI. La solicitud que invoca la función de desafío de autenticación definida no incluye los datos transferidos en el ClientMetadata parámetro en AdminInitiateAuthlas operaciones de la API. InitiateAuth

Parámetros de la respuesta a la definición de desafíos de autenticación

En la respuesta puede devolver la etapa siguiente del proceso de autenticación.

- challengeName

-

Cadena que contiene el nombre del siguiente desafío. Si quiere plantear un nuevo desafío al usuario, especifique aquí el nombre de dicho desafío.

- issueTokens

-

Establezca este parámetro en

truesi cree que el usuario se ha autenticado suficientemente respondiendo a los desafíos. Si el usuario no ha respondido suficientemente a los desafíos, establézcalo enfalse. - failAuthentication

-

Establezca este parámetro en

truesi desea finalizar el proceso de autenticación en curso. Para continuar el proceso de autenticación actual, establézcalo enfalse.

Ejemplo de definición de desafíos de autenticación

En este ejemplo se definen una serie de desafíos de autenticación y se emiten tokens solo si el usuario ha completado correctamente todos los desafíos. Cuando los usuarios completan la autenticación SRP con los PASSWORD_VERIFIER desafíos SRP_A y, esta función les pasa una CUSTOM_CHALLENGE que invoca el activador del desafío de creación de autenticación. En combinación con nuestro ejemplo de creación de un desafío de autenticación, esta secuencia ofrece un desafío de CAPTCHA para el desafío tres y una pregunta de seguridad para el desafío cuatro.

Una vez que el usuario resuelve el CAPTCHA y responde a la pregunta de seguridad, esta función confirma que su grupo de usuarios puede emitir tokens. La autenticación SRP no es necesaria; también puedes configurar el CAPTCHA y la pregunta de seguridad como desafíos uno y dos. En el caso de que la función Define Auth Challenge no declare las impugnaciones de SRP, el éxito de los usuarios dependerá exclusivamente de sus respuestas a las solicitudes personalizadas.