Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Cifrado de KMS en Amazon Comprehend

Amazon Comprehend trabaja con AWS Key Management Service (AWS KMS) para proporcionar un cifrado mejorado de sus datos. Amazon S3 ya le permite cifrar los documentos de entrada al crear un análisis de texto, un modelado de temas o un trabajo personalizado de Amazon Comprehend. La integración con AWS KMS le permite cifrar los datos del volumen de almacenamiento para los trabajos Start* y Create*, y cifra los resultados de salida de los trabajos Start* con su propia clave KMS.

Para ello AWS Management Console, Amazon Comprehend cifra los modelos personalizados con su propia clave KMS. Para ello AWS CLI, Amazon Comprehend puede cifrar modelos personalizados mediante su propia clave KMS o una clave gestionada por el cliente (CMK) proporcionada.

Cifrado de KMS mediante el AWS Management Console

Hay dos opciones de cifrado disponibles cuando se utiliza la consola:

-

Cifrado de volumen

-

Cifrado del resultado de salida

Cómo habilitar el cifrado de volumen

-

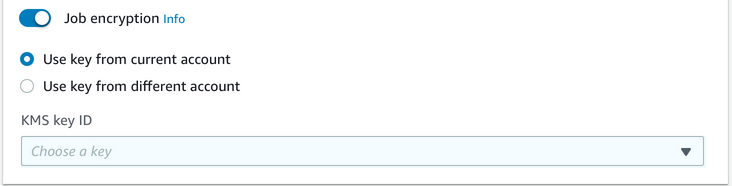

En Configuración del trabajo, elija la opción de Cifrado del trabajo.

-

Elija si la clave administrada por el cliente (CMK) de KMS proviene de la cuenta que utiliza actualmente o de otra cuenta. Si desea utilizar una clave de la cuenta actual, elija el alias de la clave de ID de clave de KMS. Si utiliza una clave de otra cuenta, ha de introducir el ARN de la clave.

Para habilitar el cifrado del resultado de salida

-

En Configuración del trabajo, elija la opción Cifrado.

-

Elija si la clave administrada por el cliente (CMK) proviene de la cuenta que utiliza actualmente o de otra cuenta. Si desea utilizar una clave de la cuenta actual, elija la ID de clave de ID de clave de KMS. Si utiliza una clave de otra cuenta, ha de introducir el ARN de la clave.

Si ha configurado previamente el cifrado mediante SSE-KMS en los documentos de entrada de S3, esto puede proporcionarle una seguridad adicional. Sin embargo, si lo hace, el rol de IAM utilizado debe tener permiso de kms:Decrypt para la clave KMS con la que se cifren los documentos de entrada. Para obtener más información, consulte Permisos necesarios para utilizar el cifrado KMS.

Cifrado de KMS con operaciones de API

Todas las operaciones de Amazon Comprehend y API Start* y Create* admiten documentos de entrada cifrados con KMS. Las operaciones de la API Describe* y List* devuelven KmsKeyId en OutputDataConfig si el trabajo original tenía KmsKeyId proporcionado como entrada. Si no se proporcionó como entrada, no se devuelve.

Esto se puede ver en el siguiente ejemplo de AWS CLI mediante la StartEntitiesDetectionJoboperación:

aws comprehend start-entities-detection-job \ --regionregion\ --data-access-role-arn "data access role arn" \ --entity-recognizer-arn "entity recognizer arn" \ --input-data-config "S3Uri=s3://Bucket Name/Bucket Path" \ --job-namejob name\ --language-code en \ --output-data-config "KmsKeyId=Output S3 KMS key ID" "S3Uri=s3://Bucket Name/Bucket Path/" \ --volumekmskeyid "Volume KMS key ID"

nota

Este ejemplo está preparado para Unix, Linux y macOS. Para Windows, sustituya la barra diagonal invertida (\) utilizada como carácter de continuación de Unix al final de cada línea por el signo de intercalación (^).

Cifrado de clave administrada por el cliente (CMK) con operaciones de API

Amazon Comprehend las operaciones de la API de modelos personalizados y CreateEndpoint admite el cifrado mediante claves administradas por el cliente a través de. CreateEntityRecognizer CreateDocumentClassifier AWS CLI

Puede utilizar una política de IAM para permitir que una entidad principal utilice o administre claves administradas por el cliente. Estas claves se especifican en el elemento Resource de la declaración de política. Como práctica recomendada, limite las claves administradas por el cliente a solo aquellas que las entidades principales deban usar en su declaración de política.

El siguiente ejemplo de AWS CLI crea un reconocedor de entidades personalizado con cifrado de modelo mediante la CreateEntityRecognizeroperación:

aws comprehend create-entity-recognizer \ --recognizer-namename\ --data-access-role-arndata access role arn\ --language-code en \ --model-kms-key-idModel KMS Key ID\ --input-data-config file:///path/input-data-config.json

nota

Este ejemplo está preparado para Unix, Linux y macOS. Para Windows, sustituya la barra diagonal invertida (\) utilizada como carácter de continuación de Unix al final de cada línea por el signo de intercalación (^).