Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Paso 2: preparación de su AWS Managed Microsoft AD

Ahora preparemos su Microsoft AD AWS administrado para la relación de confianza. Muchos de los pasos siguientes son casi idénticos a los que acaba de completar para su dominio autogestionado. Sin embargo, esta vez está trabajando con su Microsoft AD AWS administrado.

Configuración de las subredes de VPC y los grupos de seguridad

Debe permitir el tráfico de su red autogestionada a la VPC que contiene su Microsoft AD AWS gestionado. Para ello, tendrá que asegurarse de que las reglas ACLs asociadas a las subredes utilizadas para implementar su Microsoft AD AWS administrado y las reglas del grupo de seguridad configuradas en los controladores de dominio permiten el tráfico necesario para admitir las confianzas.

Los requisitos de puertos varían en función de la versión de Windows Server que utilizan los controladores de dominio y de los servicios o las aplicaciones que van a utilizar la relación de confianza. Para este tutorial, tendrá que abrir los siguientes puertos:

Entrada

TCP/UDP 53: DNS

TCP/UDP 88: autenticación de Kerberos

UDP 123: NTP

TCP 135: RPC

TCP/UDP 389: LDAP

TCP/UDP 445: SMB

-

TCP/UDP 464: autenticación Kerberos

TCP 636: LDAPS (LDAP a través de TLS/SSL)

TCP 3268-3269: catálogo global

-

TCP/UDP 49152-65535: puertos efímeros de RPC

nota

SMBv1 ya no es compatible.

Salida

ALL

nota

Estos son los puertos mínimos necesarios para poder conectar la VPC y el directorio autogestionado. La configuración específica podría requerir abrir puertos adicionales.

Para configurar las reglas de entrada y salida del controlador de dominio AWS administrado de Microsoft AD

-

Vuelva a la consola de AWS Directory Service

. En la lista de directorios, anote el identificador de directorio de su directorio AWS administrado de Microsoft AD. Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

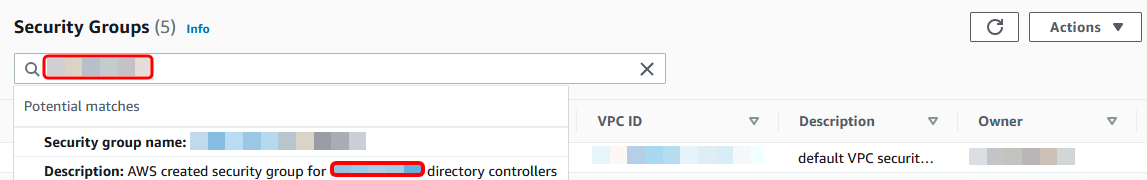

En el panel de navegación, elija Grupos de seguridad.

-

Usa el cuadro de búsqueda para buscar tu ID de directorio de Microsoft AD AWS administrado. En los resultados de búsqueda, seleccione el grupo de seguridad con la descripción

AWS created security group for.yourdirectoryIDdirectory controllers

-

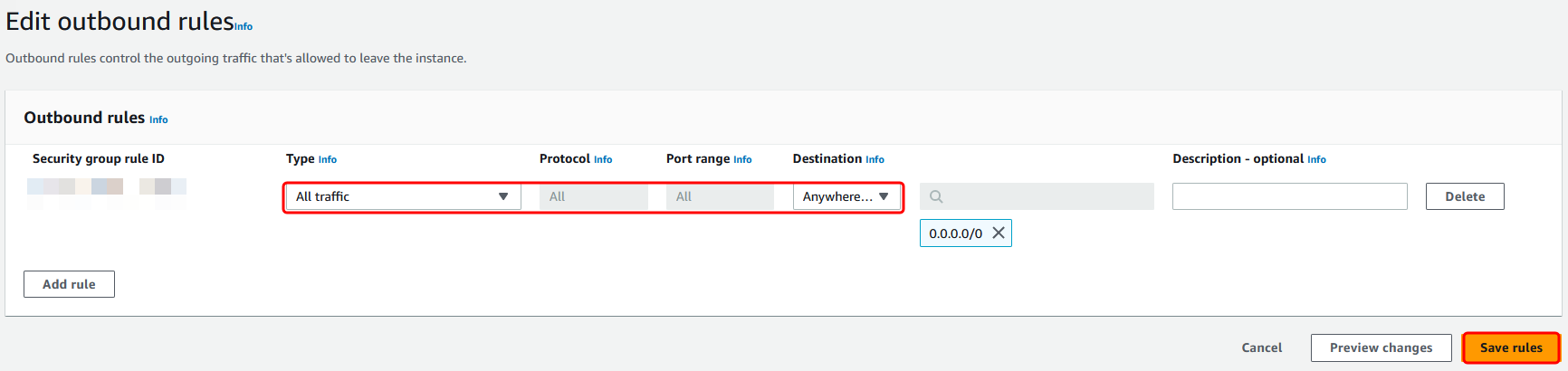

Vaya a la pestaña Outbound Rules en ese grupo de seguridad. Elija Editar reglas y, a continuación, Agregar regla. Para la nueva regla, escriba los siguientes valores:

-

Type (Tipo): ALL Traffic (Todo el tráfico)

-

Protocol (Protocolo): ALL (Todos)

-

Destination (Destino) determina el tráfico que puede salir de sus controladores de dominio y a dónde puede ir. Especifique una única dirección IP o un rango de direcciones IP en notación CIDR (por ejemplo, 203.0.113.5/32). También puede especificar el nombre o el ID de otro grupo de seguridad en la misma región. Para obtener más información, consulte Comprenda la configuración y el uso de los grupos de AWS seguridad de su directorio.

-

-

Seleccione Guardar regla.

Asegúrese de que la autenticación previa de Kerberos esté habilitada

Ahora quiere confirmar que los usuarios de su Microsoft AD AWS administrado también tienen habilitada la autenticación previa de Kerberos. Este es el mismo proceso que ha completado para su directorio autogestionado. Esta es la configuración predeterminada, pero vamos a comprobar que no haya cambiado nada.

Visualización de la configuración de Kerberos del usuario

-

Inicie sesión en una instancia que sea miembro de su directorio AWS administrado de Microsoft AD mediante el AWS Permisos gestionados de grupos y cuentas de administrador de Microsoft AD dominio o una cuenta a la que se le hayan delegado permisos para administrar los usuarios del dominio.

-

Si no están instaladas todavía, instale la herramienta Usuarios y equipos de Active Directory y la herramienta de DNS. Obtenga información sobre cómo instalar estas herramientas en Instalación de herramientas de administración de Active Directory para Microsoft AD AWS administrado.

-

Abra el Administrador del servidor. En el menú Herramientas, elija Usuarios y equipos de Active Directory.

-

Seleccione la carpeta Usuarios en su dominio. Tenga en cuenta que esta es la carpeta Users (Usuarios) situada bajo el nombre de NetBIOS, no la carpeta Users (Usuarios) situada bajo el nombre de dominio completo (FQDN).

En la lista de usuarios, haga clic con el botón derecho en un usuario y seleccione Properties (Propiedades).

-

Elija la pestaña Cuenta. En la lista Opciones de cuenta, desplácese hacia abajo y asegúrese de que No pedir la autenticación Kerberos previa no esté activado.

Paso siguiente

Paso 3: creación de la relación de confianza