Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Opciones de la arquitectura de Kerberos con Amazon EMR

Cuando se utiliza Kerberos con Amazon EMR, puede elegir entre las arquitecturas que se indican en esta sección. Independientemente de la arquitectura que elija, para configurar Kerberos hay que seguir los mismos pasos. Debe crear una configuración de seguridad, especificar la configuración de seguridad y las opciones de Kerberos específicas del clúster compatibles al crear el clúster y crear directorios de HDFS para los usuarios de Linux en el clúster que coincidan con las entidades principales de usuarios en el KDC. Para leer una explicación sobre las opciones de configuración y configuraciones de ejemplo de cada arquitectura, consulte Configuración de Kerberos en Amazon EMR.

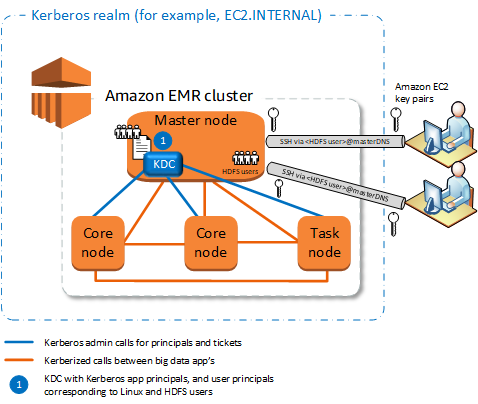

KDC dedicado del clúster (KDC en nodo principal)

Esta configuración está disponible con las versiones 5.10.0 y posteriores de Amazon EMR.

Ventajas

-

Amazon EMR tiene la plena propiedad del KDC.

-

El KDC en el clúster de EMR es independiente de las implementaciones de KDC centralizadas, como Microsoft Active Directory o AWS Managed Microsoft AD.

-

El impacto en el rendimiento es mínimo, ya que el KDC administra la autenticación solo para los nodos locales del clúster.

-

Opcionalmente, otros clústeres que utilizan Kerberos pueden hacer referencia al KDC como un KDC externo. Para obtener más información, consulte KDC externo: nodo principal en un clúster diferente.

Consideraciones y limitaciones

-

Los clústeres que utilizan Kerberos no se pueden autenticarse entre sí, por lo que las aplicaciones no pueden interactuar. Si las aplicaciones de clústeres tienen que interactuar, debe establecer una relación de confianza entre ámbitos entre los clústeres o configurar un clúster como el KDC externo para otros clústeres. Si se establece una confianza entre dominios, estos KDCs deben tener diferentes dominios de Kerberos.

-

Debe crear los usuarios de Linux en la EC2 instancia del nodo principal que correspondan a los usuarios principales del KDC, junto con los directorios HDFS de cada usuario.

-

Los usuarios principales deben usar un archivo de clave EC2 privada y

kinitcredenciales para conectarse al clúster mediante SSH.

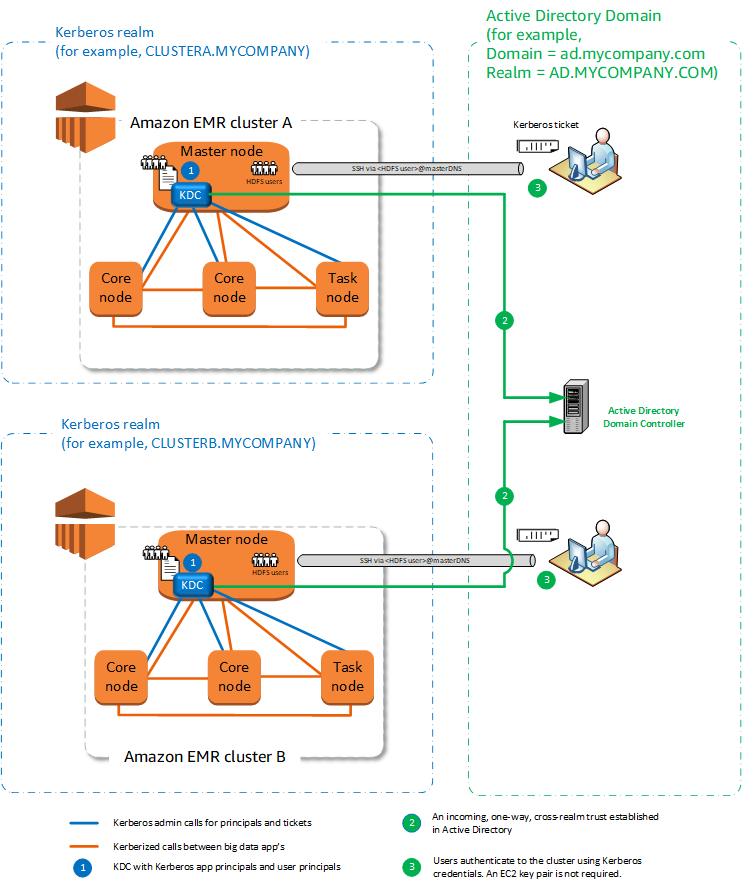

Relación de confianza entre ámbitos

En esta configuración, las entidades principales (normalmente usuarios) de otro ámbito de Kerberos se autentican para los componentes de la aplicación en un clúster de EMR que utiliza Kerberos y que tiene su propio KDC. El KDC del nodo principal establece una relación de confianza con otro KDC mediante un principal entre dominios que existe en ambos. KDCs El nombre y la contraseña de la entidad principal deben coincidir exactamente en cada KDC. Las relaciones de confianza entre ámbitos son más comunes con las implementaciones de Active Directory, tal y como se muestra en el siguiente diagrama. También se admiten relaciones de confianza entre ámbitos con un KDC de MIT externo o un KDC en otro clúster de Amazon EMR.

Ventajas

-

El clúster de EMR en el que está instalado el KDC mantiene la plena propiedad del KDC.

-

Con Active Directory, Amazon EMR crea automáticamente usuarios de Linux que se corresponden con las entidades principales de usuario del KDC. Aun así, debe crear directorios de HDFS para cada usuario. Además, los usuarios principales del dominio de Active Directory pueden acceder a los clústeres kerberizados mediante

kinitcredenciales, sin el archivo de clave privada. EC2 Así se elimina la necesidad de compartir el archivo de clave privada entre usuarios de clústeres. -

Dado que cada KDC del clúster administra la autenticación de los nodos del clúster, se minimizan los efectos de la latencia de la red y la sobrecarga de procesamiento de un gran número de nodos entre clústeres.

Consideraciones y limitaciones

-

Si va a establecer una relación de confianza con un ámbito de Active Directory, debe proporcionar un nombre de usuario y contraseña de Active Directory con permisos para unir entidades principales al dominio al crear el clúster.

-

Las relaciones de confianza entre ámbitos no se pueden establecer entre ámbitos de Kerberos con el mismo nombre.

-

Las relaciones de confianza entre ámbitos deben establecerse de forma explícita. Por ejemplo, si el Clúster A y B establecen una relación de confianza entre ámbitos con un KDC, no confían intrínsecamente uno en el otro y sus aplicaciones no pueden autenticarse entre sí para interaccionar.

-

KDCs deben mantenerse de forma independiente y coordinada para que las credenciales de los usuarios principales coincidan con precisión.

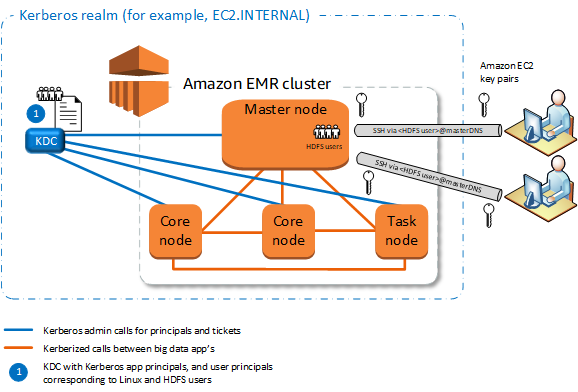

KDC externo

Las configuraciones con un KDC externo son compatibles con las versiones 5.20.0 y posteriores de Amazon EMR.

KDC externo: KDC de MIT

Esta configuración permite que uno o varios clústeres de EMR utilicen entidades principales definidas y mantenidos en un servidor de KDC de MIT.

Ventajas

-

La administración de principales se consolida en un solo KDC.

-

Varios clústeres pueden utilizar el mismo KDC en el mismo ámbito de Kerberos. Para obtener más información, consulte Requisitos para utilizar varios clústeres con el mismo KDC.

-

El nodo principal en un clúster que utiliza Kerberos no tiene la carga de rendimiento asociada con el mantenimiento del KDC.

Consideraciones y limitaciones

-

Debe crear usuarios de Linux en la EC2 instancia del nodo principal de cada clúster kerberizado que correspondan a los usuarios principales de KDC, junto con los directorios HDFS de cada usuario.

-

Los usuarios principales deben usar un archivo de claves EC2 privadas y

kinitcredenciales para conectarse a los clústeres Kerberizados mediante SSH. -

Cada nodo de los clústeres de EMR que utilizan Kerberos debe tener una ruta de red al KDC.

-

Cada nodo en los clústeres que utilizan Kerberos impone un carga de autenticación en el KDC externo, por lo que la configuración del KDC afecta al rendimiento del clúster. Cuando configure el hardware del servidor de KDC, tenga en cuenta el número máximo de nodos de Amazon EMR que se pueden admitir de forma simultánea.

-

El rendimiento del clúster depende de la latencia de red entre los nodos en los clústeres que utilizan Kerberos y el KDC.

-

La solución de problemas puede ser más difícil debido a las interdependencias.

KDC externo: nodo principal en un clúster diferente

Esta configuración es casi idéntica a la implementación de KDC de MIT externo anterior, salvo que el KDC está en el nodo principal de un clúster de EMR. Para obtener más información, consulte KDC dedicado del clúster (KDC en nodo principal) y Tutorial: Configuración de una relación de confianza entre ámbitos con un dominio de Active Directory.

Ventajas

-

La administración de principales se consolida en un solo KDC.

-

Varios clústeres pueden utilizar el mismo KDC en el mismo ámbito de Kerberos. Para obtener más información, consulte Requisitos para utilizar varios clústeres con el mismo KDC.

Consideraciones y limitaciones

-

Debe crear usuarios de Linux en la EC2 instancia del nodo principal de cada clúster kerberizado que correspondan a los usuarios principales de KDC, junto con los directorios HDFS de cada usuario.

-

Los usuarios principales deben usar un archivo de claves EC2 privadas y

kinitcredenciales para conectarse a los clústeres Kerberizados mediante SSH. -

Cada nodo de cada clúster de EMR debe tener una ruta de red al KDC.

-

Cada nodo de Amazon EMR de los clústeres que utilizan Kerberos impone un carga de autenticación en el KDC externo, por lo que la configuración del KDC afecta al rendimiento del clúster. Cuando configure el hardware del servidor de KDC, tenga en cuenta el número máximo de nodos de Amazon EMR que se pueden admitir de forma simultánea.

-

El rendimiento del clúster depende de la latencia de red entre los nodos de clústeres y el KDC.

-

La solución de problemas puede ser más difícil debido a las interdependencias.

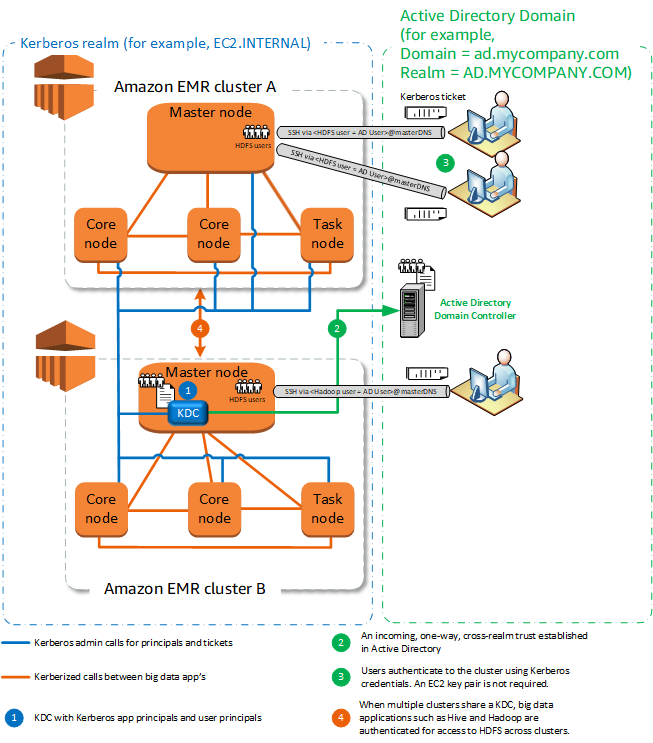

KDC externo: KDC de clúster en un clúster diferente con una relación de confianza entre ámbitos de Active Directory

En esta configuración, primero se crea un clúster con un KDC dedicado del clúster que tiene una relación de confianza entre ámbitos unidireccional con Active Directory. Para ver un tutorial detallado, consulte Tutorial: Configuración de una relación de confianza entre ámbitos con un dominio de Active Directory. A continuación, lance clústeres adicionales, haciendo referencia al KDC del clúster que tiene la relación de confianza con un KDC externo. Para ver un ejemplo, consulta KDC externo del clúster con una relación de confianza entre ámbitos de Active Directory. De este modo, cada clúster de Amazon EMR puede utilizar el KDC externo para autenticar entidades principales definidas y mantenidas en un dominio de Microsoft Active Directory.

Ventajas

-

La administración de entidades principales se consolida en el dominio de Active Directory.

-

Amazon EMR se incorpora al ámbito de Active Directory, lo que elimina la necesidad de crear usuarios de Linux que se correspondan con usuarios de Active Directory. Aun así, debe crear directorios de HDFS para cada usuario.

-

Varios clústeres pueden utilizar el mismo KDC en el mismo ámbito de Kerberos. Para obtener más información, consulte Requisitos para utilizar varios clústeres con el mismo KDC.

-

Los usuarios principales del dominio de Active Directory pueden acceder a los clústeres Kerberizados mediante

kinitcredenciales, sin el archivo de clave privada. EC2 Así se elimina la necesidad de compartir el archivo de clave privada entre usuarios de clústeres. -

Solo un nodo principal de Amazon EMR tiene la carga del mantenimiento del KDC y solo ese clúster debe crearse con credenciales de Active Directory para la relación de confianza entre ámbitos entre el KDC y Active Directory.

Consideraciones y limitaciones

-

Cada nodo de cada clúster de EMR debe tener una ruta de red al KDC y el controlador de dominio de Active Directory.

-

Cada nodo de Amazon EMR impone un carga de autenticación en el KDC externo, por lo que la configuración del KDC afecta al rendimiento del clúster. Cuando configure el hardware del servidor de KDC, tenga en cuenta el número máximo de nodos de Amazon EMR que se pueden admitir de forma simultánea.

-

El rendimiento del clúster depende de la latencia de red entre los nodos de los clústeres y el servidor de KDC.

-

La solución de problemas puede ser más difícil debido a las interdependencias.

Requisitos para utilizar varios clústeres con el mismo KDC

Varios clústeres pueden utilizar el mismo KDC en el mismo ámbito de Kerberos. Sin embargo, si los clústeres se ejecutan simultáneamente, es posible que se produzcan errores si utilizan nombres de ServicePrincipal Kerberos que entren en conflicto.

Si tiene varios clústeres simultáneos con el mismo KDC externo, asegúrese de que los clústeres utilicen distintos ámbitos de Kerberos. Si los clústeres deben usar el mismo dominio de Kerberos, asegúrese de que estén en subredes diferentes y de que sus rangos de CIDR no se superpongan.