Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Almacenamiento de certificados TLS en AWS Secrets Manager

Los complementos de Ranger instalados en un clúster de Amazon EMR y el servidor de Ranger Admin deben comunicarse a través del protocolo TLS para garantizar que los datos de la política y otra información enviada no se puedan leer si se interceptan. EMR también exige que los complementos se autentiquen en el servidor de Ranger Admin proporcionando su propio certificado TLS y que realicen una autenticación TLS bidireccional. Esta configuración requería la creación de cuatro certificados: dos pares de certificados TLS públicos y privados. Para obtener instrucciones sobre cómo instalar el certificado en su servidor de Ranger Admin, consulte Configure un servidor Ranger Admin para integrarlo con Amazon EMR. Para completar la configuración, los complementos de Ranger instalados en el clúster de EMR necesitan dos certificados: el certificado TLS público de su servidor de administración y el certificado privado que el complemento utilizará para autenticarse en el servidor de Ranger Admin. Para proporcionar estos certificados TLS, deben estar en una configuración de seguridad de EMR AWS Secrets Manager y proporcionarse en ella.

nota

Se recomienda encarecidamente, pero no es obligatorio, crear un par de certificados para cada una de sus aplicaciones a fin de limitar el impacto en caso de que uno de los certificados del complemento se vea comprometido.

nota

Debe realizar un seguimiento de los certificados y rotarlos antes de su fecha de vencimiento.

Formato del certificado

La importación de los certificados a la AWS Secrets Manager es la misma, independientemente de si se trata del certificado de complemento privado o del certificado de administrador de Ranger público. Antes de importar los certificados TLS, los certificados deben estar en formato PEM 509x.

Un ejemplo de certificado público tiene el siguiente formato:

-----BEGIN CERTIFICATE----- ...Certificate Body... -----END CERTIFICATE-----

Un ejemplo de certificado privado tiene el siguiente formato:

-----BEGIN PRIVATE KEY----- ...Private Certificate Body... -----END PRIVATE KEY----- -----BEGIN CERTIFICATE----- ...Trust Certificate Body... -----END CERTIFICATE-----

El certificado privado también debe contener un certificado de confianza.

Si desea obtener un certificado, debe ejecutar el siguiente comando:

openssl x509 -in <PEM FILE> -text

Importación de un certificado a AWS Secrets Manager

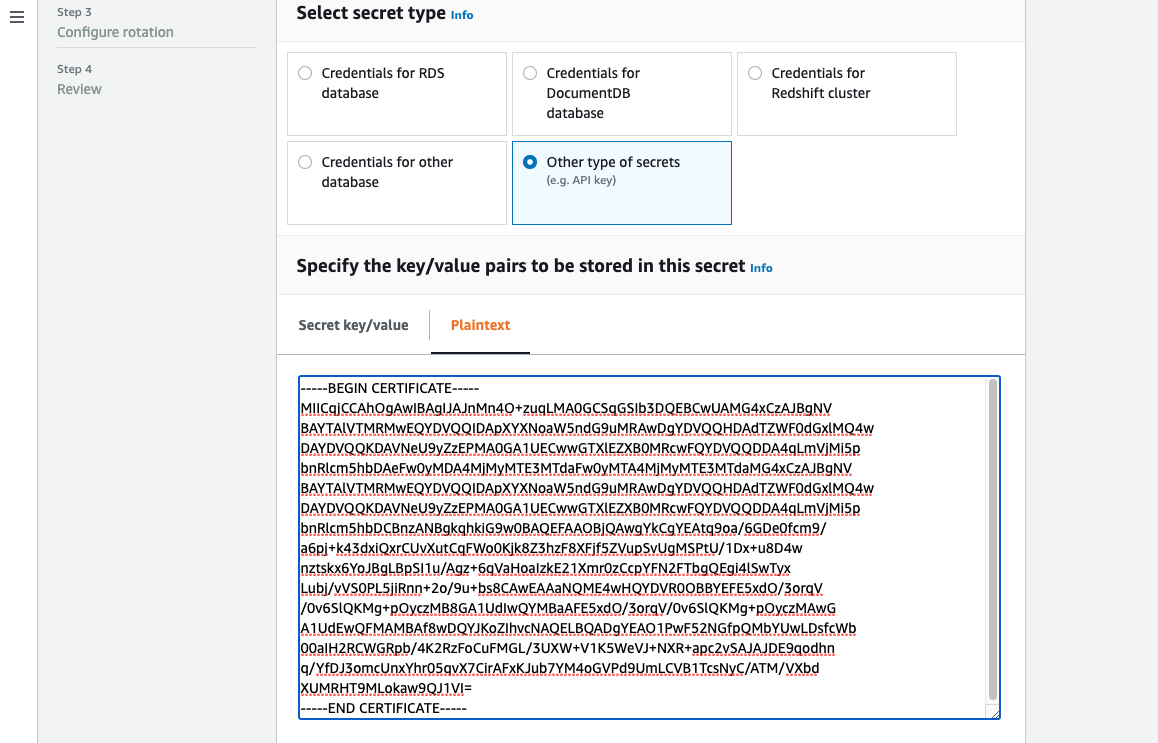

Al crear su secreto en Secrets Manager, seleccione Otro tipo de secretos en Tipo de secreto y pegue su certificado cifrado en PEM en el campo Texto no cifrado.