Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Conceptos de AWS KMS

Conozca los términos y conceptos básicos que se usan en AWS Key Management Service (AWS KMS) y cómo funcionan conjuntamente para proteger sus datos.

Temas

- AWS KMS keys

- Claves de cliente y claves de AWS

- Claves KMS de cifrado simétricas

- Claves de KMS asimétricas

- Claves KMS HMAC

- Claves de datos

- Pares de claves de datos

- Alias

- Almacenes de claves personalizados

- Operaciones criptográficas

- Identificadores clave () KeyId

- Material de claves

- Origen del material de claves

- Especificación de clave

- Uso de claves

- Cifrado de sobre

- Contexto de cifrado

- Política de claves

- Concesión

- Auditoría del uso de claves KMS

- Infraestructura de administración de claves

AWS KMS keys

AWS KMS keys (claves KMS) son el recurso principal en AWS KMS. Puede utilizar una clave KMS para cifrar, descifrar y volver a cifrar datos. También puede generar claves de datos que puede usar fuera deAWS KMS. Normalmente, utilizará claves KMS de cifrado simétricas, pero puede crear y utilizar claves KMS asimétricas para el cifrado o la firma y crear y utilizar claves KMS HMAC para generar y verificar etiquetas HMAC.

nota

AWS KMS está reemplazando el término clave maestra del cliente (CMK) por AWS KMS key y Clave KMS. El concepto no ha cambiado. Para evitar que se produzcan cambios bruscos, AWS KMS está manteniendo algunas variaciones de este término.

Una AWS KMS key es una representación lógica de una clave criptográfica. Una clave KMS contiene metadatos, como el ID de clave, especificación de clave, uso de claves, fecha de creación, descripción y estado de claves. Lo más importante es que contiene una referencia al material de claves que se utiliza cuando ejecuta operaciones criptográficas con la clave de KMS.

Puede crear una clave de KMS con material de clave criptográfico generado en módulos de seguridad de hardware validados por FIPS

De forma predeterminada, AWS KMS crea el material de claves para una clave KMS. No puede extraer, exportar, ver ni administrar este material de claves. La única excepción es la clave pública de un par de claves asimétricas, que puede exportar para utilizarla fuera de AWS. Además, no puede eliminar este material de claves; debe eliminar la clave KMS. Sin embargo, puede importar su propio material de clave a una clave de KMS o utilizar un almacén de claves personalizado para crear claves de KMS que usen material de clave en su clúster de AWS CloudHSM o en un administrador de claves externo que administre fuera de AWS y del cual sea propietario.

AWS KMS también permite usar claves de varias regiones, que le permiten cifrar datos en una Región de AWS y descifrarlo en otra Región de AWS.

Para obtener información acerca de cómo crear y administrar claves KMS, consulte Administración de claves. Para obtener más información sobre el uso de las claves KMS, consulte la referencia de la API de la AWS Key Management Service.

Claves de cliente y claves de AWS

Las claves KMS que usted crea son claves administradas por el cliente. Los Servicios de AWS que utilizan claves KMS para cifrar los recursos de servicio a menudo crean claves para usted. Las claves KMS que los Servicios de AWS crean en su cuenta de AWS son Claves administradas por AWS. Las claves KMS que los Servicios de AWS crean en una cuenta de servicio son Claves propiedad de AWS.

| Tipo de clave KMS | Puede ver los metadatos clave KMS | Puede administrar la clave KMS | Usada solo para mi Cuenta de AWS | Rotación automática | Precios |

|---|---|---|---|---|---|

| Clave administrada por clientes | Sí | Sí | Sí | Opcional. Cada año (aproximadamente 365 días) | Cuota mensual (prorrateada por hora) Tarifa por uso |

| Clave administrada de AWS | Sí | No | Sí | Obligatorio. Cada año (aproximadamente 365 días) | Sin cuota mensual Tarifa por uso (algunos Servicios de AWS pagan esta tarifa por usted) |

| Clave propiedad de AWS | No | No | No | Varía | Sin cuotas |

Los servicios de AWS que se integran con AWS KMS difieren en el respaldo de las claves KMS. Algunos servicios de AWS cifran los datos de forma predeterminada con una Clave propiedad de AWS o una Clave administrada de AWS. Algunos servicios de AWS admiten claves administradas por el cliente. Otros servicios de AWS admiten todos los tipos de claves KMS para permitirle la sencillez de una Clave propiedad de AWS, la visibilidad de una Clave administrada de AWS o el control de una clave administrada por el cliente. Para obtener información detallada sobre las opciones de cifrado que ofrece un servicio de AWS, consulte el tema Cifrado en reposo en la guía del usuario o en la guía para desarrolladores del servicio.

Claves administradas por el cliente

Las claves KMS que usted crea son claves administradas por el cliente. Las claves administradas por el cliente son claves KMS de su Cuenta de AWS, que usted ha creado, posee y administra. Puede controlar por completo estas claves KMS, incluido el establecimiento y el mantenimiento de sus políticas de claves, políticas de IAM y concesiones, su habilitación y deshabilitación, la rotación de su material criptográfico, la adición de etiquetas, la creación de alias que hacen referencia a la clave KMS y la programación de las claves KMS para su eliminación.

Las claves administradas por el cliente aparecen en la página Customer managed keys (Claves administradas por el cliente) de la AWS Management Console de AWS KMS. Para identificar definitivamente una clave administrada por el cliente, utilice la operación DescribeKey. En el caso de las claves administradas por el cliente, el valor del campo KeyManager de la respuesta DescribeKey es CUSTOMER.

Puede usar su clave administrada por el cliente en operaciones criptográficas y auditar su uso en los registros de AWS CloudTrail. Además, muchos servicios de AWS integrados con AWS KMS le permiten especificar una clave administrada por el cliente para proteger los datos que almacenan y administran para usted.

Las claves administradas por el cliente tienen una tarifa mensual y una tarifa por uso excesivo del nivel gratuito. Se cuentan contra las cuotas de AWS KMS para su cuenta. Consulte los Precios de AWS Key Management Service

Claves administradas por AWS

Las Claves administradas por AWS son claves de KMS de su cuenta que se crean, administran y utilizan en su nombre por un servicio de AWS integrado con AWS KMS

Algunos de los servicios de AWS le permiten elegir una Clave administrada de AWS o una clave administrada por el cliente para proteger sus recursos en ese servicio. En general, a menos que se le pida que controle la clave de cifrado que protege sus recursos, una Clave administrada de AWS es una buena opción. No tiene que crear ni mantener la clave o su política de claves, y nunca hay una tarifa mensual por una Clave administrada de AWS.

Puede ver las Claves administradas por AWS en su cuenta, ver sus políticas de claves y auditar su uso en los registros de AWS CloudTrail. Sin embargo, no puede cambiar ninguna propiedad de Claves administradas por AWS, rotarlas, cambiar sus políticas de claves o programar su eliminación. No puede usar las Claves administradas por AWS en operaciones criptográficas directamente. El servicio que las crea las usa en su nombre.

Claves administradas por AWS aparece en la página Claves administradas por AWS de la AWS Management Console para AWS KMS. También puede identificar Claves administradas por AWS a través de sus alias, que tienen el formato aws/; por ejemplo, service-nameaws/redshift. Para identificar definitivamente unClaves administradas por AWS, utilice la DescribeKeyoperación. En el caso de Claves administradas por AWS, el valor del campo KeyManager de la respuesta DescribeKey es AWS.

Todas las Claves administradas por AWS rotan cada año de forma automática. No puede cambiar esta programación de rotación.

nota

En mayo de 2022, AWS KMS ha cambiado la programación de rotación para Claves administradas por AWS de cada tres años (aproximadamente 1095 días) hasta cada año (aproximadamente 365 días).

Las nuevas Claves administradas por AWS rotan automáticamente un año después de su creación y, aproximadamente, cada año a partir de entonces.

Las Claves administradas por AWS existentes rotan automáticamente un año después de su rotación más reciente y cada año a partir de entonces.

No hay cuota mensual por Claves administradas por AWS. Pueden estar sujetas a tarifas por uso excesivo de la capa gratuita, pero algunos servicios de AWS cubren estos costos por usted. Para obtener más detalles, consulte el tema Cifrado en reposo en la Guía del usuario o en la Guía para desarrolladores del servicio. Consulte los Precios de AWS Key Management Service

Las Claves administradas por AWS no se contabilizan en las cuotas de recursos correspondientes al número de claves KMS en cada región de su cuenta. Sin embargo, cuando se utilizan en nombre de una entidad principal en su cuenta, estas claves KMS se contabilizan en las cuotas de solicitud. Para obtener más detalles, consulte Cuotas.

Claves propiedad de AWS

Las Claves propiedad de AWS son una colección de clave KMS que un servicio de AWS posee y administra para su uso en varias cuentas de Cuentas de AWS. Aunque las Claves propiedad de AWS no están en su Cuenta de AWS, un servicio de AWS puede usar una Clave propiedad de AWS para proteger los recursos de su cuenta.

Algunos servicios de AWS le permiten elegir una Clave propiedad de AWS o una clave administrada por el cliente. En general, a menos que se le pida que audite o controle la clave de cifrado que protege sus recursos, una Clave propiedad de AWS es una buena opción. Las Claves propiedad de AWS son completamente gratuitas (sin cuotas mensuales ni tarifas de uso), no se tienen en cuenta para las cuotas de AWS KMS para su cuenta y son fáciles de usar. No es necesario crear ni mantener la clave ni su política de claves.

La rotación de Claves propiedad de AWS varía según los servicios. Para obtener información acerca de la rotación de un Clave propiedad de AWS en particular, consulte el tema Cifrado en reposo en la guía del usuario o la guía para desarrolladores del servicio.

Claves KMS de cifrado simétricas

Cuando crea una AWS KMS key, de forma predeterminada, obtiene una clave KMS de cifrado simétrica. Este es el tipo básico y más utilizado de clave KMS.

En AWS KMS, una clave KMS de cifrado simétrico representa una clave de cifrado AES-GCM de 256 bits, excepto en las regiones de China, donde representa una clave de cifrado SM4 de 128 bits. El material de claves simétrica nunca deja AWS KMS sin cifrar. Para utilizar una clave KMS de cifrado simétrica, tiene que llamar a AWS KMS. Las claves de cifrado simétricas se utilizan en el cifrado simétrico, donde se utiliza la misma clave para cifrar y descifrar. A menos que la tarea requiera de forma explícita un cifrado asimétrico, las claves KMS de cifrado simétricas, que nunca dejan AWS KMS sin cifrar, son una buena opción.

Los servicios de AWS que se integran con AWS KMS

Técnicamente, la especificación de clave de una clave simétrica es SYMMETRIC_DEFAULT, el uso de clave es ENCRYPT_DECRYPT y el algoritmo de cifrado es SYMMETRIC_DEFAULT. Para obtener más detalles, consulte Especificación de clave SYMMETRIC_DEFAULT.

Puede utilizar una clave KMS de cifrado simétrica en AWS KMS para cifrar, descifrar y volver a cifrar datos, generar claves de datos y pares de claves de datos. Puede crear claves KMS de cifrado simétricas de varias regiones, importar su propio material de claves en una clave KMS de cifrado simétrica y crear claves KMS de cifrado simétricas en almacenes de claves personalizadas. Para obtener una tabla en la que se comparan las operaciones que puede realizar con claves KMS de diferentes tipos, consulte Referencia de tipos de claves.

Claves de KMS asimétricas

Puede crear claves KMS asimétricas en AWS KMS. Una clave KMS asimétrica representa un par de claves privadas y públicas relacionadas matemáticamente. La clave privada nunca deja AWS KMS sin cifrar. Para utilizar la clave privada, tiene que llamar a AWS KMS. Puede utilizar la clave pública en AWS KMS llamando a las operaciones de la API de AWS KMS o al descargar la clave pública y utilizarla fuera de AWS KMS. También puede crear claves KMS asimétricas de varias regiones.

Puede crear claves KMS asimétricas que representen pares de claves RSA o pares de claves SM2 (solo en regiones de China) para el cifrado de claves públicas o para la firma y verificación, o pares de claves de curva elíptica para la firma y verificación.

Para obtener más información acerca de cómo crear y utilizar claves KMS asimétricas, consulte Claves asimétricas en AWS KMS.

Claves KMS HMAC

Una clave KMS HMAC representa una clave simétrica de longitud variable que se utiliza para generar y verificar códigos de autenticación de mensajes basados en hash (HMAC). El material de claves de una clave HMAC nunca deja AWS KMS sin cifrar. Para utilizar una clave HMAC, llame a las operaciones de API de GenerateMac o VerifyMac.

También puede crear claves KMS HMAS de varias regiones.

Para obtener más información acerca de cómo crear y utilizar claves KMS HMAC, consulte Claves HMAC en AWS KMS.

Claves de datos

Las claves de datos son las claves simétricas que puede utilizar para cifrar los datos, incluidas grandes cantidades de datos y otras claves de cifrado de datos. A diferencia de las claves KMS simétricas, que no se pueden descargar, las claves de datos se le devuelven para su uso fuera de AWS KMS.

Cuando AWS KMS genera claves de datos, devuelve una clave de datos de texto no cifrado para su uso inmediato (opcional) y una copia cifrada de la clave de datos que puede almacenar de forma segura con los datos. Cuando esté listo para descifrar los datos, primero pídale a AWS KMS que descifre la clave de datos cifrada.

Los AWS KMS generan, cifran y descifran claves de datos. Sin embargo, AWS KMS no almacena, administra o realiza el seguimiento de las claves de datos, ni realiza operaciones criptográficas con claves de datos. Debe utilizar y administrar claves de datos fuera de AWS KMS. Para obtener ayuda para utilizar las claves de datos de forma segura, consulte el AWS Encryption SDK.

Crear una clave de datos

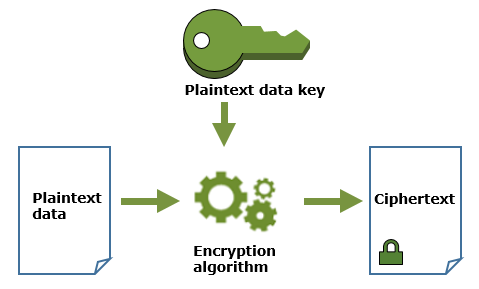

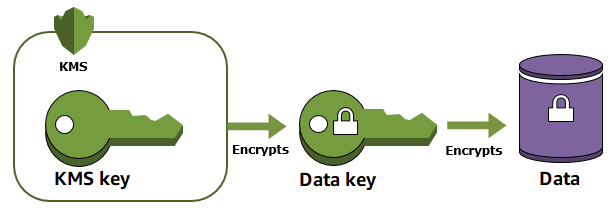

Para crear una clave de datos, llame a la GenerateDataKeyoperación. AWS KMSgenera la clave de datos. Luego, cifra una copia de la clave de datos en una clave KMS de cifrado simétrica que especifique. Esta operación devuelve una copia de texto no cifrado de la clave de datos y una copia de la clave de datos que está cifrada con la clave KMS. En la imagen siguiente, se muestra esta operación.

AWS KMStambién admite la GenerateDataKeyWithoutPlaintextoperación, que devuelve solo una clave de datos cifrada. Cuando tenga que utilizar la clave de datos, solicite a AWS KMS que la descifre.

Cifrar los datos con una clave de datos

AWS KMS no puede utilizar una clave de datos para cifrar los datos. Sin embargo, la clave de datos puede utilizarse fuera de AWS KMS; por ejemplo, con OpenSSL o una biblioteca criptográfica, como AWS Encryption SDK.

Después de utilizar la clave de datos en texto no cifrado para cifrar los datos, elimínela de la memoria tan pronto como sea posible. Puede almacenar de forma segura la clave de datos cifrada con los datos cifrados para que esté disponible para descifrar los datos.

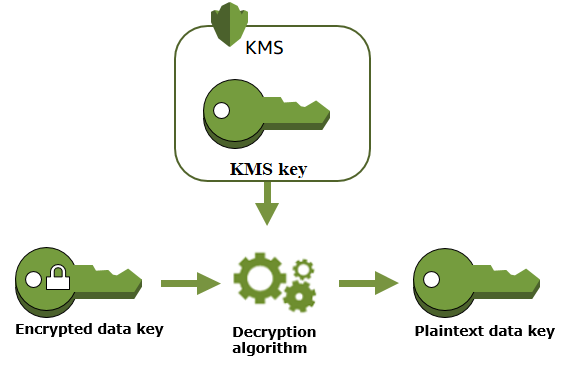

Descifrar los datos con una clave de datos

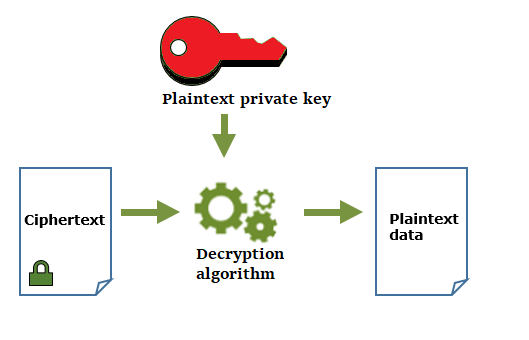

Para descifrar los datos, pase la clave de datos cifrada a la operación Decrypt. AWS KMS utiliza la clave KMS para descifrar la clave de datos y, a continuación, devuelve la clave en texto sin cifrar. Utilice la clave de datos de texto no cifrado para descifrar los datos y, a continuación, elimine la clave de datos de texto no cifrado de la memoria tan pronto como sea posible.

En el siguiente diagrama, se muestra cómo se utiliza la operación Decrypt para descifrar una clave de datos cifrada.

Cómo afectan las claves de KMS obsoletas a las claves de datos

Cuando una clave de KMS queda obsoleta, el efecto es casi inmediato (sujeto a la posible coherencia). El estado de clave de la clave de KMS cambia para reflejar su nueva condición y todas las solicitudes para utilizar la clave de KMS en operaciones criptográficas fallan.

Sin embargo, el efecto en las claves de datos cifradas por la clave de KMS, y en los datos cifrados por la clave de datos, se retrasa hasta que se vuelva a utilizar la clave de KMS. Por ejemplo, para descifrar la clave de datos.

Las claves de KMS pueden quedar obsoletas por varios motivos. Entre ellos, se incluyen las siguientes acciones que puede realizar.

-

Eliminar el material de clave de una clave de KMS con material de clave importado o permitir que el material de clave importado caduque.

-

Desconectar el almacén de claves de AWS CloudHSM que aloja la clave de KMS o eliminar la clave del clúster de AWS CloudHSM que sirve como material para la clave de KMS.

-

Desconectar el almacén de claves externo que aloja la clave de KMS o realizar cualquier otra acción que interfiera con las solicitudes de cifrado y descifrado al proxy del almacén de claves externo, incluida la eliminación de la clave externa de su administrador de claves externo.

Este efecto es particularmente importante para muchos Servicios de AWS que utilizan claves de datos para proteger los recursos que administra el servicio. En el ejemplo siguiente se utiliza Amazon Elastic Block Store (Amazon EBS) y Amazon Elastic Compute Cloud (Amazon EC2). Los diferentes Servicios de AWS utilizan las claves de datos de distintas formas. Para obtener más información, consulte la sección de Protección de datos del capítulo de Seguridad del Servicio de AWS.

Por ejemplo, considere esta situación:

-

Usted crea un volumen de EBS cifrado y especifica una clave de KMS para protegerlo. Amazon EBS solicita a AWS KMS que utilice su clave KMS para generar una clave de datos cifrada para el volumen. Amazon EBS almacena la clave de datos cifrada con los metadatos del volumen.

-

Cuando adjunta el volumen de EBS a una instancia EC2, Amazon EC2 utiliza su clave de KMS para descifrar la clave de datos cifrados del volumen de EBS. Amazon EC2 utiliza la clave de datos del hardware Nitro, que se encarga de cifrar todas las E/S del disco en el volumen de EBS. La clave de datos persiste en el hardware de Nitro mientras el volumen de EBS esté asociado a la instancia de EC2.

-

Usted realiza una acción que deja a la clave de KMS obsoleta. Esto no tiene un efecto inmediato sobre la instancia EC2 ni el volumen de EBS. Amazon EC2 utiliza la clave de datos, no la clave de KMS, para cifrar todas las E/S de disco mientras el volumen esté asociado a la instancia.

-

Sin embargo, cuando el volumen de EBS cifrado se separa de la instancia de EC2, Amazon EBS elimina la clave de datos del hardware de Nitro. La próxima vez que el volumen EBS cifrado se asocia a una instancia EC2, el accesorio devuelve un error, dado que Amazon EBS no puede utilizar la clave KMS para descifrar la clave de datos cifrada del volumen. Para volver a usar el volumen de EBS, debe hacer que la clave de KMS se pueda utilizar de nuevo.

Pares de claves de datos

Los pares de claves de datos son claves de datos asimétricos que constan de una clave privada y una clave pública relacionadas matemáticamente. Están diseñados para ser utilizados para el cifrado y descifrado del cliente o la firma y la verificación fuera de AWS KMS.

A diferencia de los pares de claves de datos que generan herramientas como OpenSSL, AWS KMS protege la clave privada en cada par de claves de datos en una clave KMS de cifrado simétrica en el AWS KMS que especifique. Sin embargo, AWS KMS no almacena, administra o realiza el seguimiento de los pares de claves de datos, ni realiza operaciones criptográficas con pares de claves de datos. Debe utilizar y administrar pares de claves de datos fuera de AWS KMS.

AWS KMS admite los siguientes tipos de pares de claves de datos:

-

Pares de claves RSA: RSA_2048, RSA_3072 y RSA_4096

-

Pares de claves de curva elíptica: ECC_NIST_P256, ECC_NIST_P384, ECC_NIST_P521 y ECC_SECG_P256K1

-

Pares de claves SM (solo en las regiones de China): SM2

El tipo de par de claves de datos que por lo general depende de su caso de uso o de los requisitos reglamentarios. La mayoría de los certificados precisan claves RSA. Las claves de curva elíptica se utilizan a menudo para firmas digitales. Las claves ECC_SECG_P256K1 se utilizan comúnmente para criptomonedas. AWS KMS recomienda utilizar pares de claves ECC para la firma y el uso de pares de claves RSA para el cifrado o la firma, pero no ambos. Sin embargo, AWS KMS no puede aplicar ninguna restricción al uso de pares de claves de datos fuera de AWS KMS.

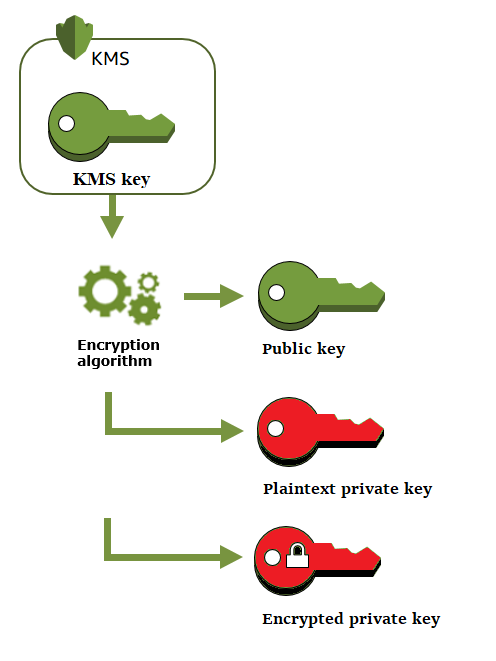

Crear un par de clave de datos

Para crear un par de claves de datos, llame a las GenerateDataKeyPairWithoutPlaintextoperaciones GenerateDataKeyPairo. Especifique la clave KMS de cifrado simétrica que desea utilizar para cifrar la clave privada.

GenerateDataKeyPair devuelve una clave pública de texto no cifrado, una clave pública de texto no cifrado y una clave privada cifrada. Utilice esta operación cuando necesite una clave privada de texto no cifrado inmediatamente, por ejemplo, para generar una firma digital.

GenerateDataKeyPairWithoutPlaintext devuelve una clave pública de texto no cifrado y una clave privada de texto cifrado, pero no una clave privada de texto no cifrado. Utilice esta operación cuando no necesite una clave privada de texto no cifrado inmediatamente, por ejemplo, cuando esté cifrando con una clave pública. Más tarde, cuando necesite una clave privada de texto no cifrado para descifrar los datos, puede llamar a la operación Decrypt.

En la imagen siguiente, se muestra la operación GenerateDataKeyPair. La operación GenerateDataKeyPairWithoutPlaintext omite la clave privada de texto no cifrado.

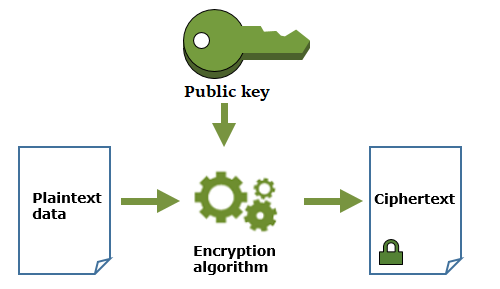

Cifrar los datos con un par de claves de datos

Cuando cifra con un par de claves de datos, utiliza la clave pública del par para cifrar los datos y la clave privada del mismo par para descifrar los datos. Normalmente, los pares de claves de datos se utilizan cuando muchas partes necesitan cifrar datos que solo la parte que posee la clave privada puede descifrar.

Las partes con la clave pública utilizan esa clave para cifrar datos, como se muestra en el siguiente diagrama.

Descifrar los datos con un par de claves de datos

Para descifrar los datos, utilice la clave privada en el par de claves de datos. Para que la operación tenga éxito, las claves públicas y las privadas deben pertenecer al mismo par de claves de datos y debe utilizar el mismo algoritmo de cifrado.

Para descifrar la clave privada cifrada, pásala a la operación Decrypt . Utilice la clave privada de texto no cifrado para descifrar los datos. A continuación, elimina la clave privada de texto no cifrado de la memoria lo antes posible.

El siguiente diagrama muestra cómo utilizar la clave privada en un par de claves de datos para descifrar el texto cifrado.

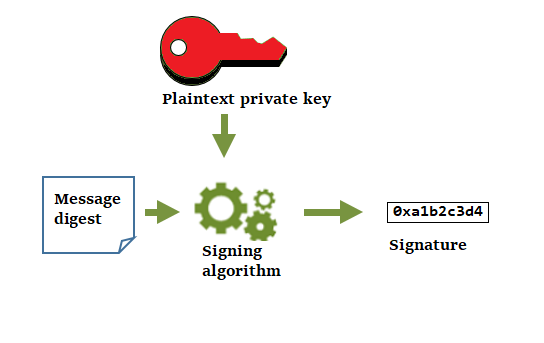

Firmar los mensajes con un par de claves de datos

Para generar una firma criptográfica para un mensaje, utilice la clave privada en el par de claves de datos. Cualquier persona con clave pública puede utilizarla para verificar que el mensaje se firmase con su clave privada y que no haya cambiado desde entonces.

Si su clave privada está cifrada, pase la clave privada cifrada a la operación Decrypt. AWS KMS utiliza su clave KMS para descifrar la clave de datos y después devuelve la clave privada de texto no cifrado. Utilice la clave privada de texto no cifrado para generar la firma. A continuación, elimina la clave privada de texto no cifrado de la memoria lo antes posible.

Para firmar un mensaje, cree un resumen de mensaje con una función hash criptográfica, como el comando dgst

El siguiente diagrama muestra cómo utilizar la clave privada en un par de claves de datos para firmar un mensaje.

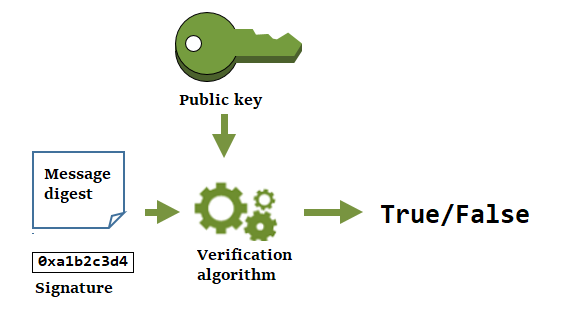

Verificar una firma con un par de claves de datos

Cualquier persona que tenga la clave pública en su par de claves de datos puede utilizarla para verificar la firma que generó con su clave privada. La verificación confirma que un usuario autorizado firmó el mensaje con el algoritmo de firma y la clave privada especificada y el mensaje no ha cambiado desde entonces.

Para tener éxito, la parte que verifique la firma debe generar el mismo tipo de resumen, utilizar el mismo algoritmo y utilizar la clave pública que se corresponde con la clave privada utilizada para firmar el mensaje.

El siguiente diagrama muestra cómo utilizar la clave pública en un par de claves de datos para verificar la firma de un mensaje.

Alias

Utilice un alias como un nombre fácil de usar para una clave KMS. Por ejemplo, puede referirse a una clave KMS como clave de prueba en lugar de 1234abcd-12ab-34cd-56ef-1234567890ab.

Los alias facilitan la identificación de una clave KMS en el AWS Management Console. Puede utilizar un alias para identificar una clave KMS en algunas operaciones AWS KMS, incluyendo operaciones criptográficas. En las aplicaciones, puede usar un solo alias para hacer referencia a diferentes claves KMS en cada Región de AWS.

También puede permitir y denegar el acceso a claves KMS en función de sus alias sin editar políticas ni administrar concesiones. Esta característica forma parte de la compatibilidad de AWS KMS con el control de acceso basado en atributos (ABAC). Para obtener más detalles, consulte ABAC para AWS KMS.

En AWS KMS, los alias son recursos independientes, no propiedades de una clave KMS. Como tal, puede agregar, cambiar y eliminar un alias sin afectar a la clave KMS asociada.

importante

No incluya información confidencial en un nombre de alias. Los alias pueden aparecer en texto plano en CloudTrail los registros y otros resultados.

Más información:

-

Para obtener información más detallada acerca de los alias, consulte Uso de alias.

-

Para obtener información sobre los formatos de los identificadores clave, incluidos los alias, consulte Identificadores clave () KeyId.

-

Para obtener ayuda para encontrar los alias asociados a una clave KMS, consulte Buscar el nombre del alias y el ARN de alias

-

Para obtener ejemplos de cómo crear y administrar alias en varios lenguajes de programación, consulte Trabajar con alias.

Almacenes de claves personalizados

Un almacén de claves personalizado es un recurso de AWS KMS respaldado por un administrador de claves ajeno al AWS KMS que usted posee y administra. Al utilizar una clave de KMS en un almacén de claves personalizado para una operación criptográfica, la operación en realidad se realiza en su administrador de claves con sus claves criptográficas.

AWS KMS admite los almacenes de claves de AWS CloudHSM respaldados por un clúster de AWS CloudHSM y los almacenes de claves externos que están respaldados por un administrador de claves externo ajeno a AWS.

Para obtener más información, consulte Almacenes de claves personalizados.

Operaciones criptográficas

En AWS KMS, las operaciones criptográficas son operaciones de la API que utilizan las claves KMS para proteger los datos. Debido a que las claves KMS permanecen dentro de AWS KMS, debe llamar a AWS KMS para usar una clave KMS en una operación criptográfica.

Para realizar operaciones criptográficas con las claves KMS, utilice los SDK de AWS, la AWS Command Line Interface (AWS CLI) o el AWS Tools for PowerShell. No puede realizar operaciones criptográficas en la consola de AWS KMS. Para ver ejemplos de cómo llamar a las operaciones criptográficas en varios lenguajes de programación, consulte Programación de la API de AWS KMS.

En la siguiente tabla se muestran las operaciones criptográficas de AWS KMS. También se muestra el tipo de clave y los requisitos de uso de clave para las claves KMS utilizadas en la operación.

| Operación | Tipo de clave | Uso de claves |

|---|---|---|

| Decrypt | Simétrico o asimétrico | ENCRYPT_DECRYPT |

| Encrypt | Simétrico o asimétrico | ENCRYPT_DECRYPT |

| GenerateDataKey | Simétrica | ENCRYPT_DECRYPT |

| GenerateDataKeyPair | Simétrica [1] No es compatible con claves KMS en almacenes de claves personalizados. |

ENCRYPT_DECRYPT |

| GenerateDataKeyPairWithoutPlaintext | Simétrica [1] No es compatible con claves KMS en almacenes de claves personalizados. |

ENCRYPT_DECRYPT |

| GenerateDataKeyWithoutPlaintext | Simétrica | ENCRYPT_DECRYPT |

| GenerateMac | HMAC | GENERATE_VERIFY_MAC |

| GenerateRandom | N/A. Esta operación no utiliza una clave KMS. | N/A |

| ReEncrypt | Simétrico o asimétrico | ENCRYPT_DECRYPT |

| Sign | Asimétrica | SIGN_VERIFY |

| Verificar | Asimétrica | SIGN_VERIFY |

| VerifyMac | HMAC | GENERATE_VERIFY_MAC |

[1] Genera un par de claves de datos asimétricas protegido por una clave de KMS de cifrado simétrico.

Para obtener información acerca de los permisos para operaciones criptográficas, consulte AWS KMS permisos.

Para que AWS KMS tenga capacidad de respuesta y sea altamente funcional para todos los usuarios, AWS KMS establece cuotas en el número de operaciones criptográficas que se pueden llamar en cada segundo. Para obtener más detalles, consulte Cuotas compartidas para operaciones criptográficas.

Identificadores clave () KeyId

Los identificadores de clave actúan como nombres para las claves KMS. Le ayudan a reconocer sus claves KMS en la consola. Se utilizan para indicar qué claves KMS desea utilizar en operaciones de la API de AWS KMS, políticas de claves, políticas de IAM y concesiones. Los valores del identificador de clave no están relacionados en absoluto con el material de clave asociado a la clave KMS.

AWS KMS define varios identificadores de clave. Al crear una clave KMS, AWS KMS genera un ARN de clave y un ID de clave, que son propiedades de la clave KMS. Al crear un alias, AWS KMS genera un ARN de alias basado en el nombre de alias que defina. Puede ver los identificadores de clave y alias en la AWS Management Console y en la API de AWS KMS.

En la consola de AWS KMS, puede ver y filtrar las claves KMS por su ARN de clave, ID de clave o nombre de alias, y ordenarlas por ID de clave y nombre de alias. Para obtener ayuda para encontrar los identificadores clave en la consola, consulte Búsqueda del ID y el ARN de la clave.

En la API de AWS KMS, los parámetros que se utilizan para identificar una clave KMS se denominan KeyId o una variación, como TargetKeyId o DestinationKeyId. Sin embargo, los valores de esos parámetros no se limitan a los ID de clave. Algunos pueden tomar cualquier identificador de clave válido. Para obtener información sobre los valores de cada parámetro, consulte la descripción del parámetro en la Referencia de la API de AWS Key Management Service.

nota

Cuando utilice la API de AWS KMS, preste especial atención al identificador de clave que utilice. Las diferentes API requieren identificadores de clave distintos. En general, utilice el identificador de clave más completo que sea práctico para su tarea.

AWS KMS admite los siguientes identificadores de clave.

- ARN de clave

-

El ARN de clave es el nombre de recurso de Amazon (ARN) de una clave KMS. Es un identificador único y completo para la clave KMS. Un ARN de clave incluye la Cuenta de AWS, la región y el ID de clave. Para obtener ayuda para encontrar el ARN de clave de una clave KMS, consulte Búsqueda del ID y el ARN de la clave.

El formato de un ARN de clave es el siguiente:

arn:<partition>:kms:<region>:<account-id>:key/<key-id>A continuación, se muestra un ARN de clave para una clave KMS de región única.

arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890abEl elemento

key-idde los ARN de claves de las claves de varias regiones comienza con el prefijomrk-. A continuación, se muestra un ARN de clave de ejemplo para una clave de múltiples regiones.arn:aws:kms:us-west-2:111122223333:key/mrk-1234abcd12ab34cd56ef1234567890ab

- ID de clave

-

El ID de clave identifica de forma inequívoca una clave KMS dentro de una cuenta y región. Para obtener ayuda para encontrar el ID de clave de una clave KMS, consulte Búsqueda del ID y el ARN de la clave.

A continuación, se muestra un ID de clave de ejemplo para una clave KMS de región única.

1234abcd-12ab-34cd-56ef-1234567890abLos ID de clave de claves de múltiples regiones comienzan con el prefijo

mrk-. A continuación, se muestra un ID de clave de ejemplo para una clave de múltiples regiones.mrk-1234abcd12ab34cd56ef1234567890ab - ARN de alias

-

El ARN de alias es el nombre de recurso de Amazon (ARN) de un alias de AWS KMS. Es un identificador único y completamente calificado para el alias, y para la clave KMS que representa. Un ARN de alias incluye la Cuenta de AWS, la región y el nombre del alias.

En cualquier momento dado, un ARN de alias identifica una clave KMS en particular. Sin embargo, dado que puede cambiar la clave KMS asociada con el alias, el ARN de alias puede identificar diferentes claves KMS en diferentes momentos. Para obtener ayuda para encontrar el ARN de alias de una clave KMS, consulte Buscar el nombre del alias y el ARN de alias.

El formato de un ARN de alias es el siguiente:

arn:<partition>:kms:<region>:<account-id>:alias/<alias-name>A continuación, se muestra el ARN de alias de un

ExampleAliasficticio.arn:aws:kms:us-west-2:111122223333:alias/ExampleAlias - Nombre del alias

-

El nombre de alias es una cadena de hasta 256 caracteres. Identifica de forma inequívoca una clave KMS asociada dentro de una cuenta y región. En la API de AWS KMS, los nombres de alias siempre comienzan por

alias/. Para obtener ayuda para encontrar el nombre de alias de una clave KMS, consulte Buscar el nombre del alias y el ARN de alias.El formato de un nombre de alias es el siguiente:

alias/<alias-name>Por ejemplo:

alias/ExampleAliasEl prefijo

aws/de un nombre de alias está reservado para Claves administradas por AWS. No se puede crear un alias con este prefijo. Por ejemplo, el nombre de alias de la Clave administrada de AWS para Amazon Simple Storage Service (Amazon S3) es el siguiente.alias/aws/s3

Material de claves

El material de clave es la cadena de bits utilizada en un algoritmo criptográfico. El material de clave secreta debe mantenerse en secreto para proteger las operaciones criptográficas que lo utilizan. El material de clave pública está diseñado para compartirse.

Cada clave KMS incluye una referencia al material de clave en los metadatos. El origen del material de claves de cifrado simétrico, las claves KMS pueden variar. Puede utilizar el material clave que genera AWS KMS, material clave que se genera en el clúster AWS CloudHSM de un almacén de claves personalizado, o bien importar su propio material de claves. Si usa material de claves de AWS KMS para su clave KMS de cifrado simétrica, puede habilitar la rotación automática de su material de claves.

De forma predeterminada, cada clave KMS tiene un material de claves único. Sin embargo, puede crear un conjunto de claves de varias regiones con el mismo material de claves.

Origen del material de claves

El origen del material de claves es una propiedad de la clave KMS que identifica el origen del material de claves en la clave KMS. Usted elija el origen del material de claves cuando crea la clave KMS y no se puede cambiar. La fuente del material de clave afecta a las características de seguridad, durabilidad, disponibilidad, latencia y rendimiento de la clave de KMS.

Para encontrar el origen material de una clave de KMS, utilice la DescribeKeyoperación o consulte el valor de origen en la pestaña de configuración criptográfica de la página de detalles de una clave de KMS en la AWS KMS consola. Para obtener ayuda, consulte Visualización de claves.

Las claves KMS pueden tener uno de los siguientes valores de origen de material de claves.

AWS_KMS-

AWS KMS crea y administra el material de claves de la clave KMS en su propio almacén de claves. Este es el valor predeterminado y el valor recomendado para la mayoría de las claves KMS.

Para obtener ayuda para crear claves con material de claves de AWS KMS, consulte Crear claves.

EXTERNAL (Import key material)-

La clave KMS tiene material de claves importado. Cuando se crea una clave KMS con un origen de material de claves

External, la clave KMS no tiene material de claves. Más adelante, puede importar material de claves en la clave KMS. Cuando utilice material de claves importado, debe proteger y administrar ese material de claves fuera de AWS KMS, incluido reemplazar el material de claves si caduca. Para obtener más detalles, consulte Acerca de material de claves importado.Para obtener ayuda con la creación de una clave KMS para material de claves importado, consulte Paso 1: Crear una clave KMS sin material de claves.

AWS_CLOUDHSM-

AWS KMS crea el material de clave en el clúster de AWS CloudHSM para su almacén de claves de AWS CloudHSM.

Para obtener ayuda con la creación de una clave de KMS en un almacén de claves de AWS CloudHSM, consulte Crear claves de KMS en un almacén de claves de AWS CloudHSM.

EXTERNAL_KEY_STORE-

El material de clave es una clave criptográfica en un administrador de claves externo ajeno a AWS. Este origen solo es compatible con las claves de KMS en un almacén de claves externo.

Para obtener ayuda con la creación de una clave de KMS en un almacén de claves externo, consulte Crear claves de KMS en un almacén de claves externo.

Especificación de clave

La especificación de clave es una propiedad que representa la configuración criptográfica de la clave. El significado de la especificación de clave difiere con el tipo de clave.

-

Claves de AWS KMS: la especificación de claves determina si la clave KMS es simétrica o asimétrica. También determina el tipo de su material de clave y los algoritmos que admite. Se selecciona la especificación de clave al crear la clave KMS y no se puede cambiar. La especificación de clave predeterminada, SYMMETRIC_DEFAULT, representa una clave de cifrado simétrico de 256 bits.

nota

La

KeySpecpara una clave KMS se conocía comoCustomerMasterKeySpec. ElCustomerMasterKeySpecparámetro de la CreateKeyoperación está obsoleto. En su lugar, utilice el parámetroKeySpec, que funciona de la misma manera. Para evitar cambios importantes, la respuesta de las DescribeKeyoperacionesCreateKeyy ahora incluyeCustomerMasterKeySpeclos miembrosKeySpecy con los mismos valores.Para obtener una lista de especificaciones de clave y ayuda para elegir una especificación de clave, consulte Seleccionar la especificación de clave. Para encontrar la especificación clave de una clave de KMS, utilice la DescribeKeyoperación o consulte la pestaña de configuración criptográfica de la página de detalles de una clave de KMS en la AWS KMS consola. Para obtener ayuda, consulte Visualización de claves.

Para limitar las especificaciones clave que los directores pueden utilizar al crear claves de KMS, utilice la clave de condición kms: KeySpec. También puede utilizar la clave de condición

kms:KeySpecpara permitir que las entidades principales llamen a las operaciones de AWS KMS para una clave KMS con una especificación de clave determinada. Por ejemplo, puede denegar permiso para programar la eliminación de cualquier clave KMS con una especificación de claveRSA_4096. -

Claves de datos (GenerateDataKey): la especificación clave determina la longitud de una clave de datos AES.

-

Pares de claves de datos (GenerateDataKeyPair): la especificación del par de claves determina el tipo de material clave del par de claves de datos.

Uso de claves

El uso de la clave es una propiedad que determina las operaciones criptográficas que esta admite. Las claves de KMS pueden tener los siguientes usos de clave: ENCRYPT_DECRYPT, SIGN_VERIFY o GENERATE_VERIFY_MAC. Cada clave de KMS solo puede tener un uso. El uso de una clave KMS para más de un tipo de operaciones hace que el producto de ambas operaciones sea más vulnerable a ataques.

Para obtener ayuda para elegir el uso de clave para su clave KMS, consulte Seleccionar el uso de la clave. Para averiguar el uso de claves de una clave de KMS, utilice la DescribeKeyoperación o seleccione la pestaña de configuración criptográfica de la página de detalles de una clave de KMS en la AWS KMS consola. Para obtener ayuda, consulte Visualización de claves.

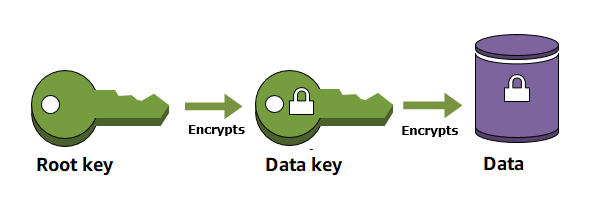

Cifrado de sobre

Al cifrar sus datos, los datos están protegidos, pero tiene que proteger su clave de cifrado. Una estrategia consiste en cifrarla. El cifrado de sobres es la práctica de cifrar los datos en texto no cifrado con una clave de datos y, a continuación, cifrar la clave de datos con otra clave.

Incluso puede cifrar la clave de cifrado de datos con otra clave de cifrado y cifrar dicha clave de cifrado con otra clave de cifrado. Sin embargo, finalmente, una clave debe permanecer en texto no cifrado para que pueda descifrar las claves y los datos. Esta clave de cifrado de clave de texto no cifrado de nivel superior se conoce como clave raíz.

AWS KMS le ayuda a proteger sus claves cifradas almacenándolas y administrándolas de forma segura. Las claves raíz almacenadas en AWS KMS, conocidas como AWS KMS keys, nunca salen de los módulos de seguridad de hardware validados por FIPS de AWS KMS

El cifrado de sobre ofrece varios beneficios:

-

Protección de las claves de datos

Al cifrar una clave de datos, no tiene que preocuparse del almacenamiento la clave de datos cifrada, porque la clave de datos está intrínsecamente protegida por el cifrado. Puede almacenar de forma segura la clave de datos cifrada junto con los datos cifrados.

-

Cifrado de los mismos datos con varias claves múltiples

Las operaciones de cifrado pueden tardar mucho tiempo, en concreto cuando los datos que se cifran son objetos grandes. En vez de volver a cifrar los datos sin procesar varias veces con claves distintas, puede volver a cifrar solo las claves de datos que protegen los datos sin procesar.

-

Combinación de los puntos fuertes de varios algoritmos

En general, los algoritmos de clave simétrica son más rápidos y producen textos cifrados más pequeños que los algoritmos de clave pública. Sin embargo, los algoritmos de clave pública proporcionan una separación inherente entre las funciones y facilitan la administración de las claves. El cifrado de sobre le permite combinar los puntos fuertes de cada estrategia.

Contexto de cifrado

Todas las operaciones criptográficas de AWS KMS con claves de KMS de cifrado simétricas aceptan un contexto de cifrado, un conjunto opcional de pares clave-valor no secretos que pueden contener información contextual adicional sobre los datos. AWS KMS utiliza el contexto de cifrado como datos autenticados adicionales (AAD) para permitir el cifrado autenticado.

Cuando incluye un contexto de cifrado en una solicitud de cifrado, este se vincula criptográficamente al texto cifrado de forma que sea necesario utilizar el mismo contexto de cifrado para descifrar (o descifrar y volver a cifrar) los datos. Si el contexto de cifrado proporcionado en la solicitud de descifrado no es una coincidencia exacta, incluido el uso de mayúsculas y minúsculas, la solicitud de descifrado producirá un error. Solo puede variar el orden de los pares clave-valor en el contexto de cifrado.

nota

No puede especificar un contexto de cifrado en una operación criptográfica con una clave KMS asimétrica o una clave KMS HMAC. Los algoritmos asimétricos y los algoritmos MAC no son compatibles con un contexto de cifrado.

El contexto de cifrado no es secreto y no está cifrado. Aparece en texto no cifrado en los registros de AWS CloudTrail para que pueda utilizarlo para identificar y clasificar las operaciones criptográficas. El contexto de cifrado no debe incluir información confidencial. Le recomendamos que el contexto de cifrado describa los datos que se van a cifrar o descifrar. Por ejemplo, cuando cifre un archivo, puede usar parte de la ruta del archivo como contexto de cifrado.

"encryptionContext": { "department": "10103.0" }

Por ejemplo, al cifrar volúmenes e instantáneas creados con la operación Amazon Elastic Block Store (Amazon EBS) CreateSnapshot, Amazon EBS utiliza el ID del volumen como valor de contexto de cifrado.

"encryptionContext": { "aws:ebs:id": "vol-abcde12345abc1234" }

También se puede utilizar el contexto de cifrado para ajustar o limitar el acceso a AWS KMS keys de su cuenta. Puede utilizar el contexto de cifrado como una restricción en concesiones y como una condición en declaraciones de política.

Para obtener información sobre cómo utilizar el contexto de cifrado para proteger la integridad de los datos cifrados, consulte la publicación Cómo proteger la integridad de sus datos cifrados mediante el uso AWS Key Management Service y EncryptionContext

Más información sobre el contexto de cifrado.

AWS KMS aplica las siguientes reglas para las claves de contexto y los valores de cifrado.

-

La clave y el valor de un par de contexto de cifrado deben ser cadenas literales simples. Si utiliza un tipo diferente, como un número entero o flotante, AWS KMS lo interpretará como una cadena.

-

Las claves y los valores de un contexto de cifrado pueden incluir caracteres Unicode. Si un contexto de cifrado incluye caracteres que no están permitidos en las políticas clave o en las políticas de IAM, no podrá especificar el contexto de cifrado en las claves de condición de la política, como kms:EncryptionContext:context-key y kms:EncryptionContextKeys. Para obtener más información sobre las reglas clave de los documentos de política de claves, consulte Formato de la política de claves. Para obtener más información sobre las reglas de documentos de políticas de IAM, consulte Requisitos de nombres de IAM en la Guía del usuario de IAM.

El contexto de cifrado se utiliza principalmente para verificar la integridad y la autenticidad. Sin embargo, también puede utilizar el contexto de cifrado para controlar el acceso a AWS KMS keys de cifrado simétricas en las políticas de claves y las políticas de IAM.

Las claves EncryptionContextKeyscondicionales kmsEncryptionContext:: y kms: permiten (o deniegan) un permiso solo cuando la solicitud incluye claves de contexto de cifrado o pares clave-valor determinados.

Por ejemplo, la siguiente declaración de política de claves permite al rol RoleForExampleApp utilizar la KMS en operaciones Decrypt. Utiliza la clave de condición kms:EncryptionContext:context-key para conceder este permiso solo cuando el contexto de cifrado de la solicitud incluye un par de contexto de cifrado AppName:ExampleApp.

{ "Effect": "Allow", "Principal": { "AWS": "arn:aws:iam::111122223333:role/RoleForExampleApp" }, "Action": "kms:Decrypt", "Resource": "*", "Condition": { "StringEquals": { "kms:EncryptionContext:AppName": "ExampleApp" } } }

Para obtener más información sobre estas claves de condición de contexto de cifrado, consulte Claves de estado para AWS KMS.

Cuando crea una concesión, puede incluir restricciones de concesiones que establecen las condiciones para los permisos de concesión. AWS KMS apoya dos restricciones de concesiones, EncryptionContextEquals y EncryptionContextSubset, las cuales implican el contexto de cifrado en una solicitud de una operación criptográfica. Al utilizar estas restricciones de concesión, los permisos de la concesión solo son efectivos cuando el contexto de cifrado de la solicitud de la operación criptográfica cumple los requisitos de las restricciones de concesión.

Por ejemplo, puede añadir una restricción de EncryptionContextEquals concesión a una concesión que permita la operación. GenerateDataKey Con esta restricción, la concesión solo permite la operación cuando el contexto de cifrado de la solicitud coincide con mayúsculas y minúsculas con el contexto de cifrado de la restricción de concesión.

$aws kms create-grant \ --key-id 1234abcd-12ab-34cd-56ef-1234567890ab \ --grantee-principal arn:aws:iam::111122223333:user/exampleUser \ --retiring-principal arn:aws:iam::111122223333:role/adminRole \ --operations GenerateDataKey \ --constraints EncryptionContextEquals={Purpose=Test}

Una solicitud como la siguiente del principal beneficiario satisfaría la restricción de EncryptionContextEquals.

aws kms generate-data-key \ --key-id 1234abcd-12ab-34cd-56ef-1234567890ab \ --key-spec AES_256 \ --encryption-context Purpose=Test$

Para obtener más detalles sobre las restricciones de concesiones y , consulte Uso de restricciones de concesiones. Para obtener información detallada sobre las concesiones, consulte Concesiones en AWS KMS.

AWS KMS usa AWS CloudTrail para registrar el contexto de cifrado de modo que pueda determinar a qué clave KMS y datos se ha tenido acceso. La entrada de registro muestra exactamente qué clave KMS se ha usado para cifrar o descifrar los datos específicos a los que hace referencia el contexto de cifrado en la entrada de registro.

importante

Como el contexto de cifrado se ha registrado, no debe contener información confidencial.

Para simplificar el uso de cualquier contexto de cifrado al llamar a las operaciones Decrypt o ReEncrypt, puede almacenar el contexto de cifrado junto con los datos cifrados. Es recomendable que almacene solo la parte suficiente del contexto de cifrado para crear todo el contexto cuando sea necesario para el cifrado o el descifrado.

Por ejemplo, si el contexto de cifrado es la ruta completa a un archivo, almacene solo parte de esa ruta con el contenido del archivo cifrado. A continuación, cuando necesite todo el contexto de cifrado, reconstrúyalo a partir del fragmento almacenado. Si alguien intenta manipular el archivo (por ejemplo, cambiarlo de nombre o moverlo a otra ubicación), el valor de contexto de cifrado cambia y la solicitud de descifrado produce un error.

Política de claves

Cuando crea una clave KMS, determina quién puede usar y administrar esa clave KMS. Estos permisos se encuentran en un documento denominado la política de claves. Puede utilizar la política de claves para agregar, eliminar o cambiar permisos en una clave administrada por el cliente en cualquier momento. Sin embargo, no puede modificar la política de claves de Claves administradas por AWS. Para obtener más información, consulte Políticas de claves en AWS KMS.

Concesión

A concesión es un instrumento de política que permite que las entidades principales de AWS usen AWS KMS keys en operaciones criptográficas. También puede permitirles ver una clave KMS (DescribeKey) y crear y administrar concesiones. Al autorizar el acceso a una clave KMS, se consideran concesiones junto con políticas de claves y políticas de IAM. Las concesiones se utilizan a menudo para permisos temporales, ya que puede crear uno, utilizar sus permisos y eliminarlo sin cambiar las políticas de claves o las políticas de IAM. Como las concesiones pueden ser muy específicas y son fáciles de crear y revocar, a menudo se utilizan para proporcionar permisos temporales o permisos más detallados.

Para obtener información detallada sobre las concesiones, incluida la terminología de las concesiones, consulte Concesiones en AWS KMS.

Auditoría del uso de claves KMS

Se puede utilizar AWS CloudTrail para auditar el uso de claves. CloudTrail crea archivos de registro que contienen un historial de llamadas a la AWS API y eventos relacionados para tu cuenta. Estos archivos de registro contienen todas las solicitudes de AWS KMS de la API realizadas con la consola de administración de AWS, los SDK de AWS y las herramientas de línea de comandos. Los archivos de registro también contienen las solicitudes dirigidas a AWS KMS que los servicios de AWS realizan en su nombre. Puede utilizar estos archivos de registro para buscar información importante, como cuándo se utilizó la clave KMS, la operación solicitada, la identidad del solicitante y la dirección IP de origen. Para obtener más información, consulte Registro con AWS CloudTrail y la Guía del usuario de AWS CloudTrail.

Infraestructura de administración de claves

Una práctica habitual en criptografía es cifrar y descifrar con un algoritmo público y revisado por homólogos, como AES (Advanced Encryption Standard), y una clave secreta. Uno de los principales problemas con la criptografía es que es muy difícil mantener una clave secreta. Este suele ser el trabajo de una infraestructura de administración de claves (KMI). AWS KMS opera la infraestructura clave automáticamente. AWS KMS crea y almacena de forma segura las claves raíz, denominadas AWS KMS keys. Para obtener más información sobre cómo opera AWS KMS, consulte Detalles criptográficos de AWS Key Management Service.