Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Crea el AWS Identity and Access Management rol

Crea una AWS Identity and Access Management política y un rol para que los usen las EC2 instancias de AWS Mainframe Modernization Amazon. Al crear el rol a través de la consola de IAM, se creará un perfil de instancia asociado con el mismo nombre. Al asignar este perfil de instancia a las EC2 instancias de Amazon, se pueden asignar licencias de software de Rocket. Para obtener más información sobre los perfiles de instancia, consulta Cómo usar un rol de IAM para conceder permisos a las aplicaciones que se ejecutan en EC2 instancias de Amazon.

Creación de una política de IAM

Primero se crea una política de IAM y después se asocia al rol.

-

Navegue hasta AWS Identity and Access Management . AWS Management Console

-

Elija Políticas y, a continuación, Crear política.

-

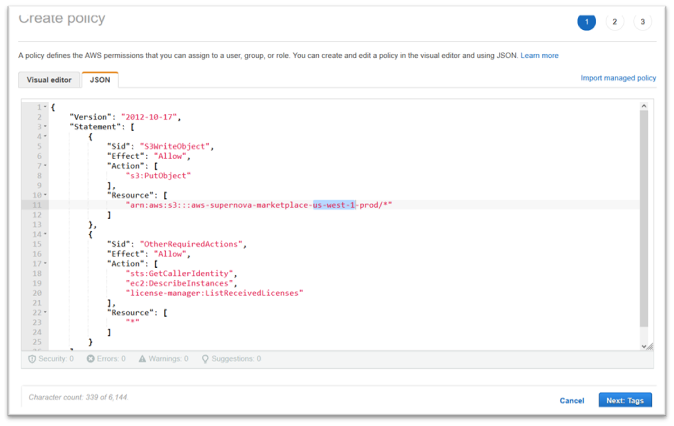

Seleccione la pestaña JSON.

-

Sustituya

us-west-1el siguiente JSON por el Región de AWS lugar donde se definió el punto de conexión de Amazon S3 y, a continuación, copie y pegue el JSON en el editor de políticas.{ "Version": "2012-10-17", "Statement": [ { "Sid": "S3WriteObject", "Effect": "Allow", "Action": [ "s3:PutObject" ], "Resource": [ "arn:aws:s3:::aws-supernova-marketplace-us-west-1-prod/*" ] }, { "Sid": "OtherRequiredActions", "Effect": "Allow", "Action": [ "sts:GetCallerIdentity", "ec2:DescribeInstances", "license-manager:ListReceivedLicenses" ], "Resource": [ "*" ] } ] }nota

Las acciones bajo el Sid

OtherRequiredActionsno admiten permisos de recursos y deben especificar*en el elemento de recurso.

-

Elija Siguiente: etiquetas.

-

Si lo desea, introduzca cualquier etiqueta y, a continuación, seleccione Siguiente: Revisar.

-

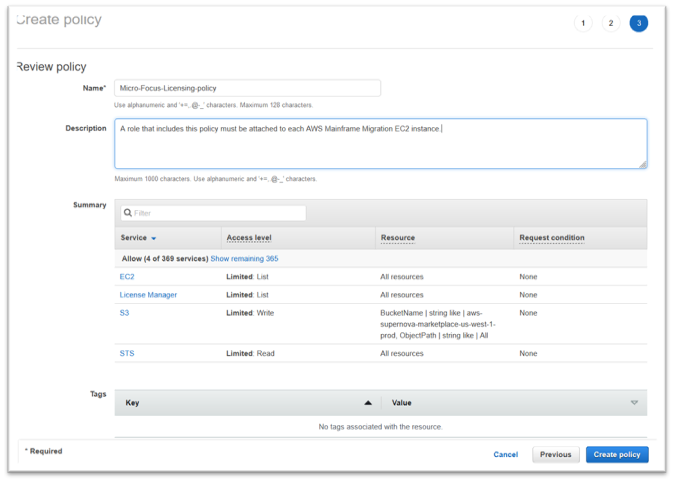

Introduzca un nombre para la política, por ejemplo, “Microfocus Licensing-Policy”. Si lo desea, introduzca una descripción, por ejemplo: «Debe adjuntarse un rol que incluya esta política a cada EC2 instancia de AWS Mainframe Modernization Amazon».

-

Elija Crear política.

Creación del rol de IAM

Después de crear una política de IAM, cree un rol de IAM y asócielo a la política.

-

En la AWS Management Console, vaya a IAM.

-

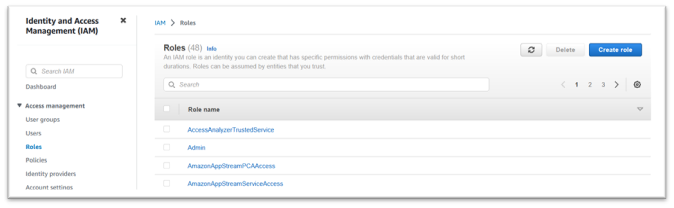

Elija Roles y, a continuación, Crear rol.

-

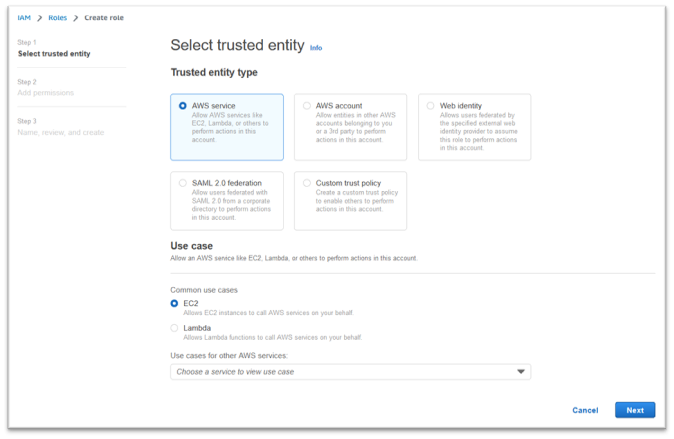

Deje el tipo de entidad de confianza como AWS servicio y elija el caso de uso EC2habitual.

-

Elija Siguiente.

-

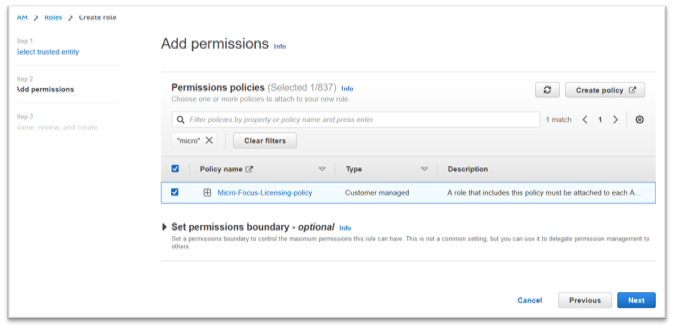

Introduzca “Micro” en el filtro y pulse Intro para aplicar el filtro.

-

Elija la política que se acaba de crear, por ejemplo, la “Micro-Focus-Licensing-policy”.

-

Elija Siguiente.

-

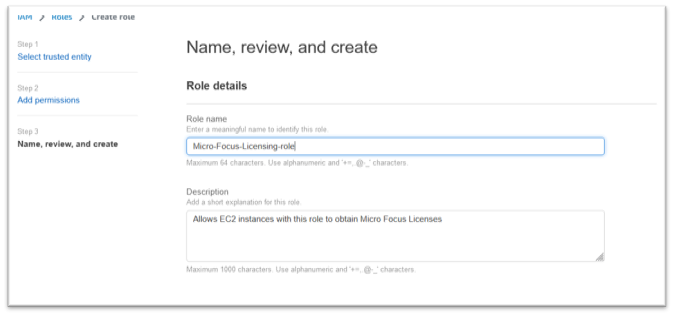

Introduzca el nombre del rol, por ejemplo, “Micro-focus-Licensing-Role”.

-

Sustituya la descripción por una propia, por ejemplo, «Permite que EC2 las instancias de Amazon con este rol obtengan licencias de Micro Focus».

-

En el Paso 1: Seleccionar entidades de confianza, revise el JSON y confirme que tiene los siguientes valores:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "sts:AssumeRole" ], "Principal": { "Service": [ "ec2.amazonaws.com" ] } } ] }nota

El orden del efecto, la acción y el principio no son significativos.

-

Confirme que el Paso 2: Agregar permisos muestre su política de licencias.

-

Elija Create role.

Una vez que se haya completado la solicitud de lista de permitidos, continúe con los siguientes pasos.