Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Otorgar permisos por OpsWorks pila a los usuarios de Stacks

importante

El AWS OpsWorks Stacks servicio llegó al final de su vida útil el 26 de mayo de 2024 y se ha desactivado tanto para los clientes nuevos como para los existentes. Recomendamos encarecidamente a los clientes que migren sus cargas de trabajo a otras soluciones lo antes posible. Si tienes preguntas sobre la migración, ponte en contacto con el AWS Support equipo en AWS Re:post

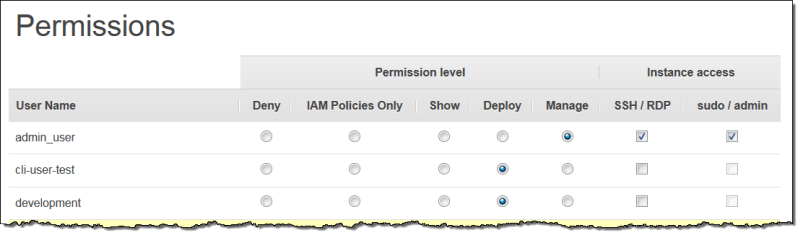

La forma más sencilla de gestionar los permisos de usuario de OpsWorks Stacks es mediante la página de permisos de un stack. Cada pila tiene su propia página, que concede permisos de dicha pila.

Debe haber iniciado sesión como usuario administrativo o usuario Manage (Administrar) para modificar cualquiera de las opciones de los permisos. La lista muestra solo los usuarios que se han importado a OpsWorks Stacks. Para obtener información acerca de cómo crear e importar usuarios, consulte Administración de usuarios.

El nivel de permiso predeterminado es IAM Policies Only, que concede a los usuarios únicamente los permisos que están en su política de IAM adjunta.

-

Cuando importa un usuario de IAM o de otra región, el usuario se añade a la lista de todas las pilas existentes con un nivel de permiso Solo Políticas de IAM.

-

De forma predeterminada, un usuario que se acaba de importar de otra región no tiene acceso a las pilas de la región de destino. Si importa usuarios de otra región, para permitirlos administrar pilas en la región de destino, es preciso asignarles permisos para dichas pilas después de importarlos.

-

Cuando crea una nueva pila, se añaden todos los usuarios actuales a la lista con niveles de permiso IAM Policies Only (Solo políticas de IAM).

Temas

Configuración de los permisos de un usuario

Para establecer los permisos de un usuario

-

En el panel de navegación, elija Permissions (Permisos).

-

En la página Permissions (Permisos), elija Edit (Editar).

-

Cambie la configuración de Permission level (Nivel de permisos) e Instance access (Acceso a instancia):

-

Utilice la opción Permissions level (Nivel de permisos) para asignar uno de los niveles de permiso estándar a cada usuario, lo que determina si el usuario puede obtener acceso a la pila en cuestión y qué acciones puede realizar. Si un usuario tiene una política de IAM, OpsWorks Stacks evalúa ambos conjuntos de permisos. Para ver un ejemplo, consulte Ejemplos de políticas.

-

La opción Instance access (Acceso a instancia) SSH/RDP especifica si el usuario dispone de acceso SSH (Linux) o RDP (Windows) a las instancias de la pila.

Si autoriza el acceso SSH/RDP, tiene la opción de seleccionar sudo/admin, que concede al usuario privilegios sudo (Linux) o administrativos (Windows) sobre las instancias de la pila.

-

Puede asignar a cada usuario uno de los siguientes niveles de permisos. Para obtener una lista de las acciones que se permiten en cada nivel, consulte OpsWorks Apila los niveles de permisos.

- Denegar

-

El usuario no puede realizar ninguna acción de OpsWorks Stacks en la pila, aunque tenga una política de IAM que conceda OpsWorks a Stacks todos los permisos de acceso. Puede utilizarla para, por ejemplo, denegar a algunos usuarios el acceso a pilas de productos que no se han distribuido.

- IAM Policies Only (Solo políticas de IAM)

-

El nivel predeterminado, asignado a todos los usuarios recién importados y a todos los usuarios de las pilas recién creadas. Los permisos de usuario se determinan en función de la política de IAM. Si un usuario no tiene una política de IAM o su política no tiene permisos explícitos de OpsWorks Stacks, no podrá acceder a la pila. Normalmente, se asigna a los usuarios administrativos este nivel porque sus políticas de IAM adjuntas ya conceden permisos de acceso completos.

- Show (Mostrar)

-

El usuario puede ver una pila, pero no llevar a cabo ninguna operación. Por ejemplo, es posible que los administradores quieran monitorizar las pilas de una cuenta, pero, en dicho caso, no tendrían que implementar aplicaciones o modificar la pila de alguna forma.

- implementación

-

Incluye los permisos Show (Mostrar) y también permite al usuario implementar aplicaciones. Por ejemplo, puede que un desarrollador de aplicaciones necesite implementar actualizaciones en las instancias de la pila, pero no añadir capas ni instancias a la pila.

- Administración

-

Incluye los permisos Deploy (Implementar) y también permite al usuario realizar diversas operaciones de administración de pila, entre las que se incluyen:

-

Añadir o eliminar capas e instancias.

-

Utilizar la página Permissions (Permisos) para asignar niveles de permisos a los usuarios.

-

Registrar o anular el registro de recursos.

Por ejemplo, cada pila puede tener un administrador exclusivo, responsable de garantizar que la pila tenga el número y el tipo de instancias adecuado, la gestión de las actualizaciones del paquete y el sistema operativo, etc.

nota

El nivel Manage no permite a los usuarios crear ni clonar pilas. Estos permisos deben concederse mediante una política de IAM adjunta. Para ver un ejemplo, consulta Administración de permisos.

-

Si el usuario también tiene una política de IAM, OpsWorks Stacks evalúa ambos conjuntos de permisos. De esta forma, podrá asignar un nivel de permiso a un usuario y, a continuación, adjuntar una política para restringir o aumentar las acciones que el nivel permite. Por ejemplo, puede adjuntar una política que permita a un usuario Administrar crear o clonar pilas, o deniegue al usuario la capacidad para registrar o anular el registro de recursos. Para ver algunos ejemplos de tales políticas, consulte Ejemplos de políticas.

nota

Si la política del usuario permite acciones adicionales, puede parecer que el resultado anula la configuración de la página Permissions (Permisos). Por ejemplo, si un usuario tiene una política que permite la CreateLayeracción, pero tú utilizas la página de permisos para especificar los permisos de implementación, el usuario podrá seguir creando capas. La excepción a esta regla es la opción Denegar, que deniega el acceso a la pila incluso a los usuarios con AWSOpsWorks_FullAccess políticas. Para obtener más información, consulte Controlar el acceso a AWS los recursos mediante políticas.

Visualización de los permisos

Si la opción self-management está habilitada, los usuarios pueden ver un resumen de sus niveles de permisos para cada pila eligiendo My Settings (Mi configuración) en la parte superior derecha. Los usuarios también pueden acceder a Mi configuración si su política concede permisos para las UpdateMyUserProfileacciones DescribeMyUserProfiley.

Uso de las claves de condición de IAM para verificar credenciales temporales

OpsWorks Stacks tiene una capa de autorización integrada que admite casos de autorización adicionales (como la administración simplificada del acceso de solo lectura o lectura y escritura a las pilas para usuarios individuales). Esta capa de autorización se basa en el uso de credenciales temporales. Por este motivo, no puede utilizar una condición de aws:TokenIssueTime para verificar que los usuarios utilicen credenciales a largo plazo o bloquear acciones de usuarios que utilicen credenciales temporales, tal y como se describe en la sección Elementos de referencia de la política JSON de IAM de la documentación de IAM.