Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Importar claves

importante

Los ejemplos requieren la versión más reciente de la AWS CLI V2. Antes de empezar, asegúrese de haber actualizado a la versión más reciente.

Contenido

Importar claves simétricas

Importar claves utilizando técnicas asimétricas (TR-34)

El TR-34 utiliza la criptografía asimétrica RSA para cifrar y firmar claves simétricas para su intercambio. Esto garantiza tanto la confidencialidad (cifrado) como la integridad (firma) de la clave empaquetada.

Para importar tus propias claves, consulta el ejemplo de proyecto AWS de criptografía de pagos en GitHub

-

Ejecute el comando Inicializar la importación

Llamar a

get-parameters-for-importpara inicializar el proceso de importación. Esta API genera un par de claves para la importación de claves, firma la clave y devuelve el certificado y la raíz del certificado. Cifre la clave que se va a exportar con esta clave. En la terminología TR-34, esto se conoce como certificado KRD. Estos certificados están codificados en base64, son de corta duración y están destinados únicamente a este propósito. Guarde elImportTokenvalor.$aws payment-cryptography get-parameters-for-import \--key-material-typeTR34_KEY_BLOCK \--wrapping-key-algorithmRSA_2048{ "ImportToken": "import-token-bwxli6ocftypneu5", "ParametersValidUntilTimestamp": 1698245002.065, "WrappingKeyCertificateChain": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0....", "WrappingKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0....", "WrappingKeyAlgorithm": "RSA_2048" } -

Instale el certificado público en el sistema fuente de claves

HSMsEn la mayoría de los casos, es necesario instalar, cargar o confiar en el certificado público generado en el paso 1 para poder exportar las claves con él. Esto podría incluir toda la cadena de certificados o solo el certificado raíz del paso 1, según el HSM.

-

Genere un par de claves en el sistema fuente y proporcione una cadena de certificados a AWS Payment Cryptography

Para garantizar la integridad de la carga útil transmitida, la parte que la envía (Key Distribution Host o KDH) la firma. Genere una clave pública para este fin y cree un certificado de clave pública (X509) para devolvérselo a Payment Cryptography. AWS

Al transferir claves desde un HSM, cree un par de claves en ese HSM. El HSM, un tercero o un servicio similar AWS Private CA pueden generar el certificado.

Cargue el certificado raíz en AWS Payment Cryptography mediante el

importKeycomando con KeyMaterialType ofRootCertificatePublicKeyy KeyUsageType of.TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATUREPara los certificados intermedios, utilice el

importKeycomando con KeyMaterialType ofTrustedCertificatePublicKeyy KeyUsageType ofTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE. Repita este proceso para varios certificados intermedios. Utilice el último certificado importadoKeyArnde la cadena como entrada para los siguientes comandos de importación.nota

No importe el certificado hoja. Indíquelo directamente durante el comando de importación.

-

Exporte la clave del sistema fuente

Muchos sistemas HSMs y otros relacionados admiten la exportación de claves mediante la norma TR-34. Especifique la clave pública del paso 1 como certificado KRD (de cifrado) y la clave del paso 3 como certificado KDH (de firma). Para importarlo a AWS Payment Cryptography, especifique el formato TR-34.2012 de dos pasadas, distinto del CMS, que también se denomina formato TR-34 Diebold.

-

Clave de importación de llamadas

Llame a la API ImportKey con un KeyMaterialType de

TR34_KEY_BLOCK. Utilice el keyARN de la última CA importada en el paso 3 paracertificate-authority-public-key-identifier, el material clave empaquetado del paso 4 parakey-materialy el certificado hoja del paso 3 para.signing-key-certificateIncluya el token de importación del paso 1.$aws payment-cryptography import-key \--key-material='{"Tr34KeyBlock": { \ "CertificateAuthorityPublicKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/zabouwe3574jysdl", \ "ImportToken": "import-token-bwxli6ocftypneu5", \ "KeyBlockFormat": "X9_TR34_2012", \ "SigningKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUV2RENDQXFTZ0F3SUJ...", \ "WrappedKeyBlock": "308205A106092A864886F70D010702A08205923082058E020101310D300B0609608648016503040201308203..."} \ }'{ "Key": { "CreateTimestamp": "2023-06-13T16:52:52.859000-04:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", "KeyAttributes": { "KeyAlgorithm": "TDES_3KEY", "KeyClass": "SYMMETRIC_KEY", "KeyModesOfUse": { "Decrypt": true, "DeriveKey": false, "Encrypt": true, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": true, "Verify": false, "Wrap": true }, "KeyUsage": "TR31_K1_KEY_ENCRYPTION_KEY" }, "KeyCheckValue": "CB94A2", "KeyCheckValueAlgorithm": "ANSI_X9_24", "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2023-06-13T16:52:52.859000-04:00" } } -

Utilice la clave importada para las operaciones criptográficas o para la importación posterior

Si la clave importada KeyUsage era TR31 _K0_KEY_ENCRYPTION_KEY, puede usar esta clave para importaciones posteriores mediante el TR-31. Para otros tipos de claves (como TR31 _D0_SYMMETRIC_DATA_ENCRYPTION_KEY), puede usar la clave directamente para operaciones criptográficas.

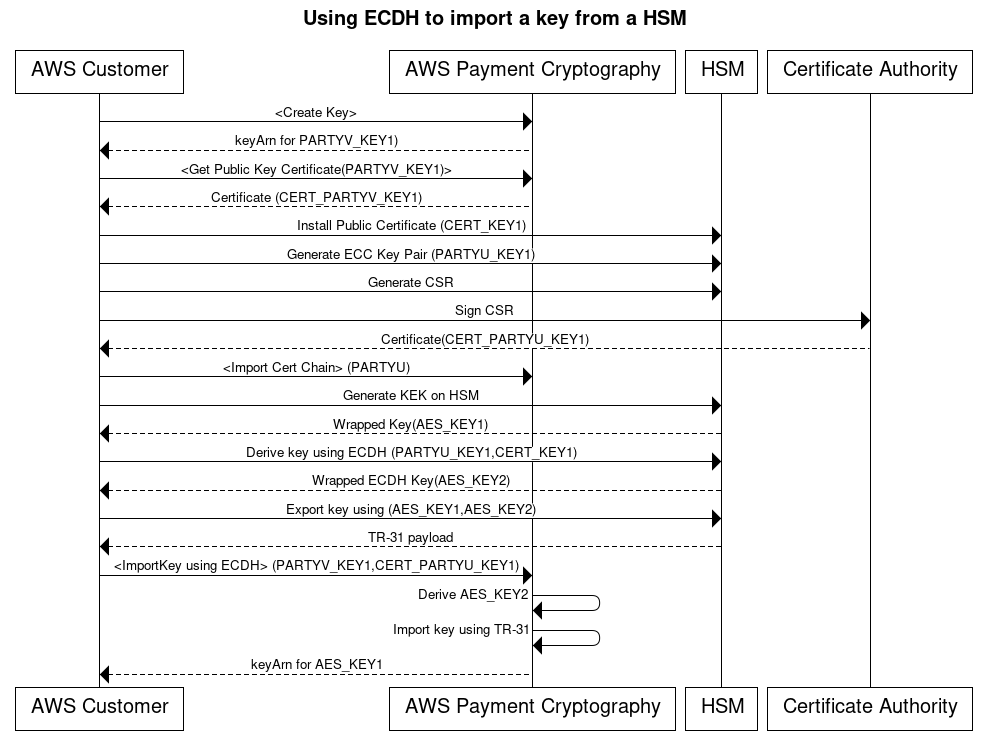

Importe claves mediante técnicas asimétricas (ECDH)

Elliptic Curve Diffie-Hellman (ECDH) utiliza la criptografía asimétrica ECC para establecer una clave compartida entre dos partes sin necesidad de intercambiar claves previamente. Las claves ECDH son efímeras, por lo que Payment Cryptography no las almacena. AWS En este proceso, se obtiene un KBPK/KEK de un solo uso mediante el ECDH. Esa clave derivada se usa inmediatamente para empaquetar la clave real que se desea transferir, que puede ser otra KBPK, una clave IPEK u otro tipo de clave.

Al importar, el sistema de envío se conoce comúnmente como Parte U (iniciadora) y la criptografía de AWS pagos se conoce como Parte V (Responder).

nota

Si bien el ECDH se puede utilizar para intercambiar cualquier tipo de clave simétrica, es el único enfoque que puede transferir claves AES-256 de forma segura.

-

Genere un par de claves ECC

Llame

create-keypara crear un key pair de ECC para este proceso. Esta API genera un par de claves para las importaciones o exportaciones de claves. En el momento de la creación, especifique qué tipo de claves se pueden derivar con esta clave ECC. Cuando utilice el ECDH para intercambiar (empaquetar) otras claves, utilice un valor de.TR31_K1_KEY_BLOCK_PROTECTION_KEYnota

Si bien el ECDH de bajo nivel genera una clave derivada que se puede utilizar para cualquier propósito, la criptografía de AWS pagos limita la reutilización accidental de una clave para varios fines al permitir que una clave solo se utilice para un único tipo de clave derivada.

$aws payment-cryptography create-key --exportable --key-attributes KeyAlgorithm=ECC_NIST_P256,KeyUsage=TR31_K3_ASYMMETRIC_KEY_FOR_KEY_AGREEMENT,KeyClass=ASYMMETRIC_KEY_PAIR,KeyModesOfUse='{DeriveKey=true}' --derive-key-usage "TR31_K1_KEY_BLOCK_PROTECTION_KEY"{ "Key": { "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/wc3rjsssguhxtilv", "KeyAttributes": { "KeyUsage": "TR31_K3_ASYMMETRIC_KEY_FOR_KEY_AGREEMENT", "KeyClass": "ASYMMETRIC_KEY_PAIR", "KeyAlgorithm": "ECC_NIST_P256", "KeyModesOfUse": { "Encrypt": false, "Decrypt": false, "Wrap": false, "Unwrap": false, "Generate": false, "Sign": false, "Verify": false, "DeriveKey": true, "NoRestrictions": false } }, "KeyCheckValue": "2432827F", "KeyCheckValueAlgorithm": "CMAC", "Enabled": true, "Exportable": true, "KeyState": "CREATE_COMPLETE", "KeyOrigin": "AWS_PAYMENT_CRYPTOGRAPHY", "CreateTimestamp": "2025-03-28T22:03:41.087000-07:00", "UsageStartTimestamp": "2025-03-28T22:03:41.068000-07:00" } } -

Obtenga un certificado de clave pública

Llame

get-public-key-certificatepara recibir la clave pública en forma de certificado X.509 firmado por la entidad emisora de certificados de su cuenta y específico para la criptografía de AWS pagos en una región específica.$aws payment-cryptography get-public-key-certificate \--key-identifierarn:aws:payment-cryptography:us-east-2::key/wc3rjsssguhxtilv{ "KeyCertificate": "LS0tLS1CRUdJTi...", "KeyCertificateChain": "LS0tLS1CRUdJT..." } -

Instale un certificado público en el sistema de contraparte (Parte U)

HSMsEn muchos casos, es necesario instalar, cargar o confiar en el certificado público generado en el paso 1 para poder exportar las claves con él. Esto podría incluir toda la cadena de certificados o solo el certificado raíz del paso 1, según el HSM. Consulte la documentación del HSM para obtener más información.

-

Genere un par de claves ECC en el sistema de origen y proporcione una cadena de certificados a AWS Payment Cryptography

En el ECDH, cada parte genera un key pair y acuerda una clave común. Para que la criptografía de AWS pagos pueda obtener la clave, necesita la clave pública de la contraparte en formato de clave pública X.509.

Al transferir claves desde un HSM, cree un par de claves en ese HSM. Para HSMs esos bloques de teclas de soporte, el encabezado de la clave tendrá un aspecto similar a.

D0144K3EX00E0000Al crear el certificado, normalmente se genera una CSR en el HSM y, a continuación, en el HSM, en un tercero o en un servicio como el que AWS Private CA puede generar el certificado.Cargue el certificado raíz en AWS Payment Cryptography mediante el

importKeycomando of y of. KeyMaterialTypeRootCertificatePublicKeyKeyUsageTypeTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATUREPara los certificados intermedios, utilice el

importKeycomando con KeyMaterialType ofTrustedCertificatePublicKeyy KeyUsageType ofTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE. Repita este proceso para varios certificados intermedios. Utilice el último certificado importadoKeyArnde la cadena como entrada para los siguientes comandos de importación.nota

No importe el certificado hoja. Indíquelo directamente durante el comando de importación.

-

Obtenga la clave de un solo uso mediante el ECDH en el HSM de la Parte U

Muchos sistemas HSMs y otros relacionados admiten el establecimiento de claves mediante el ECDH. Especifique la clave pública del paso 1 como clave pública y la clave del paso 3 como clave privada. Para ver las opciones permitidas, como los métodos de derivación, consulta la guía de la API.

nota

Los parámetros de derivación, como el tipo de hash, deben coincidir exactamente en ambos lados. De lo contrario, generará una clave diferente.

-

Exporte la clave del sistema fuente

Por último, exporte la clave que desea transportar a AWS Payment Cryptography utilizando los comandos estándar del TR-31. Especifique la clave derivada del ECDH como KBPK. La clave que se va a exportar puede ser cualquier clave TDES o AES sujeta a las combinaciones válidas del TR-31, siempre que la clave de empaquetado sea al menos tan fuerte como la clave que se va a exportar.

-

Clave de importación de llamadas

Llame a la

import-keyAPI con un KeyMaterialType deDiffieHellmanTr31KeyBlock. Utilice el KeyArn de la última CA importada en el paso 3certificate-authority-public-key-identifierpara, el material clave envuelto del paso 4key-materialpara y el certificado hoja del paso 3 para.public-key-certificateIncluya el ARN de clave privada del paso 1.$aws payment-cryptography import-key \--key-material='{ "DiffieHellmanTr31KeyBlock": { "CertificateAuthorityPublicKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/swseahwtq2oj6zi5", "DerivationData": { "SharedInformation": "1234567890" }, "DeriveKeyAlgorithm": "AES_256", "KeyDerivationFunction": "NIST_SP800", "KeyDerivationHashAlgorithm": "SHA_256", "PrivateKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/wc3rjsssguhxtilv", "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN....", "WrappedKeyBlock": "D0112K1TB00E0000D603CCA8ACB71517906600FF8F0F195A38776A7190A0EF0024F088A5342DB98E2735084A7841CB00E16D373A70857E9A" } }'{ "Key": { "CreateTimestamp": "2025-03-13T16:52:52.859000-04:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", "KeyAttributes": { "KeyAlgorithm": "TDES_3KEY", "KeyClass": "SYMMETRIC_KEY", "KeyModesOfUse": { "Decrypt": true, "DeriveKey": false, "Encrypt": true, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": true, "Verify": false, "Wrap": true }, "KeyUsage": "TR31_K1_KEY_ENCRYPTION_KEY" }, "KeyCheckValue": "CB94A2", "KeyCheckValueAlgorithm": "ANSI_X9_24", "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2025-03-13T16:52:52.859000-04:00" } } -

Utilice la clave importada para las operaciones criptográficas o para la importación posterior

Si la clave importada KeyUsage era TR31 _K0_KEY_ENCRYPTION_KEY, puede usar esta clave para importaciones posteriores mediante el TR-31. Para otros tipos de claves (como TR31 _D0_SYMMETRIC_DATA_ENCRYPTION_KEY), puede usar la clave directamente para operaciones criptográficas.

Importe claves mediante técnicas asimétricas (RSA Unwrap)

Descripción general: La criptografía AWS de pagos admite RSA wrap/unwrap para el intercambio de claves cuando el TR-34 no es factible. Al igual que el TR-34, esta técnica utiliza la criptografía asimétrica RSA para cifrar las claves simétricas para su intercambio. Sin embargo, a diferencia del TR-34, este método no hace que la parte remitente firme la carga útil. Además, esta técnica de empaquetado RSA no mantiene la integridad de los metadatos clave durante la transferencia porque no incluye bloques clave.

nota

Puede usar el empaquetado RSA para importar o exportar claves TDES y AES-128.

-

Ejecute el comando Inicializar importación

Llame get-parameters-for-import para inicializar el proceso de importación con un

KeyMaterialTypede.KEY_CRYPTOGRAMRSA_2048Utilícelo para elWrappingKeyAlgorithmintercambio de claves TDES. UtiliceRSA_3072oRSA_4096cuando intercambie las llaves TDES o AES-128. Esta API genera un par de claves para la importación de claves, firma la clave con una raíz de certificados y devuelve tanto el certificado como la raíz del certificado. Cifre la clave que se va a exportar con esta clave. Estos certificados son de corta duración y están destinados únicamente a este propósito.$aws payment-cryptography get-parameters-for-import \--key-material-typeKEY_CRYPTOGRAM \--wrapping-key-algorithmRSA_4096{ "ImportToken": "import-token-bwxli6ocftypneu5", "ParametersValidUntilTimestamp": 1698245002.065, "WrappingKeyCertificateChain": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0....", "WrappingKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0....", "WrappingKeyAlgorithm": "RSA_4096" } -

Instale el certificado público en el sistema de origen de la clave

HSMsEn muchos casos, es necesario instalar, cargar o confiar en el certificado público (o en su raíz) generado en el paso 1 para poder exportar las claves con él.

-

Exporte la clave del sistema fuente

Muchos sistemas HSMs y otros relacionados admiten la exportación de claves mediante el empaquetado RSA. Especifique la clave pública del paso 1 como certificado de cifrado ()

WrappingKeyCertificate. Si necesita la cadena de confianza, utilice elWrappingKeyCertificateChainpaso 1. Al exportar la clave desde su HSM, especifique el formato RSA, con el modo de relleno = PKCS #1 v2.2 OAEP (con SHA 256 o SHA 512). -

Llame import-key

Llame a la import-key API con un

KeyMaterialTypedeKeyMaterial. Necesitas elImportTokendel paso 1 y elkey-material(material clave envuelto) del paso 3. Proporcione los parámetros clave (como el uso de claves), ya que el formato RSA no utiliza bloques clave.$cat import-key-cryptogram.json{ "KeyMaterial": { "KeyCryptogram": { "Exportable": true, "ImportToken": "import-token-bwxli6ocftypneu5", "KeyAttributes": { "KeyAlgorithm": "AES_128", "KeyClass": "SYMMETRIC_KEY", "KeyModesOfUse": { "Decrypt": true, "DeriveKey": false, "Encrypt": true, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": true, "Verify": false, "Wrap": true }, "KeyUsage": "TR31_K0_KEY_ENCRYPTION_KEY" }, "WrappedKeyCryptogram": "18874746731....", "WrappingSpec": "RSA_OAEP_SHA_256" } } }$aws payment-cryptography import-key--cli-input-jsonfile://import-key-cryptogram.json{ "Key": { "KeyOrigin": "EXTERNAL", "Exportable": true, "KeyCheckValue": "DA1ACF", "UsageStartTimestamp": 1697643478.92, "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2:111122223333:key/kwapwa6qaifllw2h", "CreateTimestamp": 1697643478.92, "KeyState": "CREATE_COMPLETE", "KeyAttributes": { "KeyAlgorithm": "AES_128", "KeyModesOfUse": { "Encrypt": true, "Unwrap": true, "Verify": false, "DeriveKey": false, "Decrypt": true, "NoRestrictions": false, "Sign": false, "Wrap": true, "Generate": false }, "KeyUsage": "TR31_K0_KEY_ENCRYPTION_KEY", "KeyClass": "SYMMETRIC_KEY" }, "KeyCheckValueAlgorithm": "CMAC" } } -

Utilice la clave importada para las operaciones criptográficas o para la importación posterior

Si la importada

KeyUsagefueTR31_K0_KEY_ENCRYPTION_KEYoTR31_K1_KEY_BLOCK_PROTECTION_KEY, puede usar esta clave para importaciones posteriores de claves mediante el TR-31. Si el tipo de clave era de cualquier otro tipo (por ejemploTR31_D0_SYMMETRIC_DATA_ENCRYPTION_KEY), puede utilizarla directamente para operaciones criptográficas.

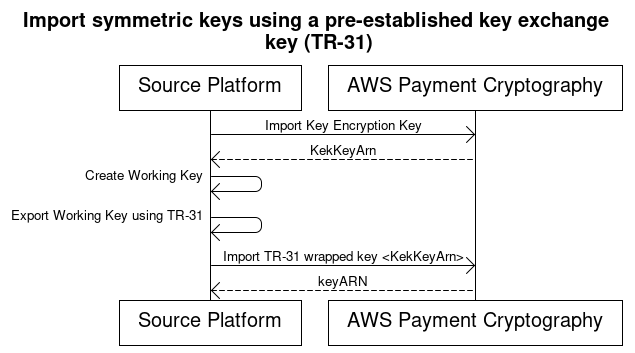

Importar claves simétricas utilizando una clave de intercambio preestablecida (TR-31)

Al intercambiar varias claves o permitir la rotación de claves, los socios suelen intercambiar primero una clave de cifrado de clave (KEK) inicial. Puede hacerlo utilizando técnicas como los componentes clave en papel o, en el caso de la criptografía de AWS pagos, utilizando el TR-34.

Tras establecer una KEK, puede utilizarla para transportar las siguientes claves (incluidas otras). KEKs AWS La criptografía de pagos admite este intercambio de claves mediante el ANSI TR-31, que es ampliamente utilizado y respaldado por los proveedores de HSM.

-

Importar la clave de cifrado (KEK)

Asegúrese de que ya ha importado su KEK y de que tiene el KeyArn (o KeyAlias) disponible.

-

Crea la clave en la plataforma de origen

Si la clave no existe, créela en la plataforma de origen. Como alternativa, puedes crear la clave en AWS Payment Cryptography y usar el export comando.

-

Exporte la clave desde la plataforma de origen

Al exportar, especifique el formato de exportación como TR-31. La plataforma de origen solicitará la clave que se va a exportar y la clave de cifrado que se va a utilizar.

-

Importa a AWS Payment Cryptography

Al ejecutar el import-key comando, utilice el keyARN (o alias) de su clave de cifrado para.

WrappingKeyIdentifierUtilice el resultado de la plataforma de origen para.WrappedKeyBlock$aws payment-cryptography import-key \--key-material='{"Tr31KeyBlock": { \ "WrappingKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", \ "WrappedKeyBlock": "D0112B0AX00E00002E0A3D58252CB67564853373D1EBCC1E23B2ADE7B15E967CC27B85D5999EF58E11662991FF5EB1381E987D744334B99D"} \ }'{ "Key": { "KeyArn": "arn:aws:payment-cryptography:us-east-2:111122223333:key/kwapwa6qaifllw2h", "KeyAttributes": { "KeyUsage": "TR31_D0_SYMMETRIC_DATA_ENCRYPTION_KEY", "KeyClass": "SYMMETRIC_KEY", "KeyAlgorithm": "AES_128", "KeyModesOfUse": { "Encrypt": true, "Decrypt": true, "Wrap": true, "Unwrap": true, "Generate": false, "Sign": false, "Verify": false, "DeriveKey": false, "NoRestrictions": false } }, "KeyCheckValue": "0A3674", "KeyCheckValueAlgorithm": "CMAC", "Enabled": true, "Exportable": true, "KeyState": "CREATE_COMPLETE", "KeyOrigin": "EXTERNAL", "CreateTimestamp": "2023-06-02T07:38:14.913000-07:00", "UsageStartTimestamp": "2023-06-02T07:38:14.857000-07:00" } }

Importación de claves públicas asimétricas (RSA, ECC)

Todos los certificados importados deben ser al menos tan seguros como el certificado de emisión (predecesor) de la cadena. Esto significa que un RSA_2048 CA solo puede usarse para proteger un certificado base RSA_2048 y un certificado ECC debe estar protegido por otro certificado ECC de calidad equivalente. Un certificado ECC P384 solo puede emitirlo una CA P384 o P521. Todos los certificados no deben estar vencidos en el momento de la importación.

Importar claves públicas RSA

AWS La criptografía de pagos admite la importación de claves RSA públicas como certificados X.509. Para importar un certificado, primero importe su certificado raíz. Todos los certificados deben estar vigentes en el momento de la importación. El certificado debe estar en formato PEM y estar codificado en base64.

-

Importe el certificado raíz a la criptografía de pagos AWS

Utilice el siguiente comando para importar el certificado raíz:

$aws payment-cryptography import-key \--key-material='{"RootCertificatePublicKey": { \ "KeyAttributes": { \ "KeyAlgorithm": "RSA_2048", \ "KeyClass": "PUBLIC_KEY", \ "KeyModesOfUse": { \ "Verify": true}, \ "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE"}, \ "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSURKVENDQWcyZ0F3SUJBZ0lCWkRBTkJna3Foa2lHOXcwQkFR..."} \ }'{ "Key": { "CreateTimestamp": "2023-08-08T18:52:01.023000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/zabouwe3574jysdl", "KeyAttributes": { "KeyAlgorithm": "RSA_2048", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2023-08-08T18:52:01.023000+00:00" } } -

Importe el certificado de clave pública a la criptografía AWS de pagos

Ahora puede importar una clave pública. Como el TR-34 y el ECDH se basan en la emisión del certificado principal en tiempo de ejecución, esta opción solo se utiliza cuando se cifran datos con una clave pública de otro sistema. KeyUsage se establecerá en _D1_ASYMMETRIC_KEY_FOR_DATA_ENCRYPTION. TR31

$aws payment-cryptography import-key \--key-material='{"Tr31KeyBlock": { \ "WrappingKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", \ "WrappedKeyBlock": "D0112B0AX00E00002E0A3D58252CB67564853373D1EBCC1E23B2ADE7B15E967CC27B85D5999EF58E11662991FF5EB1381E987D744334B99D"} \ }'{ "Key": { "CreateTimestamp": "2023-08-08T18:55:46.815000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/4kd6xud22e64wcbk", "KeyAttributes": { "KeyAlgorithm": "RSA_4096", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2023-08-08T18:55:46.815000+00:00" } }

Importación de claves públicas ECC

AWS La criptografía de pagos admite la importación de claves ECC públicas como certificados X.509. Para importar un certificado, importe primero su certificado CA raíz y cualquier certificado intermedio. Todos los certificados deben estar vigentes en el momento de la importación. El certificado debe estar en formato PEM y estar codificado en base64.

-

Importe el certificado raíz ECC a la criptografía de pagos AWS

Utilice el siguiente comando para importar el certificado raíz:

$aws payment-cryptography import-key \--key-material='{"RootCertificatePublicKey": { \ "KeyAttributes": { \ "KeyAlgorithm": "ECC_NIST_P521", \ "KeyClass": "PUBLIC_KEY", \ "KeyModesOfUse": { \ "Verify": true}, \ "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE"}, \ "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUNQekNDQWFDZ0F3SUJBZ0lDSjNVd0NnWUlLb1pJemowRUF3UXdNakVlTUJ3R0ExVUVDd3dWVTJWc1psTnAKWjI1bFpFTmxjblJwWm1sallYUmxNUkF3RGdZRFZRUUREQWRMUkVnZ1EwRXhNQjRYRFRJMU1ETXlPREF3TURBdwpNRm9YRFRJMk1ETXlPREF3TURBd01Gb3dNakVlTUJ3R0ExVUVDd3dWVTJWc1psTnBaMjVsWkVObGNuUnBabWxqCllYUmxNUkF3RGdZRFZRUUREQWRMUkVnZ1EwRXhNSUdiTUJBR0J5cUdTTTQ5QWdFR0JTdUJCQUFqQTRHR0FBUUEKRDVEUXc5RW1Tb1lJVkRnbUpmRm1wL1pzMXp1M0ZobThrdUdkYlA4NWgwNTdydkhHZ3VISW03V3N1aTlpdXNvNApFWEZnV3ZUdy85amhZcVJrMi9yY1RHb0JrS2NpV3Q2UHMxVmpSUVZhVEZmbmxPdjRNTURQUEFEUWthVU45cVNNCkF5MTF0RklKNlFGWDR0aGx3RzBaZkFwd0NMV1ZyMzFrRU45RDJhVUh6Mjg5WlM2all6QmhNQjhHQTFVZEl3UVkKTUJhQUZFMjhnay9QZnZ3NklsNm9yQzNwRmJtK280emxNQjBHQTFVZERnUVdCQlJOdklKUHozNzhPaUplcUt3dAo2Ulc1dnFPTTVUQVBCZ05WSFJNQkFmOEVCVEFEQVFIL01BNEdBMVVkRHdFQi93UUVBd0lDeERBS0JnZ3Foa2pPClBRUURCQU9CakFBd2dZZ0NRZ0ZRRit5VUVSYTZoQ0RwSDVHeVhlaVFYYU0wc25Fd3o2TmlmOHlSTlF1dzJ5MUoKdTNoKzZYa2N6Y3lVT01NSzhaRnhBVDhFOERMVUtpdjM1VmdzSkFDN09RSkNBSWMzdEVNV01tZTVCV3ZXTFVxSQpnV3h5U3UxWDdRSTJrR2dUK1FqRGlhQ2E4b091NVlJTmZscW4reUswR29yNGJzMTBZaUh4SHhpV2t0UVRSdVp4CkhIU3UKLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo="} \ }'{ "Key": { "CreateTimestamp": "2023-08-08T18:52:01.023000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/wv4gb6h3xcqjk6sm", "KeyAttributes": { "KeyAlgorithm": "ECC_NIST_P521", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2025-03-08T18:52:01.023000+00:00" } } -

Importe el certificado intermedio a la criptografía AWS de pagos

Utilice el siguiente comando para importar un certificado intermedio:

$aws payment-cryptography import-key \--key-material='{"TrustedCertificatePublicKey": { \--certificate-authority-public-key-identifier='"arn:aws:payment-cryptography:us-east-2::key/wv4gb6h3xcqjk6sm" \ "KeyAttributes": { \ "KeyAlgorithm": "ECC_NIST_P521", \ "KeyClass": "PUBLIC_KEY", \ "KeyModesOfUse": { \ "Verify": true}, \ "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE"}, \ "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUNLekNDQVkyZ0F3SUJBZ0lDVDAwd0NnWUlLb1pJemowRUF3UXdNakVlTUJ3R0ExVUVDd3dWVTJWc1psTnAKWjI1bFpFTmxjblJwWm1sallYUmxNUkF3RGdZRFZRUUREQWRMUkVnZ1EwRXhNQjRYRFRJMU1ETXlPREF3TURBdwpNRm9YRFRJMk1ETXlPREF3TURBd01Gb3dNREVlTUJ3R0ExVUVBd3dWUzBSSUlFbHVkR1Z5YldWa2FXRjBaU0JEClFTQXhNUTR3REFZRFZRUUZFd1V4TURJd01UQ0JtekFRQmdjcWhrak9QUUlCQmdVcmdRUUFJd09CaGdBRUFPOGwKZFM4c09YQlNWQlVINWxmRWZkNTZxYVVIenExZVN3VGZKdnI5eEFmb2hRNTNWZ2hLUlZoNzhNR2tJTjVCNTBJTAozbmhaU1JnUnRoS20xNkxwc084NEFGa1Z0ZEpOaEJpYUlQZlRlYXltOHh6OU44KzFWZ3RMTDZBcTBtNkwwMUFwCkUvUmxzUUJ3NWxoakM4VHVOWU1QaUpMYUNPbjJrZVh6SU5SSm01SjJtR3Q1bzFJd1VEQWZCZ05WSFNNRUdEQVcKZ0JSbklBNi9Vc3RMYUpzTzlpYjg1Zm9DWEcwRk96QWRCZ05WSFE0RUZnUVVaeUFPdjFMTFMyaWJEdlltL09YNgpBbHh0QlRzd0RnWURWUjBQQVFIL0JBUURBZ2JBTUFvR0NDcUdTTTQ5QkFNRUE0R0xBRENCaHdKQ0FmTnJjdXBkClpQd3ZqTGdVeFZiN1NtSXNhY2Z6MVZrNWZFYXZHNlVzdU95Y1lGbHlQQTlJZGgyK0lOcW5jSVg4VEo2cDFJRWkKN3RCTHpPb1l0ZWd2Q1dsL0FrRkRzWHFsWkI5bU93WnNEQy9HZEpEcm5uQ0ZkR29hM1NwZytqbGdhOGdQTmxLbAo1dE9IU0lVZnZxcFhEcWYrdXV6SEc1Z3FjdUhnQU8wOUhuMloyNUc4eVE9PQotLS0tLUVORCBDRVJUSUZJQ0FURS0tLS0tCg=="} \ }'{ "Key": { "CreateTimestamp": "2025-03-20T18:52:01.023000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/swseahwtq2oj6zi5", "KeyAttributes": { "KeyAlgorithm": "ECC", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2025-03-25T18:52:01.023000+00:00" } } -

Importe un certificado de clave pública (Leaf) a la criptografía AWS de pagos

Si bien se puede importar un certificado ECC estándar, actualmente no hay funciones definidas en la criptografía de AWS pagos para este certificado además del almacenamiento. Esto se debe a que, cuando se utilizan funciones ECDH, el certificado hoja se transfiere en tiempo de ejecución.