Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Arquitectura de inteligencia sobre ciberamenazas en AWS

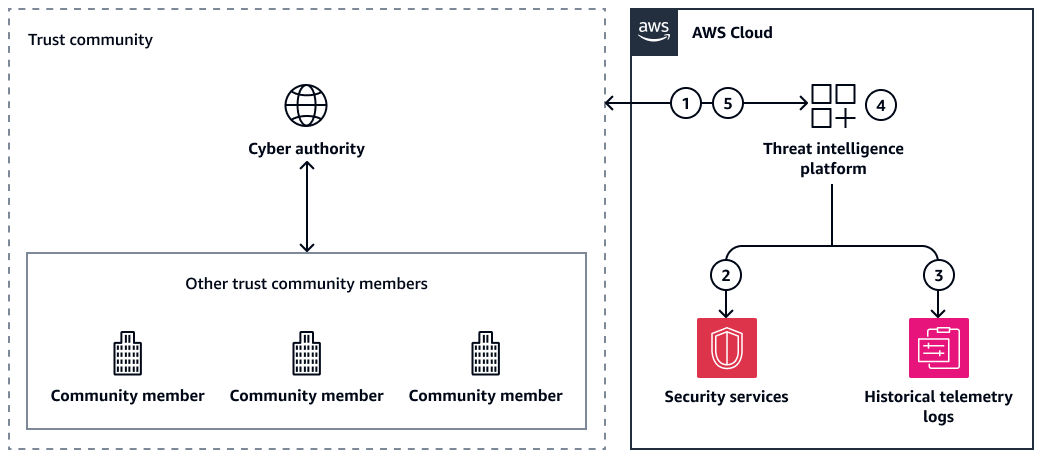

La siguiente figura muestra una arquitectura generalizada para utilizar una fuente de amenazas a fin de integrar la inteligencia sobre ciberamenazas (CTI) en su entorno. AWS La CTI se comparte entre la plataforma de inteligencia de amenazas de la entidad Nube de AWS, la autoridad cibernética seleccionada y otros miembros de la comunidad de confianza.

Muestra el siguiente flujo de trabajo:

-

La plataforma de inteligencia de amenazas recibe una CTI procesable de la autoridad cibernética o de otros miembros de la comunidad de confianza.

-

La plataforma de inteligencia de amenazas asigna a los servicios AWS de seguridad la tarea de detectar y prevenir eventos.

-

La plataforma de inteligencia sobre amenazas recibe información sobre amenazas de Servicios de AWS.

-

Si se produce un evento, la plataforma de inteligencia de amenazas selecciona una nueva CTI.

-

La plataforma de inteligencia de amenazas comparte el nuevo CTI con la autoridad cibernética. También puede compartir el CTI con otros miembros de la comunidad de confianza.

Hay muchas autoridades cibernéticas que ofrecen feeds de CTI. Algunos ejemplos incluyen el Centro Australiano de Ciberseguridad (ACSC)

Para empezar a compartir CTI, le recomendamos que haga lo siguiente:

-

Implementación de una plataforma de inteligencia de amenazas: implemente una plataforma que ingiera, agregue y organice los datos de inteligencia de amenazas de múltiples fuentes y en diferentes formatos.

-

Recopilación de información sobre ciberamenazas: integre su plataforma de inteligencia sobre amenazas con uno o más proveedores de fuentes de información sobre amenazas. Cuando reciba un feed de amenazas, utilice su plataforma de inteligencia de amenazas para procesar la nueva CTI e identificar la información útil que sea relevante para las operaciones de seguridad de su entorno. Automatice en la medida de lo posible, pero hay algunas situaciones que requieren una human-in-the-loop decisión.

-

Automatización de los controles de seguridad preventivos y de detección: Implemente la CTI en los servicios de seguridad de su arquitectura que proporcionan controles preventivos y de detección. Estos servicios se conocen comúnmente como sistemas de prevención de intrusiones (IPS). Sí AWS, utiliza el servicio APIs para configurar listas de bloqueo que deniegan el acceso desde las direcciones IP y los nombres de dominio proporcionados en las fuentes de amenazas.

-

Ganar visibilidad con mecanismos de observación: mientras las operaciones de seguridad se llevan a cabo en su entorno, usted recopila nuevas CTI. Por ejemplo, puede observar una amenaza incluida en el feed de amenazas o puede observar indicios de peligro asociados a una intrusión (como una vulnerabilidad de día cero). La centralización de la inteligencia de amenazas proporciona un mayor conocimiento de la situación en todo el entorno, de modo que puede revisar la CTI existente y la CTI recién descubierta en un solo sistema.

-

Comparta la CTI con su comunidad de confianza: para completar el ciclo de vida de la CTI compartida, genere su propia CTI y compártala de nuevo con su comunidad de confianza.

En el siguiente vídeo, titulado Cómo ampliar el intercambio de información sobre ciberamenazas con el Centro de Ciberseguridad de