Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Arquitectura

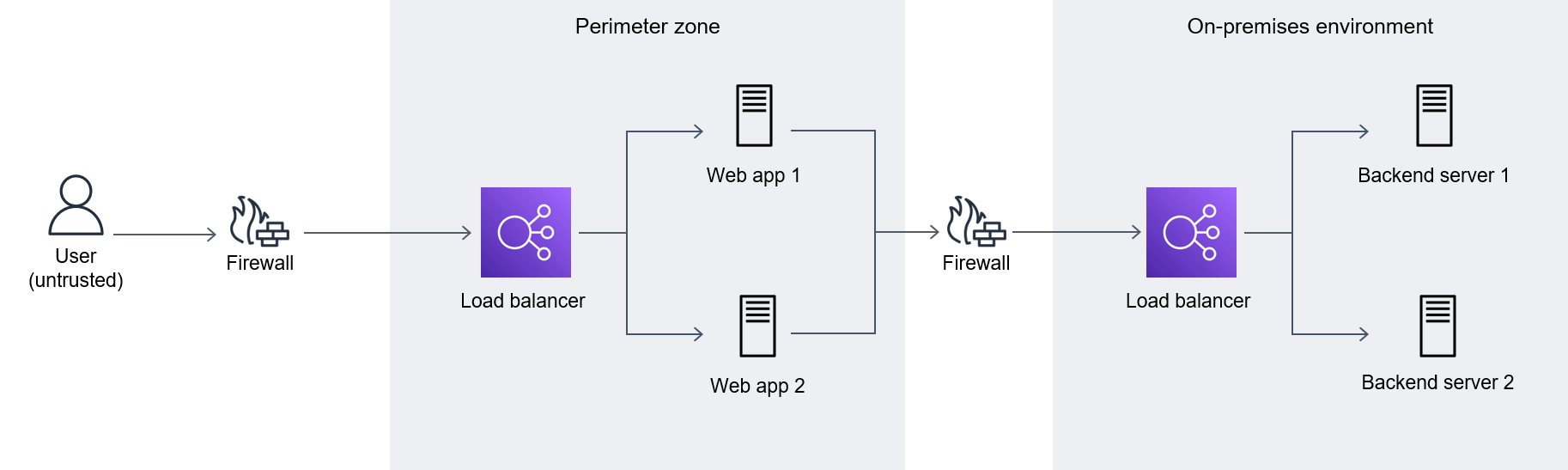

Arquitectura tradicional de zonas perimetrales

En muchas organizaciones, las aplicaciones con acceso a Internet están «aisladas» en una zona perimetral que está separada de un entorno local. Como se muestra en el siguiente diagrama, el tráfico de las aplicaciones se enruta a la zona perimetral a través de un firewall y las aplicaciones de la zona perimetral están separadas de otras aplicaciones y de la red por otro firewall.

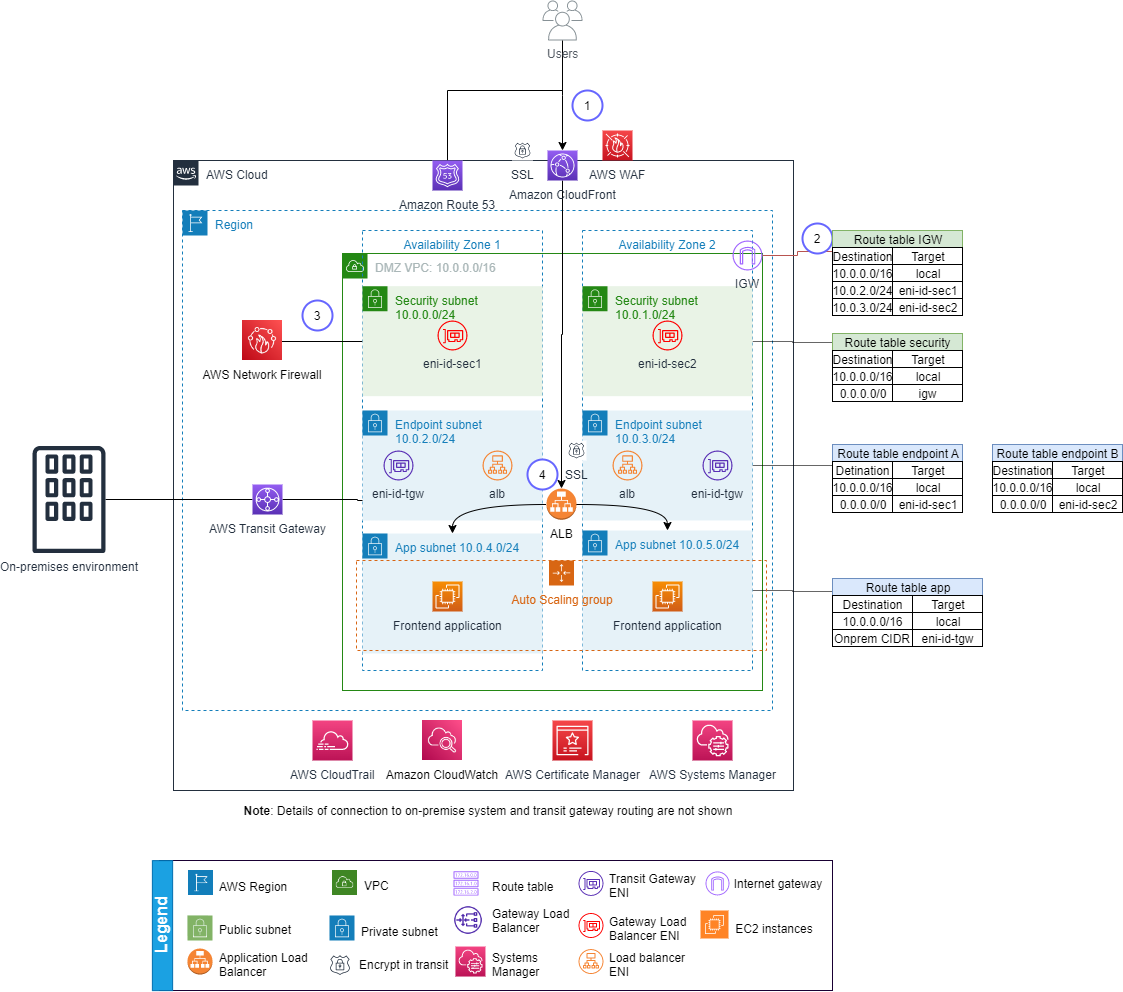

Arquitectura de zona perimetral basada en Network Firewall

En el siguiente diagrama, se muestra un ejemplo de arquitectura de red de una aplicación de zona perimetral en la Nube de AWS:

En el ejemplo de arquitectura de red anterior, la aplicación está protegida mediante los siguientes mecanismos:

-

Un firewall de aplicaciones web de Amazon CloudFront sirve como primera capa de protección contra los ataques al punto final de la aplicación.

-

En la subred pública, AWS Network Firewall inspecciona todo el tráfico que se dirige al punto final de la aplicación (a través del Application Load Balancer). Para asegurarse de que todo el tráfico pasa por los puntos de conexión de Network Firewall, debe actualizar la tabla de enrutamiento, como se muestra en el diagrama.

Se recomienda enrutar todo el tráfico de salida de la aplicación a AWS Transit Gateway través del firewall de la red. Esto ayuda a analizar todo el tráfico de la cuenta antes de enrutarlo a la red protegida.

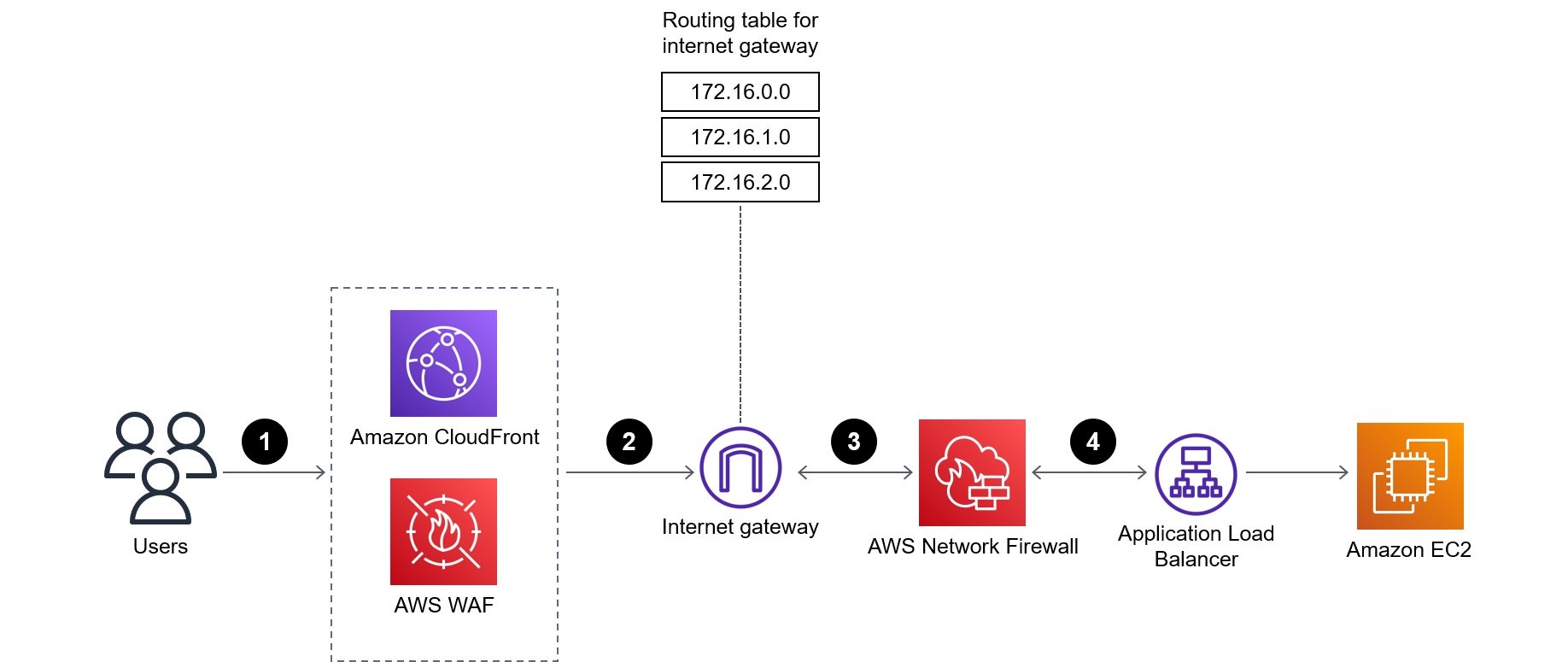

Flujo de datos del tráfico

El siguiente diagrama muestra el flujo de datos del tráfico a través de una arquitectura de zona perimetral basada en Network Firewall:

En el diagrama, se muestra el siguiente flujo de trabajo:

-

Los usuarios acceden a tu aplicación a través de Internet a través de Amazon CloudFront. Puede usar el DNS predeterminado CloudFront o el DNS compatible con Amazon Route 53.

-

La lógica de enrutamiento de la puerta de enlace de Internet reenvía todas las solicitudes entrantes destinadas al Application Load Balancer al Network Firewall a través de la interfaz de red del firewall a través de la configuración de la tabla de enrutamiento. Puede verlo en el diagrama IGW de la tabla de enrutamiento de la sección Arquitectura de zona perimetral basada en Network Firewall de esta guía.

-

El tráfico recibido se bloquea o se reenvía según las reglas de Network Firewall. También es posible crear reglas para enviar alertas. Network Firewall es completamente transparente al flujo de tráfico entrante o saliente y no traduce direcciones de red.

-

El tráfico entrante que pasa por el firewall llega al Equilibrador de carga de aplicación sin cambios. Cuando el Equilibrador de carga de aplicación vuelve a responder, reenvía las solicitudes (según la lógica de la tabla de enrutamiento) al firewall de la red. Puede verlo en el diagrama de Punto de conexión A de la tabla de enrutamiento y Punto de conexión B de la tabla de enrutamiento de la sección Arquitectura de zona perimetral basada en Network Firewall de esta guía.

Componentes de la red

Recomendamos incluir los siguientes componentes en la arquitectura de la zona perimetral que diseñe para la Nube de AWS:

-

Amazon CloudFront y AWS WAF... CloudFront trabaja con nosotros AWS WAF para proporcionar protección de denegación de servicio (DDoS) distribuida, firewalls de aplicaciones web, listas de IP permitidas (si es necesario) y entrega de contenido. CloudFront debe utilizar certificados SSL únicamente para aceptar conexiones HTTPS (cifrado en tránsito).

-

Puerta de enlace de Internet: utilice una puerta de enlace de Internet para conectar la VPC a Internet. Según las tablas de enrutamiento (consulte la tabla de enrutamiento IGW en el diagrama de la sección Arquitectura de zonas perimetrales basada en el firewall de red de esta guía), todo el tráfico entrante destinado a la subred del punto final (es decir, al balanceador de carga) se enruta primero a Network Firewall a través de su interfaz de red elástica. Esto se ilustra en los eni-id-secpuntos 1 y eni-id-sec2 del diagrama de la sección Arquitectura de zonas perimetrales basada en Network Firewall de esta guía.

-

Network Firewall: Network Firewall es un firewall de escalado automático que ofrece capacidades de firewall y monitoreo para el tráfico de entrada y salida. Puede conectar Network Firewall a la VPC a través del tipo de punto de conexión del equilibrador de carga de la puerta de enlace. Coloque los puntos de conexión en una red pública para permitir que el tráfico hacia y desde la puerta de enlace de Internet se enrute a Network Firewall. Esto está ilustrado en el diagrama Seguridad de la tabla de enrutamiento de la sección Arquitectura de zona perimetral basada en Network Firewall de esta guía.

-

Subred de punto de conexión y Equilibrador de carga de aplicación: utilice un Equilibrador de carga de aplicación con acceso a Internet para que la aplicación sea accesible a través de Internet. Debe tener una subred protegida que esté expuesta a Internet únicamente a través de Network Firewall. Este enrutamiento se define en las configuraciones de la tabla de enrutamiento. La tabla de enrutamiento solo permite una ruta con el origen 0.0.0.0/0, por lo que debe tener dos tablas de enrutamiento para cada combinación de interfaz de red de subred y firewall. Puede verlo en el diagrama Punto de conexión A de la tabla de enrutamiento y Punto de conexión B de la tabla de enrutamiento de la sección Arquitectura de zona perimetral basada en Network Firewall de esta guía. Para que el cifrado esté en tránsito, debe habilitar el equilibrador de carga con SSL.

-

Puerta de enlace de tránsito: una puerta de enlace de tránsito proporciona acceso a otras redes, como redes locales u otras. VPCs En la arquitectura de red que se presenta en esta guía, la puerta de enlace de tránsito se expone a través de una interfaz de red en la subred del punto final. Esta implementación garantiza que la pasarela de tránsito reciba el tráfico que se origina en la aplicación web (es decir, la subred privada).

-

Subred de aplicaciones: se trata de una subred privada en la que la aplicación se ejecuta en instancias de Amazon Elastic Compute Cloud EC2 (Amazon).

-

Puerta de enlace NAT: el ejemplo de arquitectura de esta guía no incluye una puerta de enlace NAT. Si la arquitectura de la red requiere una puerta de enlace NAT, recomendamos agregar una puerta de enlace NAT en cada subred. En ese caso, también recomendamos que la tabla de enrutamiento de la aplicación tenga el destino 0.0.0.0/0 asignado a la interfaz de red de la puerta de enlace NAT.

Migración de aplicaciones de zonas perimetrales

El proceso de detección es fundamental para el éxito de la migración. Cuando utilice herramientas de detección, por ejemplo, le recomendamos que se asegure de que las herramientas se puedan instalar tanto en la red perimetral como en la red interna. AWS Application Discovery Service También recomendamos comprobar que se puede capturar correctamente el flujo de datos. Se recomienda complementar la detección automática que realizan las herramientas con un proceso de detección manual. Por ejemplo, como parte del proceso de descubrimiento manual, puede entrevistar al equipo de la aplicación para comprender mejor los requisitos y consideraciones técnicos de la aplicación. El proceso manual también puede ayudar a identificar los casos periféricos que pueden afectar al diseño de la aplicación en la Nube de AWS.

Recomendamos identificar lo siguiente, como parte del proceso de detección:

-

Dependencias de red entre el cliente de la red que no es de confianza y la red perimetral

-

Dependencias entre la red perimetral y los componentes de la aplicación en una red segura

-

Cualquier conexión de terceros realizada directamente a través de la VPN a la red segura

-

Cualquier firewall de aplicaciones web existente

-

Todos los sistemas de detección y prevención de intrusiones existentes y sus respectivas reglas de detección (siempre que sea posible)