Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Escanea los repositorios de Git en busca de información confidencial y problemas de seguridad mediante git-secrets

Saurabh Singh, Amazon Web Services

Resumen

Este patrón describe cómo usar la herramienta git-secrets

git-secrets escanea las confirmaciones, los mensajes de confirmación y las fusiones para evitar que se añada información confidencial, como secretos, a sus repositorios de Git. Por ejemplo, si una confirmación, un mensaje de confirmación o cualquier confirmación de un historial de fusiones coincide con uno de sus patrones de expresión regular prohibidos y configurados, la confirmación se rechaza.

Requisitos previos y limitaciones

Requisitos previos

¿Un activo Cuenta de AWS

Un repositorio de Git que requiere un análisis de seguridad

Un cliente Git (versión 2.37.1 y posteriores) instalado

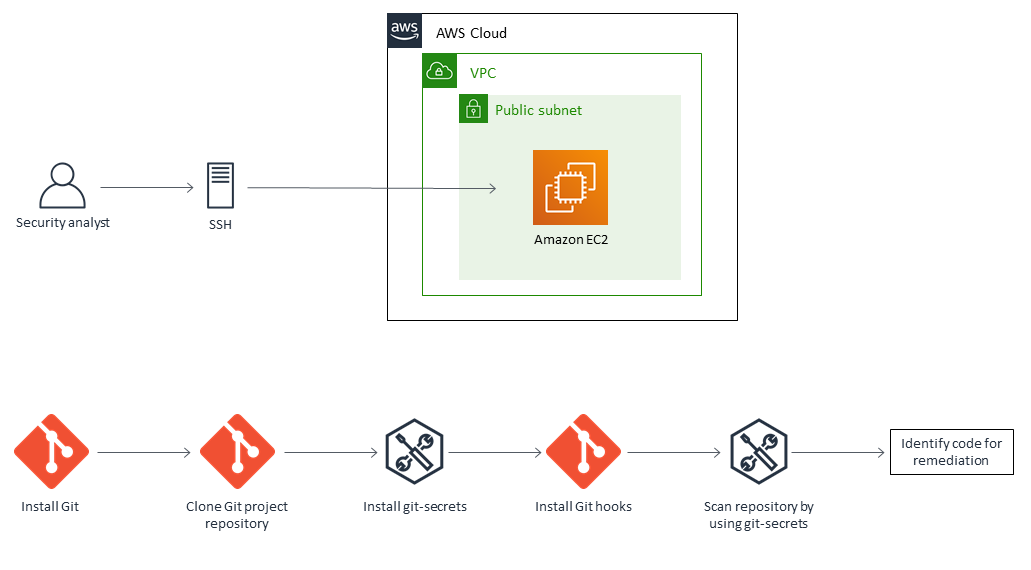

Arquitectura

Arquitectura de destino

Git

git-secrets

Tools (Herramientas)

git-secrets

es una herramienta que evita que se guarde información confidencial en los repositorios de Git. Git

es un sistema de control de versiones distribuido de código abierto.

Prácticas recomendadas

Escanee siempre un repositorio de Git incluyendo todas las revisiones:

git secrets --scan-history

Epics

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Conéctate a una EC2 instancia mediante SSH. | Conéctese a una instancia de Amazon Elastic Compute Cloud (Amazon EC2) mediante SSH y un archivo de key pair. Puede omitir este paso si escanea un repositorio en su equipo local. | AWS general |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Instale Git | Instale Git mediante el comando:

Si utiliza su máquina local, puede instalar un cliente Git para una versión específica del sistema operativo. Para obtener más información, consulte el sitio web de Git | AWS general |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Clone el repositorio de código fuente de Git. | Para clonar el repositorio de Git que quiera escanear, seleccione el comando Git clone (Clonar Git) en su directorio principal. | AWS general |

Clone git-secrets. | Clone el repositorio de Git

Coloque | AWS general |

Instale git-secrets. | Para Unix y sus variantes (Linux/macOS): Usted puede usar el destino

Para Windows: Ejecute el PowerShell

Para Homebrew (usuarios de macOS): Ejecuta:

| AWS general |

| Tarea | Descripción | Habilidades requeridas |

|---|---|---|

Vaya al repositorio de origen. | Cambie al directorio del repositorio de Git que desee escanear:

| AWS general |

Registre el conjunto de reglas de AWS (enlaces de Git). | Para configurar

| AWS general |

Escanee el repositorio. | Ejecute el siguiente comando para comenzar a escanear su repositorio:

| AWS general |

Revise el archivo de salida. | La herramienta genera un archivo de salida si encuentra una vulnerabilidad en su repositorio de Git. Por ejemplo:

| AWS general |