Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Solución 1: Crear puntos finales de VPC en una cuenta de red central para una sola región

Caso de uso

Sus aplicaciones están asignadas a diferentes unidades de negocio y desea migrarlas a diferentes cuentas de AWS destino de la misma manera con Región de AWS fines de facturación y aislamiento.

Retos

Para lograrlo a través de una red privada, tendría que crear varios puntos finales de interfaz de VPC en cada cuenta de destino. Esto aumenta los gastos administrativos y los costes de mantenimiento de los puntos finales. (Consulte los AWS PrivateLink precios

Solución

Cree puntos finales de VPC en una cuenta de AWS red central y utilice Transit Gateway para conectarse a las cuentas de las aplicaciones de destino.

Arquitectura

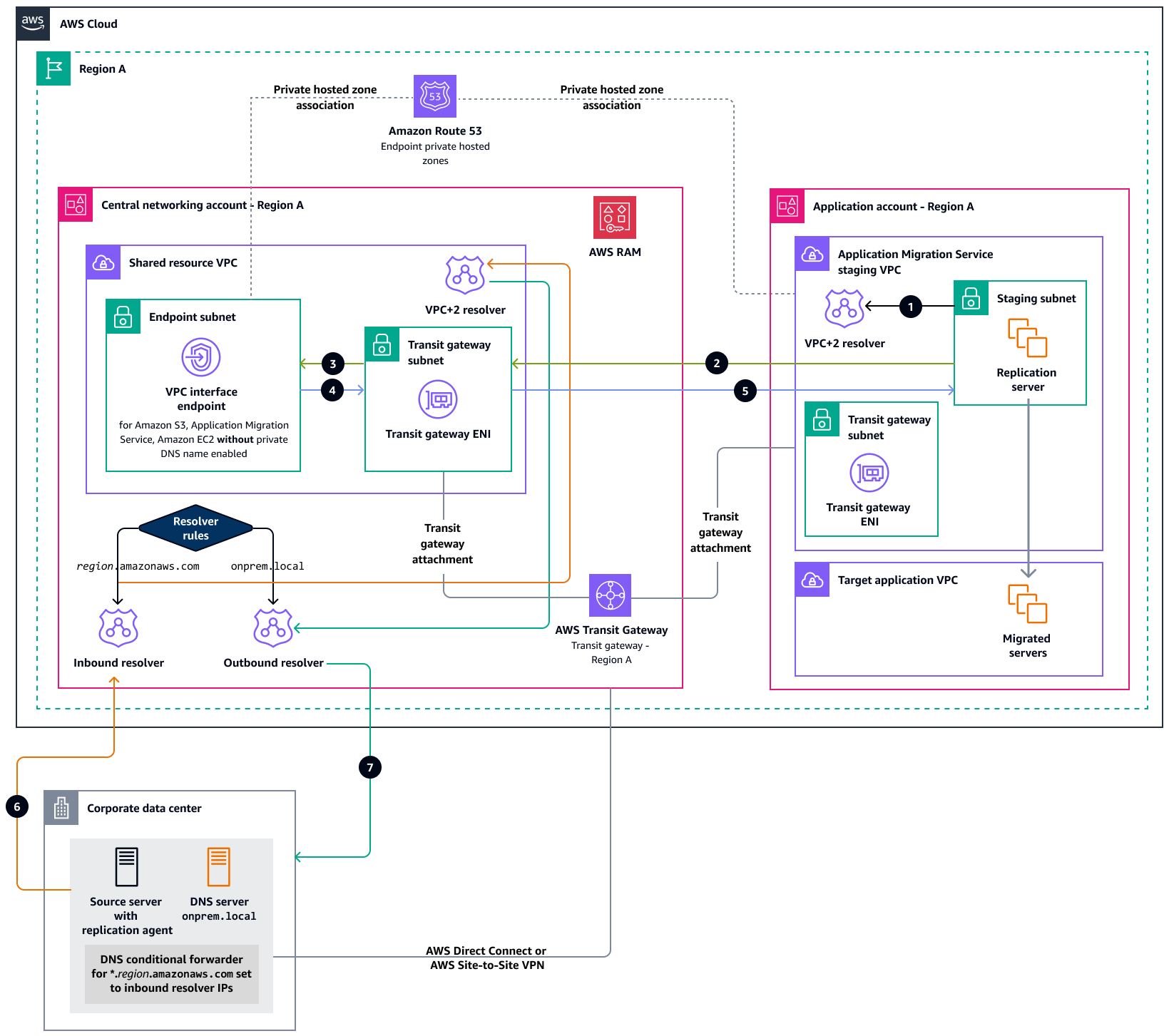

El siguiente diagrama ilustra la arquitectura de esta solución.

En el diagrama, los números representan el siguiente flujo de tráfico:

-

La instancia de Amazon Elastic Compute Cloud (Amazon EC2) o el servidor de replicación del Application Migration Service que necesite conectarse a Amazon Simple Storage Service (Amazon S3), Application Migration Service o EC2 Amazon a través de un punto final de interfaz ubicado en la cuenta de red central VPC primero debe resolver el nombre de dominio consultando el solucionador de VPC+2. La zona alojada privada del punto final está asociada al Servicio de migración de aplicaciones que organiza la VPC en la misma región para completar la resolución del dominio.

nota

Para cada zona alojada privada que asocie a una VPC, el solucionador crea una regla y la asocia a la VPC. Si asocias la zona alojada privada a varias VPCs, el solucionador asocia la regla a todas las. VPCs

-

Cuando la instancia conoce la IP privada a la que debe conectarse, envía el tráfico a la puerta de enlace de tránsito ENI. El tráfico se envía a la puerta de enlace de tránsito y se reenvía a la VPC de recursos compartidos, en función de la tabla de rutas de la puerta de enlace de tránsito.

-

La pasarela de tránsito ENI de la VPC de recursos compartidos reenvía el tráfico al punto final de la interfaz correspondiente.

-

El punto final de la VPC devuelve la respuesta a la puerta de enlace de tránsito ENI.

-

El tráfico se reenvía a la puerta de enlace de tránsito. Como se especifica en la tabla de rutas de la puerta de enlace de tránsito, el tráfico se envía a la VPC provisional del Servicio de Migración de Aplicaciones de radio. La pasarela de tránsito ENI envía la respuesta al destino, es decir, a la EC2 instancia o al servidor de replicación del Servicio de Migración de Aplicaciones.

-

Una aplicación cliente que se encuentra en el centro de datos corporativo resuelve un nombre de dominio en el formulario

<aws_service>.<aws_region>.amazonaws.com(por ejemplo,mgn.us-east-1.amazonaws.com). Envía la consulta a su solucionador de DNS preconfigurado. El solucionador de DNS del centro de datos corporativo tiene una regla de reenvío que dirige cualquier consulta de DNS paraamazonaws.comdominios al punto final de entrada de Route 53 Resolver. Transit Gateway reenvía la consulta a la VPC de recursos compartidos, que reenvía la consulta de DNS al punto final de entrada de Route 53 Resolver.El punto final de entrada del Route 53 Resolver utiliza el solucionador VPC+2. La zona alojada privada del punto final que está asociada a la VPC de recursos compartidos contiene los registros de DNS para

amazonaws.comque Route 53 Resolver pueda resolver la consulta. -

El punto final saliente de Route 53 Resolver devuelve la respuesta a la consulta de DNS a la aplicación cliente local.

Pasos para la implementación

Para configurar la arquitectura que se muestra en el diagrama anterior, siga estos pasos:

-

Conecte su centro de datos corporativo a la cuenta de red central a AWS través de AWS Direct Connect o AWS Site-to-Site VPN.

-

En la cuenta de red, utilice Transit Gateway para proporcionar conectividad entre VPCs. La puerta de enlace de tránsito se comparte Cuentas de AWS mediante el uso de la subred provisional de la cuenta de la aplicación de destino y AWS RAM, además, se conecta a ella a través de un adjunto de VPC.

nota

Cuentas de AWS No es necesario que Target forme parte de la misma organización. AWS Para obtener más información, consulte los recursos que se pueden compartir en la AWS RAM documentación.

-

Cree puntos de enlace de interfaz de VPC para Amazon EC2, Application Migration Service y Amazon S3 en la cuenta de red central sin habilitar un nombre de DNS privado.

nota

Al crear un punto final de VPC para un Servicio de AWS, puede habilitar el DNS privado. Cuando está habilitada, la configuración crea una zona alojada privada de Route 53 administrada para usted. Esta zona gestionada resuelve el nombre DNS de una VPC. Sin embargo, no funciona fuera de la VPC. Esta es la razón por la que se utilizan el uso compartido de zonas alojadas privadas y Route 53 Resolver para ayudar a obtener una resolución de nombres unificada para los puntos finales de VPC compartidos.

-

Cree una zona alojada privada para cada punto final (Application Migration Service, Amazon EC2, Amazon S3). Por ejemplo, para el servicio de migración de aplicaciones de la

us-east-1región:-

Cree una zona alojada privada con el nombre de dominio

mgn.us-east-1.amazonaws.com. -

Cree un registro de host de tipo A que dirija el nombre de dominio al punto final IPs.

-

-

Cree reglas de entrada y salida de Route 53 Resolver para facilitar la resolución de DNS híbridos y comparta las reglas con las que sean necesarias Cuenta de AWS en la misma región.