Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Infrastructure OU: cuenta de Shared Services

| Influya en el futuro de la arquitectura de referencia de AWS seguridad (AWS SRA) realizando una breve encuesta |

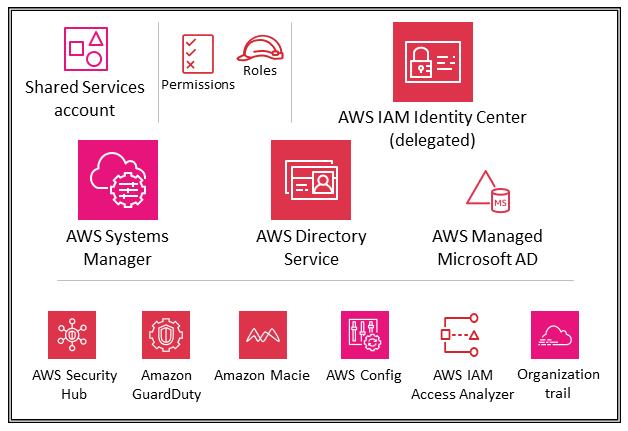

El siguiente diagrama ilustra los servicios de seguridad de AWS que están configurados en la cuenta de Shared Services.

La cuenta de servicios compartidos forma parte de la OU de infraestructura y su propósito es respaldar los servicios que utilizan varias aplicaciones y equipos para ofrecer sus resultados. Por ejemplo, los servicios de directorio (Active Directory), los servicios de mensajería y los servicios de metadatos pertenecen a esta categoría. La SRA de AWS destaca los servicios compartidos que respaldan los controles de seguridad. Si bien las cuentas de red también forman parte de la OU de infraestructura, se eliminan de la cuenta de servicios compartidos para facilitar la separación de funciones. Los equipos que administrarán estos servicios no necesitan permisos ni acceso a las cuentas de la red.

AWS Systems Manager

AWS Systems Manager

Systems Manager le ayuda a mantener la seguridad y el cumplimiento mediante el análisis de las instancias gestionadas y la notificación (o la adopción de medidas correctivas) sobre cualquier infracción de las políticas que detecte. Al combinar Systems Manager con la implementación adecuada en las cuentas de AWS de los miembros individuales (por ejemplo, la cuenta de la aplicación), puede coordinar la recopilación de datos del inventario de las instancias y centralizar la automatización, como la aplicación de parches y las actualizaciones de seguridad.

AWS Managed Microsoft AD

AWS Directory Service

AWS Managed Microsoft AD le ayuda a extender su Active Directory actual a AWS y a usar sus credenciales de usuario locales existentes para acceder a los recursos de la nube. También puede administrar sus usuarios, grupos, aplicaciones y sistemas locales sin la complejidad de ejecutar y mantener un Active Directory local de alta disponibilidad. Puede unir sus ordenadores, portátiles e impresoras actuales a un dominio de Microsoft AD gestionado por AWS.

AWS Managed Microsoft AD se basa en Microsoft Active Directory y no requiere que sincronice o replique los datos de su Active Directory existente en la nube. Puede utilizar herramientas y funciones de administración de Active Directory que ya conoce, como los objetos de política de grupo (GPOs), las confianzas de dominio, las políticas de contraseñas detalladas, las cuentas de servicios gestionados grupales (gMSAs), las extensiones de esquema y el inicio de sesión único basado en Kerberos. También puede delegar tareas administrativas y autorizar el acceso mediante grupos de seguridad de Active Directory.

La replicación multirregional le permite implementar y utilizar un único directorio de Microsoft AD gestionado por AWS en varias regiones de AWS. Esto hace que sea más fácil y rentable implementar y administrar sus cargas de trabajo de Microsoft Windows y Linux en todo el mundo. Cuando utiliza la capacidad de replicación multirregional automatizada, obtiene una mayor resiliencia, mientras que sus aplicaciones utilizan un directorio local para lograr un rendimiento óptimo.

AWS Managed Microsoft AD admite el Protocolo ligero de acceso a directorios (LDAP) sobre SSL/TLS, también conocido como LDAPS, tanto en funciones de cliente como de servidor. Cuando actúa como servidor, AWS Managed Microsoft AD admite LDAPS a través de los puertos 636 (SSL) y 389 (TLS). Para habilitar las comunicaciones LDAPS del lado del servidor, instale un certificado en sus controladores de dominio de Microsoft AD gestionado por AWS procedente de una autoridad de certificación (CA) de Active Directory Certificate Services (AD CS) basada en AWS. Cuando actúa como cliente, AWS Managed Microsoft AD admite LDAPS a través de los puertos 636 (SSL). Para habilitar las comunicaciones de LDAPS del lado del cliente, registre los certificados de CA de los emisores de certificados de sus servidores en AWS y, a continuación, habilite LDAPS en su directorio.

En la SRA de AWS, AWS Directory Service se utiliza en la cuenta de Shared Services para proporcionar servicios de dominio para las cargas de trabajo compatibles con Microsoft en varias cuentas de miembros de AWS.

Consideración del diseño

-

Puede conceder a sus usuarios de Active Directory locales acceso para iniciar sesión en la consola de administración de AWS y en la interfaz de línea de comandos de AWS (AWS CLI) con sus credenciales de Active Directory existentes mediante el IAM Identity Center y seleccionando AWS Managed Microsoft AD como fuente de identidad. Esto permite a sus usuarios asumir una de las funciones que se les han asignado al iniciar sesión y acceder a los recursos y tomar medidas al respecto de acuerdo con los permisos definidos para la función. Una opción alternativa es utilizar AWS Managed Microsoft AD para que los usuarios puedan asumir una función de AWS Identity and Access Management

(IAM).

IAM Identity Center

La SRA de AWS utiliza la función de administrador delegado compatible con el Centro de identidad de IAM para delegar la mayor parte de la administración del Centro de identidades de IAM a la cuenta de servicios compartidos. Esto ayuda a restringir el número de usuarios que necesitan acceder a la cuenta de administración de la organización. El Centro de Identidad de IAM aún debe estar habilitado en la cuenta de administración de la organización para realizar determinadas tareas, incluida la administración de los conjuntos de permisos que se aprovisionan en la cuenta de administración de la organización.

El motivo principal para utilizar la cuenta de Shared Services como administrador delegado del Centro de Identidad de IAM es la ubicación de Active Directory. Si piensa utilizar Active Directory como fuente de identidad del IAM Identity Center, tendrá que localizar el directorio en la cuenta de miembro que haya designado como cuenta de administrador delegado del IAM Identity Center. En la SRA de AWS, la cuenta de Shared Services aloja AWS Managed Microsoft AD, de modo que esa cuenta pasa a ser la administradora delegada del IAM Identity Center.

El IAM Identity Center admite el registro de una cuenta de un solo miembro como administrador delegado al mismo tiempo. Puede registrar una cuenta de miembro solo si inicia sesión con las credenciales de la cuenta de administración. Para habilitar la delegación, debe tener en cuenta los requisitos previos que figuran en la documentación del Centro de Identidad de IAM. La cuenta de administrador delegado puede realizar la mayoría de las tareas de administración del IAM Identity Center, pero con algunas restricciones, que se indican en la documentación del IAM Identity Center. El acceso a la cuenta de administrador delegado del IAM Identity Center debe estar estrictamente controlado.

Consideraciones sobre el diseño

-

Si decide cambiar la fuente de identidad del Centro de Identidad de IAM de cualquier otra fuente a Active Directory, o cambiarla de Active Directory a cualquier otra fuente, el directorio debe residir (ser propiedad de) la cuenta del miembro administrador delegado del IAM Identity Center, si existe; de lo contrario, debe estar en la cuenta de administración.

-

Puede alojar su AWS Managed Microsoft AD en una VPC dedicada en una cuenta diferente y, a continuación, utilizar AWS Resource Access Manager (AWS RAM) para compartir subredes de esta otra cuenta con la cuenta de administrador delegado. De esta forma, la instancia de AD de Microsoft gestionada por AWS se controla en la cuenta de administrador delegado, pero desde el punto de vista de la red actúa como si estuviera desplegada en la VPC de otra cuenta. Esto resulta útil cuando tiene varias instancias de Microsoft AD gestionadas por AWS y desea implementarlas localmente en el lugar donde se ejecuta su carga de trabajo, pero administrarlas de forma centralizada a través de una sola cuenta.

-

Si tiene un equipo de identidades dedicado que realiza actividades habituales de administración de identidades y accesos o si tiene requisitos de seguridad estrictos para separar las funciones de administración de identidades de otras funciones de servicios compartidos, puede alojar una cuenta de AWS dedicada a la administración de identidades. En este escenario, designa esta cuenta como su administrador delegado para el Centro de Identidad de IAM y también aloja su directorio AWS Managed Microsoft AD. Puede lograr el mismo nivel de aislamiento lógico entre sus cargas de trabajo de administración de identidades y otras cargas de trabajo de servicios compartidos mediante el uso de permisos de IAM detallados en una sola cuenta de servicio compartido.

-

En la actualidad, el IAM Identity Center no ofrece soporte multirregional. (Para habilitar el Centro de Identidad de IAM en una región diferente, primero debe eliminar la configuración actual del Centro de Identidad de IAM). Además, no admite el uso de diferentes fuentes de identidad para diferentes conjuntos de cuentas ni permite delegar la administración de permisos en diferentes partes de la organización (es decir, varios administradores delegados) o en diferentes grupos de administradores. Si necesita alguna de estas funciones, puede usar la federación de IAM para administrar sus identidades de usuario dentro de un proveedor de identidades (IdP) externo a AWS y conceder permiso a estas identidades de usuarios externos para usar los recursos de AWS en su cuenta. Soportes de IAM IdPs que son compatibles con OpenID Connect (

OIDC) o SAML 2.0. Como práctica recomendada, utilice la federación de SAML 2.0 con proveedores de identidad de terceros, como Active Directory Federation Service (AD FS), Okta, Azure Active Directory (Azure AD) o Ping Identity, para proporcionar la capacidad de inicio de sesión único para que los usuarios puedan iniciar sesión en la consola de administración de AWS o realizar llamadas a las operaciones de la API de AWS. Para obtener más información sobre la federación de IAM y los proveedores de identidad, consulte Acerca de la federación basada en SAML 2.0 en la documentación de IAM y en los talleres de AWS Identity Federation.