Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

AWS Managed Microsoft AD

AWS Directory Service para Microsoft Active Directory (AWS Managed Microsoft AD) es un servicio gestionado de AWS que proporciona una solución de Active Directory administrada basada en los servicios de dominio de Active Directory (AD DS) de Microsoft Windows Server. Los controladores de dominio se ejecutan en distintas zonas de disponibilidad en una región de su elección. La supervisión y recuperación del host, la replicación de datos, las instantáneas y las actualizaciones de software se configuran y administran automáticamente. Puede configurar una relación de confianza entre AWS Managed Microsoft AD en la nube de AWS y su Microsoft Active Directory local existente. Esto permite a los usuarios y grupos acceder a los recursos de cualquiera de los dominios mediante el IAM Identity Center.

Para restringir estrictamente el acceso, puede crear una cuenta de AWS o una unidad organizativa (OU) de AWS independiente dentro de su organización para servicios de identidad como Active Directory, incluido AWS Managed Microsoft AD, y permitir que solo un grupo muy limitado de administradores acceda a esta cuenta. Por lo general, le recomendamos que trate Active Directory en AWS de la misma manera que Active Directory local. Asegúrese de limitar el acceso administrativo a la cuenta de AWS, de forma similar a como limitaría el acceso a un centro de datos físico. El propietario de la cuenta de AWS que contiene Active Directory puede ser propietario de Active Directory. Para obtener más información, consulte Consideraciones de diseño para AWS Managed Microsoft AD en el documento técnico sobre los servicios de dominio de Active Directory en AWS.

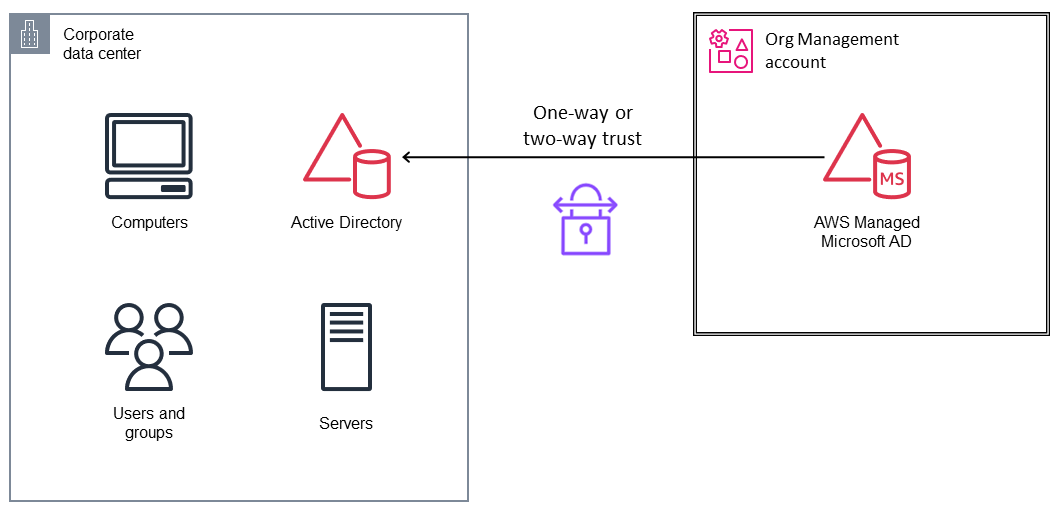

Si utiliza AWS Managed Microsoft AD Sharing mediante AWS Organizations, debe implementar AWS Managed Microsoft AD en la cuenta de administración de la organización, como se muestra en el siguiente diagrama.

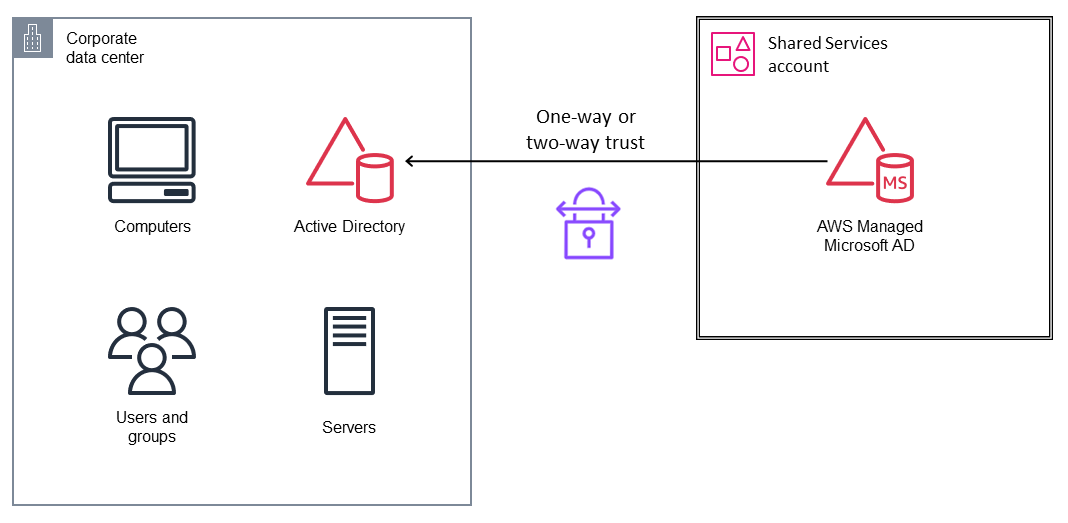

Si utiliza el método de apretón de manos, en el que las cuentas de los consumidores aceptan la solicitud de compartir el directorio, puede implementar AWS Managed Microsoft AD en cualquier cuenta de AWS Organizations o ajena a ella. En la SRA de AWS, AWS Managed Microsoft AD se implementa en la cuenta de Shared Services, como se muestra en el siguiente diagrama. Este método de uso compartido de AWS Organizations facilita el uso compartido del directorio dentro de su organización, ya que puede buscar y validar las cuentas de los consumidores de Active Directory.

Todos los servicios de AWS siguen un modelo de responsabilidad compartida

Responsabilidad de AWS:

-

Disponibilidad del directorio

-

Mejoras en los servicios y la aplicación de parches en los directorios

-

Seguridad de la infraestructura de directorios

-

Postura de seguridad del controlador de dominio mediante objetos de política de grupo (GPOs) y otros métodos

-

Mejorar la postura de seguridad cuando sea necesario; por ejemplo, en el caso de la depreciación de la versión 1 del bloque de mensajes del servidor (SMB)

-

Administración y creación de objetos fuera de la unidad organizativa del cliente

Responsabilidad del cliente:

-

Establecer políticas de contraseñas detalladas para los usuarios

-

Seguridad de los objetos dentro de la unidad organizativa del cliente

-

Inicialización de una operación de restauración de directorios

-

Creación de confianza y seguridad en Active Directory

-

Implementación del Protocolo ligero de acceso a directorios (LDAP) sobre SSL en el lado del servidor y del lado del cliente

-

Implementación de la autenticación multifactorial (MFA)

-

Deshabilitar los cifrados y protocolos de red heredados

En función de estas responsabilidades, usted tiene cierta influencia en la seguridad de su directorio. Dado que AWS proporciona servicios gestionados, no ofrece a los clientes el control total. En este modelo, los controles de seguridad que administra tienen un alcance menor que en un Active Directory autogestionado.

Consideraciones sobre el diseño

-

Utilice políticas de contraseñas detalladas para establecer políticas de contraseñas avanzadas. La política de contraseñas predeterminada de AWS Managed Microsoft AD es compatible con esta práctica, pero es relativamente débil debido a que la longitud de la contraseña es corta. Le recomendamos que utilice contraseñas que contengan 15 caracteres o más para que Active Directory no almacene los hashes de LAN Manager (LM) para su cuenta. Para obtener más información, consulte la documentación de Microsoft

. -

Deshabilite cualquier cifrado de red y protocolo no utilizado en AWS Managed Microsoft AD. Para obtener más información, consulte Configurar los ajustes de seguridad de los directorios en la documentación de AWS Directory Service.

-

Para mejorar aún más la seguridad de su AD administrado por AWS, puede restringir los puertos de red y las fuentes del grupo de seguridad de AWS adjunto a su AD administrado por AWS de Microsoft. Para obtener más información, consulte Mejore la configuración de seguridad de red de AWS Managed Microsoft AD en la documentación de AWS Directory Service.

-

Habilite el reenvío de registros para su AWS Managed Microsoft AD. Esto permite a AWS Managed Microsoft AD reenviar los registros de eventos de seguridad de Windows sin procesar de sus controladores de dominio de AWS Managed Microsoft AD a un grupo de CloudWatch registros de Amazon de su cuenta.

-

Cree un objeto de política de grupo (GPO) que deniegue a los administradores de dominios y empresas los derechos de acceso remoto o de red a las cuentas informáticas unidas a un dominio. Para obtener más información, consulte la documentación de Microsoft para conocer la configuración de la política de seguridad Denegar el inicio de sesión localmente

y Denegar el inicio de sesión a través de los Servicios de Escritorio remoto . -

Implemente una infraestructura de clave pública (PKI) para emitir certificados a sus controladores de dominio a fin de cifrar el tráfico LDAP. Para obtener más información, consulte la entrada del blog de AWS Cómo habilitar el LDAPS del lado del servidor para su directorio de Microsoft AD administrado por AWS

. -

Para establecer relaciones de confianza de Active Directory con AWS Managed Microsoft AD, cree una confianza forestal. Este tipo de confianza permite una compatibilidad máxima con Kerberos. Se recomienda utilizar una confianza unidireccional siempre que sea posible, aunque algunos casos de uso requieren una confianza bidireccional. Otra opción para la seguridad de la confianza es habilitar la autenticación selectiva en la confianza. Al habilitar la autenticación selectiva, debe establecer el permiso de autenticación permitido en cada objeto informático al que acceda el usuario de confianza, además de cualquier otro permiso necesario para acceder al objeto informático. Para obtener más información, consulte la entrada del blog de AWS Todo lo que quería saber sobre las confianzas con AWS Managed Microsoft AD

-

Cada implementación de AWS Managed Microsoft AD tiene una cuenta de Active Directory que se aprovisiona para administrar el directorio. Esta cuenta se denomina Admin. Tras implementar el directorio, le recomendamos que cree cuentas de usuario individuales de Active Directory para cada persona superior que necesite acceder al directorio. Después de crear estas cuentas, le recomendamos que configure las credenciales de la cuenta del administrador con una contraseña aleatoria y que la almacene para evitar que se rompa el cristal. No utilices cuentas compartidas o genéricas, como la cuenta de administrador, para la administración estándar. De lo contrario, será difícil auditar el directorio.