Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Federación de IAM

nota

Si ya dispone de un directorio de usuarios central para gestionar los usuarios y los grupos, le recomendamos que utilice el IAM Identity Center como su principal servicio de acceso a los empleados. Si alguna de las consideraciones de diseño que se analizan más adelante en esta sección le impide utilizar el Centro de identidades de IAM, utilice la federación de IAM en lugar de crear usuarios de IAM independientes en AWS.

La federación de IAM establece un sistema de confianza entre dos partes con el fin de autenticar a los usuarios y compartir la información necesaria para autorizar su acceso a los recursos. Este sistema requiere un proveedor de identidad (IdP) que esté conectado al directorio de usuarios y un proveedor de servicios (SP) que se administre en IAM. El IdP es responsable de autenticar a los usuarios y proporcionar los datos de contexto de autorización pertinentes a IAM, y IAM controla el acceso a los recursos en las cuentas y los entornos de AWS.

La federación de IAM admite estándares de uso común, como SAML 2.0 y OpenID Connect (OIDC). La federación basada en SAML es compatible con muchos usuarios IdPs y permite el acceso federado de inicio de sesión único para que los usuarios inicien sesión en la consola de administración de AWS o llamen a una API de AWS sin tener que crear usuarios de IAM. Puede crear identidades de usuario en AWS mediante IAM o conectarse a su IdP existente (por ejemplo, Microsoft Active Directory, Okta, Ping Identity o Microsoft Entra ID). Como alternativa, puede utilizar un proveedor de identidades OIDC de IAM cuando desee establecer una relación de confianza entre un IdP compatible con OIDC y su cuenta de AWS.

Existen dos patrones de diseño para la federación de IAM: la federación de varias cuentas o la federación de una sola cuenta.

Federación de IAM con varias cuentas

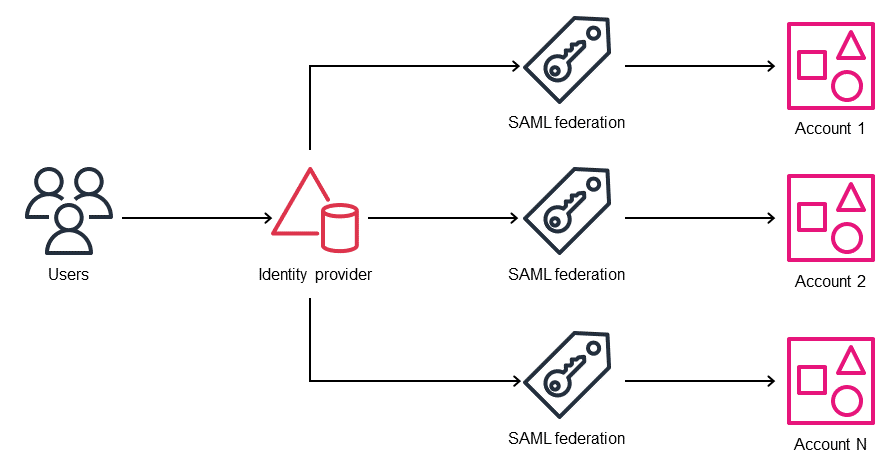

En este patrón de IAM de varias cuentas, se establece una relación de confianza SAML independiente entre el IdP y todas las cuentas de AWS que deben integrarse. Los permisos se asignan y aprovisionan en función de cada cuenta individual. Este patrón de diseño proporciona un enfoque distribuido para administrar funciones y políticas, y le brinda la flexibilidad de habilitar un IDP SAML u OIDC independiente para cada cuenta y usar atributos de usuario federados para el control de acceso.

La federación de IAM multicuenta ofrece las siguientes ventajas:

-

Proporciona acceso centralizado a todas sus cuentas de AWS y le permite gestionar los permisos de forma distribuida para cada cuenta de AWS.

-

Logra la escalabilidad en una configuración de varias cuentas.

-

Cumple con los requisitos de conformidad.

-

Le permite administrar las identidades desde una ubicación central.

El diseño es especialmente útil si desea administrar los permisos de forma distribuida, separados por cuentas de AWS. También ayuda en situaciones en las que no tiene permisos de IAM repetibles entre los usuarios de Active Directory en sus cuentas de AWS. Por ejemplo, es compatible con los administradores de red que pueden proporcionar acceso a los recursos con ligeras variaciones según las cuentas.

Los proveedores de SAML deben crearse por separado en cada cuenta, por lo que cada cuenta de AWS requiere procesos para gestionar la creación, actualización y eliminación de las funciones de IAM y sus permisos. Esto significa que puede definir permisos de rol de IAM precisos y distintos para las cuentas de AWS con diferentes niveles de confidencialidad para la misma función de trabajo.

El siguiente diagrama ilustra el patrón de federación de IAM de varias cuentas.

Federación de IAM de cuenta única (modelo) hub-and-spoke

nota

Utilice este patrón de diseño para los escenarios específicos que se describen en esta sección. En la mayoría de los casos, el enfoque recomendado es la federación basada en el IAM Identity Center o la federación de IAM multicuenta. Si tiene alguna pregunta, póngase en contacto con AWS Support

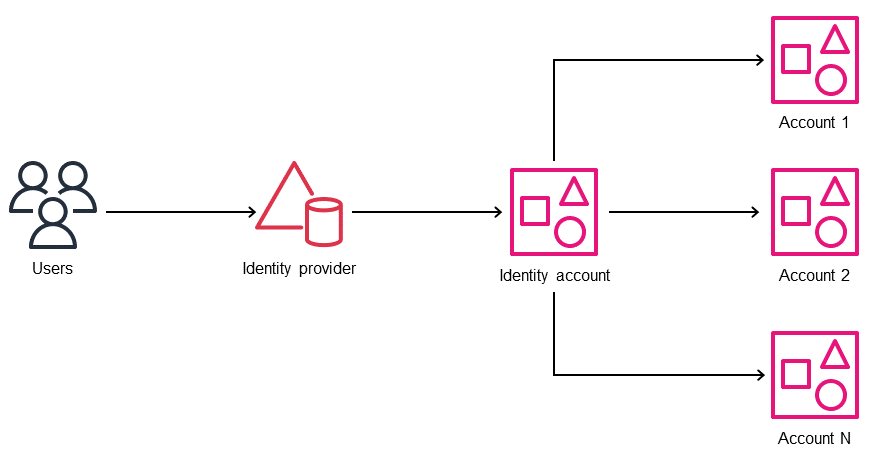

En el patrón de federación de una sola cuenta, la relación de confianza SAML se establece entre el IdP y una sola cuenta de AWS (la cuenta de identidad). Los permisos se asignan y aprovisionan a través de la cuenta de identidad centralizada. Este patrón de diseño proporciona simplicidad y eficiencia. El proveedor de identidad proporciona afirmaciones de SAML que se asignan a funciones (y permisos) de IAM específicos de la cuenta de identidad. Los usuarios federados pueden entonces asumir que acceden cross-account-roles a otras cuentas de AWS desde la cuenta de identidad.

El siguiente diagrama ilustra el patrón de federación de IAM de una sola cuenta.

Casos de uso

-

Empresas que tienen una sola cuenta de AWS, pero que a veces necesitan crear cuentas de AWS de corta duración para pruebas o entornos aislados de pruebas.

-

Instituciones educativas que mantienen sus servicios de producción en una cuenta principal, pero proporcionan cuentas temporales para estudiantes basadas en proyectos.

nota

Estos casos de uso requieren una gobernanza sólida y procesos de reciclaje con plazos determinados para garantizar que los datos de producción no pasen a las cuentas federadas y eliminar los posibles riesgos de seguridad. El proceso de auditoría también es difícil en estos escenarios.

Consideraciones de diseño para elegir entre la federación de IAM y el IAM Identity Center

-

El Centro de Identidad de IAM solo admite la conexión de cuentas a un directorio a la vez. Si utiliza varios directorios o desea gestionar los permisos en función de los atributos de los usuarios, considere la posibilidad de utilizar la federación de IAM como alternativa de diseño. Debe tener un IdP que admita el protocolo SAML 2.0, como Microsoft Active Directory Federation Service (AD FS), Okta o Microsoft Entra ID. Puede establecer una confianza bidireccional intercambiando metadatos de IdP y SP, y configurando las aserciones de SAML para asignar las funciones de IAM a los grupos y usuarios del directorio corporativo.

-

Si utiliza un proveedor de identidades OIDC de IAM para establecer la confianza entre un IdP compatible con OIDC y su cuenta de AWS, considere la posibilidad de utilizar la federación de IAM. Cuando utiliza la consola de IAM para crear un proveedor de identidades OIDC, la consola intenta obtener la huella digital por usted. Le recomendamos que obtenga también manualmente la huella digital del IdP OIDC y que verifique que la consola obtiene la huella digital correcta. Para obtener más información, consulte Crear un proveedor de identidad OIDC en IAM en la documentación de IAM.

-

Utilice la federación de IAM si los usuarios de su directorio corporativo no tienen permisos repetibles para una función laboral. Por ejemplo, es posible que distintos administradores de redes o bases de datos necesiten permisos de rol de IAM personalizados en las cuentas de AWS. Para lograrlo, en el Centro de Identidad de IAM, puede crear políticas independientes administradas por el cliente y hacer referencia a ellas en sus conjuntos de permisos. Para obtener más información, consulte la entrada del blog de AWS Cómo usar las políticas administradas por el cliente en AWS IAM Identity Center para ver casos de uso avanzados

. -

Si utiliza un modelo de permisos distribuidos, en el que cada cuenta administra sus propios permisos, o un modelo de permisos centralizado a través de AWS CloudFormation StackSets, considere la posibilidad de utilizar la federación de IAM. Si utiliza un modelo híbrido que incluye permisos centralizados y distribuidos, considere la posibilidad de utilizar el IAM Identity Center. Para obtener más información, consulte Proveedores de identidad y federación en la documentación de IAM.

-

Los servicios y características, como Amazon Q Developer Professional y la versión 2 de la CLI de AWS, son compatibles con AWS Identity Center. Sin embargo, algunas de esas capacidades no son compatibles con la federación de IAM.

-

Actualmente, IAM Access Analyzer no admite el análisis de las acciones de los usuarios del IAM Identity Center.