Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Diseñe una jerarquía de CA

Con Autoridad de certificación privada de AWSél, puede crear una jerarquía de autoridades de certificación de hasta cinco niveles. La entidad de certificación raíz, en la parte superior de un árbol de jerarquía, puede tener cualquier número de ramas. La CA raíz puede tener hasta cuatro niveles de subordinados CAs en cada rama. También puede crear varias jerarquías, cada una con su propia raíz.

Una jerarquía de entidades de certificación bien diseñada ofrece los siguientes beneficios:

-

Controles de seguridad detallados adecuados para cada entidad de certificación

-

División de tareas administrativas para mejorar el equilibrio de carga y la seguridad

-

Se utiliza CAs con un fideicomiso revocable y limitado para las operaciones diarias

-

Períodos de validez y límites de ruta de certificado

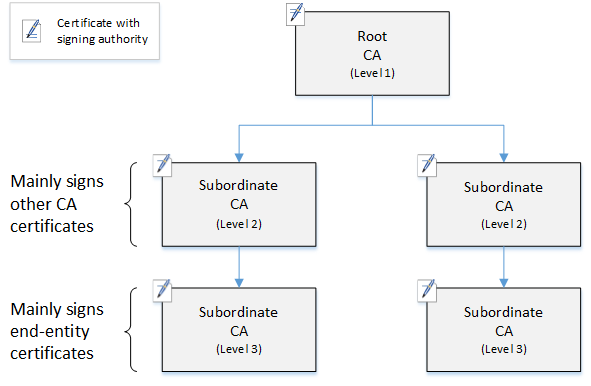

El siguiente diagrama ilustra una jerarquía de entidad de certificación simple de tres niveles.

Cada CA del árbol está respaldada por un certificado X.509 v3 con autoridad de firma (simbolizada por el icono). pen-and-paper Esto significa que, por lo tanto CAs, pueden firmar otros certificados que estén subordinados a ellos. Cuando una entidad de certificación firma un certificado de entidad de certificación de nivel inferior, confiere una autoridad limitada y revocable al certificado firmado. La entidad de certificación raíz del nivel 1 firma certificados de entidad de certificación subordinados de alto nivel en el nivel 2. Estos CAs, a su vez, firman los certificados del nivel 3 que utilizan los administradores de la PKI (infraestructura de clave pública) que administran los certificados de la entidad final. CAs

La seguridad en una jerarquía de entidades de certificación debe configurarse para que sea más fuerte en la parte superior del árbol. Esta disposición protege el certificado de entidad de certificación raíz y su clave privada. La entidad emisora de certificados raíz garantiza la confianza de todos los certificados subordinados CAs y de la entidad final situados debajo de ella. Aunque se pueden producir daños localizados al poner en riesgo un certificado de entidad final, la puesta en riesgo de la raíz destruye la confianza en toda la PKI. La raíz y la subordinada de alto nivel CAs se utilizan con poca frecuencia (normalmente para firmar otros certificados de CA). Por consiguiente, se controlan y auditan rigurosamente para garantizar un menor riesgo de peligro. En los niveles inferiores de la jerarquía, la seguridad es menos restrictiva. Este enfoque permite las tareas administrativas rutinarias de emitir y revocar certificados de entidad final para usuarios, alojamientos de equipos y servicios de software.

nota

El uso de una entidad de certificación raíz para firmar un certificado subordinado es un evento poco habitual que se produce en solo algunas circunstancias:

-

Cuando se crea la PKI

-

Cuando se debe reemplazar una entidad de certificación de alto nivel

-

Cuando se debe configurar un respondedor de lista de revocación de certificados (CRL) o del protocolo de estado de certificados en línea (OCSP)

La raíz y otros protocolos de control de acceso de alto nivel CAs requieren procesos operativos y protocolos de control de acceso muy seguros.

Temas

Valide los certificados de la entidad final

La confianza en los certificados de la entidad final proviene de una ruta de certificación que va desde la entidad emisora subordinada CAs hasta una entidad emisora raíz. Cuando un navegador web u otro cliente se presenta con un certificado de entidad final, intenta crear una cadena de confianza. Por ejemplo, podría comprobar que el nombre distintivo del emisor del certificado y el nombre distintivo del sujeto coinciden con los campos correspondientes del certificado de entidad de certificación emisor. La coincidencia continuaría en cada nivel sucesivo de la jerarquía hasta que el cliente alcance una raíz de confianza contenida en su almacén de confianza.

El almacén de confianza es una biblioteca de datos de confianza CAs que contiene el navegador o el sistema operativo. Para una PKI privada, la TI de su organización debe asegurarse de que cada navegador o sistema haya agregado previamente la entidad de certificación raíz privada a su almacén de confianza. De lo contrario, la ruta de certificación no se puede validar, lo que da lugar a errores de cliente.

El siguiente diagrama muestra la ruta de validación que sigue un explorador cuando se presenta un certificado X.509 de entidad final. Tenga en cuenta que el certificado de entidad final carece de autoridad de firma y sólo sirve para autenticar a la entidad que lo posee.

El explorador inspecciona el certificado de entidad final. El explorador encuentra que el certificado ofrece una firma de entidad de certificación subordinada (nivel 3) como credencial de confianza. Los certificados del subordinado CAs deben incluirse en el mismo archivo PEM. Alternativamente, también pueden estar en un archivo independiente que contenga los certificados que componen la cadena de confianza. Al encontrarlos, el navegador comprueba el certificado de entidad de certificación subordinada (nivel 3) y encuentra que ofrece una firma de entidad de certificación subordinada (nivel 2). A su vez, la entidad de certificación subordinada (nivel 2) ofrece una firma de la entidad de certificación raíz (nivel 1) como credencial de confianza. Si el explorador encuentra una copia del certificado de entidad de certificación raíz privada preinstalado en su almacén de confianza, valida el certificado de entidad final como de confianza.

Normalmente, el explorador también comprueba cada certificado con una lista de revocación de certificados (CRL). Se rechaza un certificado caducado, revocado o mal configurado y se produce un error en la validación.

Planifique la estructura de una jerarquía de CA

En general, la jerarquía de entidad de certificación debe reflejar la estructura de la organización. Apunte a una longitud de la ruta (es decir, número de niveles de entidades de certificación) no mayor de lo necesario para delegar roles administrativos y de seguridad. Agregar una entidad de certificación a la jerarquía significa aumentar el número de certificados en la ruta de certificación, lo que aumenta el tiempo de validación. Mantener la longitud de la ruta al mínimo también reduce la cantidad de certificados que se envían desde el servidor al cliente al validar un certificado de entidad final.

En teoría, una CA raíz, que no tiene ningún pathLenConstraintparámetro, puede autorizar niveles ilimitados de subordinados. CAs Una CA subordinada puede tener tantos subordinados secundarios CAs como permita su configuración interna. Autoridad de certificación privada de AWS Las jerarquías gestionadas admiten rutas de certificación de CA con una profundidad de hasta cinco niveles.

Las estructuras de entidad de certificación bien diseñadas tienen varios beneficios:

-

Controles administrativos independientes para distintas dependencias orgánicas

-

La capacidad de delegar el acceso a un subordinado CAs

-

Una estructura jerárquica que protege los niveles superiores CAs con controles de seguridad adicionales

Dos estructuras de entidades de certificación comunes logran todo esto:

-

Dos niveles de entidades de certificación: entidad de certificación raíz y entidad de certificación subordinada

Esta es la estructura de entidad de certificación más simple que permite políticas de administración, control y seguridad separadas para la entidad de certificación raíz y una entidad de certificación subordinada. Puede mantener controles y políticas restrictivos para la entidad de certificación raíz mientras permite un acceso más permisivo para la entidad de certificación subordinada. Este último se utiliza para la emisión masiva de certificados de entidad final.

-

Tres niveles de entidades de certificación: entidad de certificación raíz y dos capas de entidad de certificación subordinada

De forma similar a la anterior, esta estructura agrega una capa de entidad de certificación adicional para separar aún más la entidad de certificación raíz de las operaciones de entidades de certificación de bajo nivel. La capa de CA intermedia solo se usa para firmar a las entidades subordinadas CAs que se encargan de emitir los certificados de la entidad final.

Las estructuras de entidades de certificación menos comunes incluyen las siguientes:

-

Cuatro o más niveles de CA

Aunque menos comunes que las jerarquías de tres niveles, las jerarquías de entidad de certificación con cuatro o más niveles son posibles y pueden ser necesarias para permitir la delegación administrativa.

-

Un nivel de entidad de certificación: solo entidad de certificación raíz

Esta estructura se utiliza habitualmente para el desarrollo y las pruebas cuando no se requiere una cadena de confianza completa. Su uso en producción es atípico. Además, infringe la práctica recomendada de mantener políticas de seguridad separadas para la CA raíz y la CAs que emite los certificados de la entidad final.

Sin embargo, si ya está emitiendo certificados directamente desde una CA raíz, puede migrarlos a Autoridad de certificación privada de AWS. Esto proporciona ventajas de seguridad y control sobre el uso de una entidad de certificación raíz administrada con OpenSSL

u otro software.

Ejemplo de una PKI privada para un fabricante

En este ejemplo, una hipotética compañía de tecnología fabrica dos productos de Internet de las cosas (IoT), una bombilla inteligente y una tostadora inteligente. Durante la producción, cada dispositivo obtiene un certificado de entidad final para que pueda comunicarse de forma segura a través de Internet con el fabricante. La PKI de la compañía también garantiza su infraestructura informática, incluyendo el sitio web interno y varios servicios informáticos autoalojados que ejecutan operaciones financieras y comerciales.

En consecuencia, la jerarquía de entidad de certificación modela de cerca estos aspectos administrativos y operativos del negocio.

Esta jerarquía contiene tres raíces, una para operaciones internas y dos para operaciones externas (una entidad de certificación raíz para cada línea de productos). También ilustra múltiples longitudes de ruta de certificación, con dos niveles de entidades de certificación para operaciones internas y tres niveles para operaciones externas.

El uso de capas de CA raíz separadas CAs y capas de CA subordinadas adicionales por parte de las operaciones externas es una decisión de diseño que responde a las necesidades empresariales y de seguridad. Con múltiples árboles de entidades de certificación, la PKI está preparada para el futuro contra reorganizaciones corporativas, desinversiones o adquisiciones. Cuando se producen cambios, toda una jerarquía de entidad de certificación raíz puede moverse limpiamente con la división que protege. Además, al contar con dos niveles de CA subordinados, las raíces CAs tienen un alto nivel de aislamiento respecto del nivel 3, CAs que se encarga de firmar en masa los certificados de miles o millones de artículos fabricados.

En el lado interno, las operaciones de la web corporativa y de la computadora interna completan una jerarquía de dos niveles. Estos niveles permiten a los administradores web y a los ingenieros de operaciones administrar la emisión de certificados de forma independiente para sus propios dominios de trabajo. La compartimentación de PKI en dominios funcionales diferenciados es una práctica recomendada de seguridad y protege a cada uno de un peligro que pudiera afectar al otro. Los administradores web emiten certificados de entidad final para que los utilicen los navegadores web de toda la empresa, autenticando y cifrando las comunicaciones en el sitio web interno. Los ingenieros de operaciones emiten certificados de entidad final que autentican los alojamientos del centro de datos y los servicios informáticos entre sí. Este sistema contribuye a proteger la información confidencial cifrándola en la LAN.

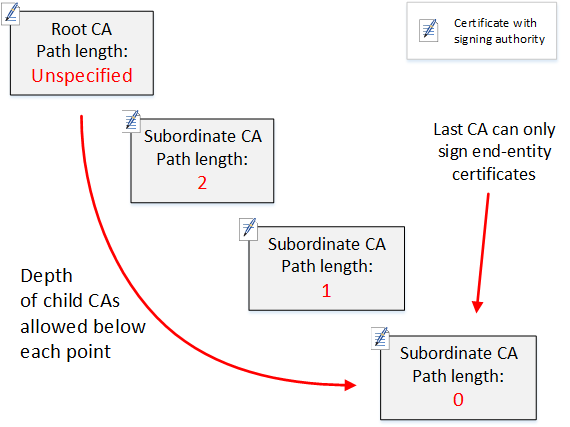

Establezca restricciones de longitud en la ruta de certificación

La estructura de una jerarquía de entidad de certificación se define y aplica mediante la extensión de restricciones básicas que contiene cada certificado. La extensión define dos restricciones:

-

cA: si el certificado define una CA. Si este valor es falso (el valor predeterminado), el certificado es un certificado de entidad final. -

pathLenConstraint— El número máximo de subordinados de nivel inferior CAs que pueden existir en una cadena de confianza válida. El certificado de la entidad final no se cuenta porque no es un certificado de CA.

Un certificado de entidad de certificación raíz necesita la máxima flexibilidad y no incluye una restricción de longitud de ruta. Esto permite que la raíz defina una ruta de certificación de cualquier profundidad.

nota

Autoridad de certificación privada de AWS limita la ruta de certificación a cinco niveles.

Los subordinados CAs tienen pathLenConstraint valores iguales o superiores a cero, según su ubicación en la jerarquía y las características deseadas. Por ejemplo, en una jerarquía con tres CAs, no se especifica ninguna restricción de ruta para la CA raíz. La primera CA subordinada tiene una longitud de ruta de 1 y, por lo tanto, puede denominarse secundaria. CAs Cada uno de estos elementos secundarios CAs debe tener necesariamente un pathLenConstraint valor de cero. Esto significa que pueden firmar certificados de entidad final pero no pueden emitir certificados de entidad de certificación adicionales. Limitar el poder de crear nuevos CAs es un importante control de seguridad.

El siguiente diagrama ilustra esta propagación de entidad de certificación limitada en la jerarquía.

En esta jerarquía de cuatro niveles, la raíz no está restringida (como siempre). Sin embargo, la primera CA subordinada tiene un pathLenConstraint valor de 2, lo que impide que su hijo CAs profundice más de dos niveles. Por consiguiente, para una ruta de certificación válida, el valor de restricción debe disminuir a cero en los dos niveles siguientes. Si un explorador web encuentra que un certificado de entidad final de esta rama tiene una longitud de ruta mayor de cuatro, la validación devuelve un error. Dicho certificado podría ser el resultado de una entidad de certificación creada accidentalmente, de una entidad de certificación configurada incorrectamente o de una emisión no autorizada.

Administre la longitud de la ruta con plantillas

Autoridad de certificación privada de AWS proporciona plantillas para emitir certificados raíz, subordinados y de entidad final. Estas plantillas encapsulan las prácticas recomendadas para los valores básicos de restricciones, incluida la longitud de la ruta. Las plantillas incluyen lo siguiente:

-

Raíz /V1 CACertificate

-

Subordinado _ 0/V1 CACertificate PathLen

-

Subordinado _ 1/V1 CACertificate PathLen

-

Subordinado _ 2/V1 CACertificate PathLen

-

Subordinado _ 3/V1 CACertificate PathLen

-

EndEntityCertificate/V1

La API IssueCertificate devolverá un error si intenta crear una entidad de certificación con una longitud de ruta mayor o igual a la longitud de ruta de su certificado de entidad de certificación emisor.

Para obtener más información acerca de las plantillas de certificados, consulte Utilice plantillas de certificados AWS Private CA.

Automatice la configuración de la jerarquía de CA con AWS CloudFormation

Cuando se haya decidido por un diseño para su jerarquía de CA, puede probarlo y ponerlo en producción mediante una AWS CloudFormation plantilla. Para obtener un ejemplo de una plantilla de este tipo, consulte Declaración de una jerarquía de entidad de certificación privada en la Guía del usuario de AWS CloudFormation .