Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración de Grafana de código abierto o Grafana Enterprise para su uso con Amazon Managed Service para Prometheus

Puede usar una instancia de Grafana para consultar las métricas en Amazon Managed Service para Prometheus. En este tema se explica cómo consultar métricas de Amazon Managed Service para Prometheus mediante una instancia independiente de Grafana.

Requisitos previos

Instancia de Grafana: debe tener una instancia de Grafana que pueda autenticarse con Amazon Managed Service para Prometheus.

Amazon Managed Service para Prometheus admite el uso de la versión 7.3.5 y posteriores de Grafana para consultar métricas en un espacio de trabajo. Las versiones 7.3.5 y posteriores incluyen soporte para AWS la autenticación Signature Version 4 (SiGv4).

Para comprobar tu versión de Grafana, introduce el siguiente comando y grafana_install_directory sustitúyelo por la ruta a tu instalación de Grafana:

grafana_install_directory/bin/grafana-server -v

Si aún no tiene una versión de Grafana independiente o necesita una versión más reciente, puede instalar una nueva instancia. Para obtener instrucciones sobre cómo configurar una versión independiente de Grafana, consulte Instalación de Grafana

Cuenta de AWS— Debes tener los permisos correctos para acceder a tus métricas de Amazon Managed Service for Prometheus. Cuenta de AWS

Para configurar Grafana para que funcione con Amazon Managed Service for Prometheus, debes iniciar sesión en una cuenta que tenga la AmazonPrometheusQueryAccesspolítica o los aps:QueryMetrics permisos,, y. aps:GetMetricMetadata aps:GetSeries aps:GetLabels Para obtener más información, consulte Permisos y políticas de IAM.

En la siguiente sección se describe la configuración de la autenticación desde Grafana con más detalle.

Paso 1: configurar AWS SigV4

Amazon Managed Service for Prometheus funciona AWS Identity and Access Management con (IAM) para proteger todas las llamadas a Prometheus APIs con credenciales de IAM. De forma predeterminada, el origen de datos de Prometheus en Grafana presupone que Prometheus no requiere autenticación. Para permitir que Grafana aproveche las capacidades de autenticación y autorización de Amazon Managed Service para Prometheus, necesitará habilitar el soporte de autenticación SigV4 en el origen de datos de Grafana. Siga los pasos de esta página al utilizar un servidor autoadministrado de Grafana de código abierto o un servidor empresarial de Grafana. Si utilizas Amazon Managed Grafana, la SIGv4 autenticación es totalmente automática. Para obtener más información sobre Amazon Managed Grafana, consulte ¿Qué es Amazon Managed Grafana?.

Para habilitar SigV4 en Grafana, inicie Grafana con las variables de entorno AWS_SDK_LOAD_CONFIG y GF_AUTH_SIGV4_AUTH_ENABLED configuradas como true. La variable de entorno GF_AUTH_SIGV4_AUTH_ENABLED anula la configuración predeterminada de Grafana para habilitar la compatibilidad con SigV4. Para obtener más información, consulte Configuración

Linux

Para habilitar SigV4 en un servidor de Grafana independiente en Linux, introduzca los siguientes comandos.

export AWS_SDK_LOAD_CONFIG=true

export GF_AUTH_SIGV4_AUTH_ENABLED=true

cdgrafana_install_directory

./bin/grafana-server

Windows

Para habilitar SigV4 en una versión independiente de Grafana en Windows mediante la línea de comandos de Windows, introduzca los siguientes comandos.

set AWS_SDK_LOAD_CONFIG=true

set GF_AUTH_SIGV4_AUTH_ENABLED=true

cdgrafana_install_directory

.\bin\grafana-server.exe

Paso 2: agregar el origen de datos de Prometheus en Grafana

En los siguientes pasos se explica cómo configurar el origen de datos de Prometheus en Grafana para consultar las métricas de Amazon Managed Service para Prometheus.

Para agregar el origen de datos de Prometheus al servidor de Grafana

-

Abra la consola de Grafana.

-

En Configuraciones, elija Orígenes de datos.

-

Elija Agregar origen de datos.

-

Elija Prometheus.

-

Para la URL HTTP, especifique el Punto de conexión: URL de consulta que figura en la página de detalles del espacio de trabajo de la consola de Amazon Managed Service para Prometheus.

-

En la URL HTTP que acaba de especificar, elimine la cadena

/api/v1/queryque se adjunta a la URL, ya que el origen de datos de Prometheus la anexará automáticamente.La URL correcta debe tener un aspecto similar al https://aps-workspaces.us-west-2.amazonaws.com/workspaces/ws-1234a5b6-78cd-901e-2fgh-3i45j6k178l9.

-

En Autenticación, seleccione la opción Autenticación SigV4 para habilitarla.

-

Puede configurar la autorización de SigV4 especificando las credenciales a largo plazo directamente en Grafana o utilizando una cadena de proveedores predeterminada. Si especifica las credenciales a largo plazo directamente, podrá empezar más rápido. Además, en los siguientes pasos encontrará esas instrucciones en primer lugar. Una vez que esté más familiarizado con el uso de Grafana con Amazon Managed Service para Prometheus, le recomendamos que utilice una cadena de proveedores predeterminada, ya que proporciona una mayor flexibilidad y seguridad. Para obtener más información acerca de cómo configurar la cadena de proveedores predeterminada, consulte Especificación de credenciales.

-

Para utilizar sus credenciales a largo plazo directamente, haga lo siguiente:

-

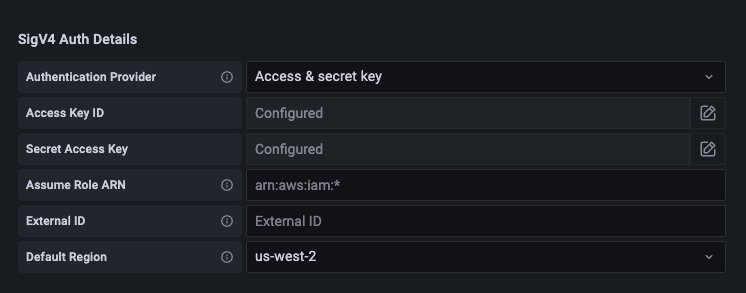

En Detalles de autenticación de SigV4, en Proveedor de autenticación, seleccione Acceso y clave secreta.

-

En ID de clave de acceso, introduzca el ID de clave de acceso de AWS .

-

En Clave de acceso secreta, introduzca la clave de acceso secreta de AWS .

-

Deje en blanco los campos ARN de rol de asunción e ID externo.

-

En Región predeterminada, seleccione la región del espacio de trabajo de Amazon Managed Service para Prometheus. Esta región debe coincidir con la región que figura en la URL indicada en el paso 5.

-

Elija Guardar y probar.

Debería ver el siguiente mensaje: El origen de datos funciona

La siguiente captura de pantalla muestra la configuración detallada de autenticación SigV4 de la clave de acceso y la clave secreta.

-

-

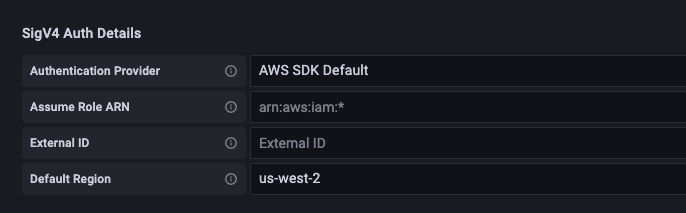

Para utilizar una cadena de proveedores predeterminada en su lugar (recomendada para un entorno de producción), haga lo siguiente:

-

En Detalles de autenticación de SigV4, en Proveedor de autenticación, elija Predeterminado del SDK de AWS .

-

Deje en blanco los campos ARN de rol de asunción e ID externo.

-

En Región predeterminada, seleccione la región del espacio de trabajo de Amazon Managed Service para Prometheus. Esta región debe coincidir con la región que figura en la URL indicada en el paso 5.

-

Elija Guardar y probar.

Debería ver el siguiente mensaje: El origen de datos funciona

Si no ve ese mensaje, en la siguiente sección se proporcionan consejos para solucionar los problemas de conexión.

La siguiente captura de pantalla muestra la configuración detallada de autenticación SigV4 predeterminada del SDK.

-

-

-

Pruebe una consulta de PromQL con el nuevo origen de datos:

-

Elija Explorar.

-

Ejecute una consulta de PromQL de ejemplo, como:

prometheus_tsdb_head_series

-

Paso 3: (opcional) Solución de problemas si Guardar y probar no funciona

En el procedimiento anterior, si ve un error al seleccionar Guardar y probar, compruebe lo siguiente.

HTTP Error Not Found

Asegúrese de que el ID del espacio de trabajo de la URL es correcto.

HTTP Error Forbidden

Este error indica que las credenciales no son válidas. Comprueba lo siguiente:

-

Compruebe que la región especificada en Región predeterminada es correcta.

-

Compruebe que no haya errores tipográficos en las credenciales.

-

Asegúrese de que la credencial que está utilizando cumpla con la política. AmazonPrometheusQueryAccess Para obtener más información, consulte Permisos y políticas de IAM.

-

Asegúrese de que la credencial que está utilizando tenga acceso a este espacio de trabajo de Amazon Managed Service para Prometheus.

HTTP Error Bad Gateway

Consulte el registro del servidor de Grafana para solucionar este error. Para obtener más información, consulte Solución de problemas

Si lo veError http: proxy error:

NoCredentialProviders: no valid providers in

chain, la cadena de proveedores de credenciales predeterminada no pudo encontrar una AWS credencial válida para usarla. Asegúrese de haber configurado las credenciales tal y como se indica en Especificación de credenciales. Si desea utilizar una configuración compartida, asegúrese de que el entorno AWS_SDK_LOAD_CONFIG esté configurado como true.