Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Utilice el archivo JSON del analizador de registros Lambda

Utilice el archivo JSON del analizador de registros Lambda para la protección contra inundaciones HTTP

Si ha elegido el parámetro Yes - AWS Lambda log parser de plantilla Activar protección contra inundaciones HTTP, esta solución crea un archivo de configuración denominado

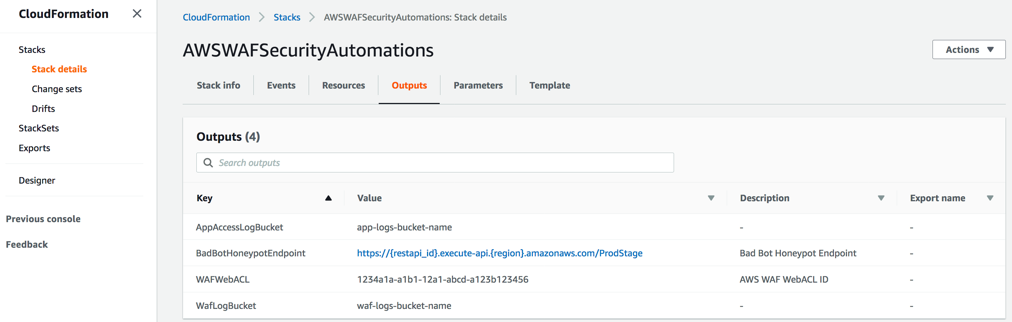

<stack_name>-waf_log_conf.json y lo carga en el bucket de Amazon S3 que se utiliza para almacenar los archivos de registro de AWS WAF. Para encontrar el nombre del bucket, consulte la WafLogBucketvariable del resultado. CloudFormation En la siguiente figura se muestra un ejemplo.

Captura de pantalla que muestra una pantalla denominada AWSWAFSecurity Automatizaciones y que muestra cuatro salidas

Si edita y sobrescribe el

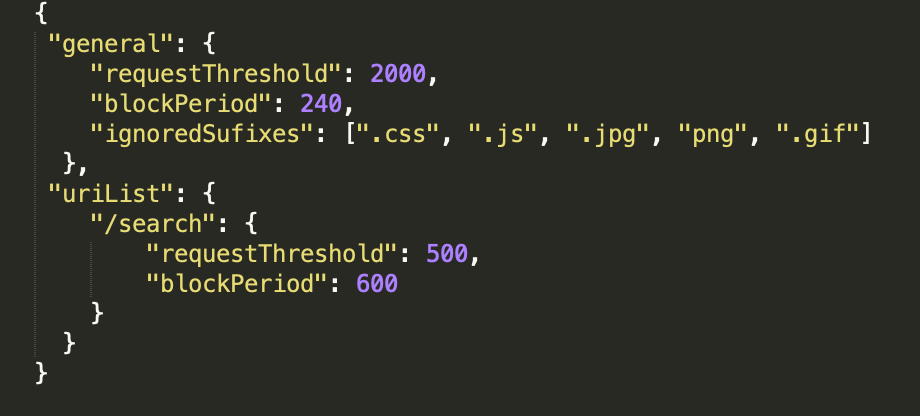

<stack_name>-waf_log_conf.json archivo en Amazon S3, la función Log Parser Lambda tendrá en cuenta los nuevos valores al procesar los nuevos archivos de registro de AWS WAF. A continuación se muestra un ejemplo de archivo de configuración:

Captura de pantalla de un ejemplo de archivo de configuración

Entre los parámetros se incluyen los siguientes:

-

General:

-

Umbral de solicitudes (obligatorio): el número máximo de solicitudes aceptables por cada cinco minutos y por dirección IP. Esta solución utiliza el valor que defina al aprovisionar o actualizar la CloudFormation pila.

-

Período de bloqueo (obligatorio): el período (en minutos) para bloquear las direcciones IP aplicables. Esta solución utiliza el valor que usted define al aprovisionar o actualizar la CloudFormation pila.

-

Sufijos ignorados: las solicitudes que acceden a este tipo de recurso no se tienen en cuenta para el umbral de solicitudes. De forma predeterminada, esta lista está vacía.

-

-

Lista de direcciones URL: utilícela para definir un umbral de solicitud personalizado y un período de bloqueo para datos específicos URLs. De forma predeterminada, esta lista está vacía.

Cuando los registros WAF lleguen al WafLogBucket, la función de analizador de registros de Lambda los procesará utilizando las configuraciones del archivo de configuración. La solución escribe el resultado en un archivo de salida nombrado

<stack_name>-waf_log_out.json en el mismo depósito. Si el archivo de salida contiene una lista de las direcciones IP identificadas como atacantes, la solución las añade a la IP de WAF configurada para HTTP Flood y se bloquea el acceso a la aplicación. Si los archivos de salida no tienen direcciones IP, compruebe si el archivo de configuración es válido o si se ha superado el límite de velocidad según el archivo de configuración.

Utilice el archivo JSON del analizador de registros Lambda para proteger el escáner y la sonda

Si ha elegido el parámetro Yes - AWS Lambda log parser de plantilla Activate Scanner & Probe Protection, esta solución crea un archivo de configuración denominado

<stack_name>-app_log_conf.json y lo carga en el bucket de Amazon S3 definido que se utiliza para almacenar CloudFront los archivos de registro de Application Load Balancer.

Si edita y sobrescribe

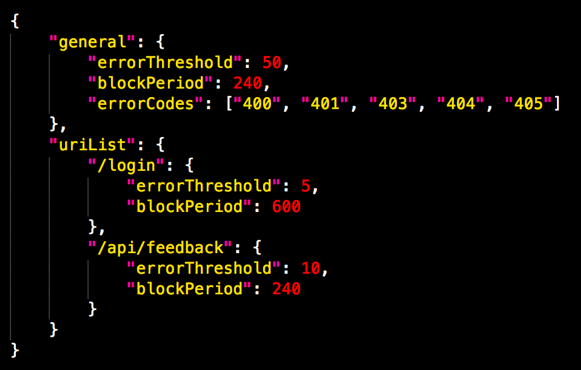

<stack_name>-app_log_conf.json en Amazon S3, la función Log Parser Lambda tendrá en cuenta los nuevos valores al procesar los nuevos archivos de registro de AWS WAF. A continuación se muestra un ejemplo de archivo de configuración:

Captura de pantalla del archivo de configuración

Entre los parámetros se incluyen los siguientes:

-

General:

-

Umbral de error (obligatorio): el número máximo aceptable de solicitudes incorrectas por minuto y por dirección IP. Esta solución usa el valor que definiste al aprovisionar o actualizar la CloudFormation pila.

-

Período de bloqueo (obligatorio): el período (en minutos) para bloquear las direcciones IP aplicables. Esta solución usa el valor que definiste al aprovisionar o actualizar la CloudFormation pila.

-

Códigos de error: el código de estado devuelto se considera un error. De forma predeterminada, la lista considera errores los siguientes códigos de estado HTTP:

400 (Bad Request)401 (Unauthorized)403 (Forbidden),404 (Not Found), y405 (Method Not Allowed).

-

-

Lista de URI: utilícela para definir un umbral de solicitud personalizado y un período de bloqueo para datos específicos. URLs De forma predeterminada, esta lista está vacía.

Cuando los registros de acceso a las aplicaciones llegan al AppAccessLogBucket, la función Log Parser Lambda los procesa mediante las configuraciones del archivo de configuración. La solución escribe el resultado en un archivo de salida denominado

<stack_name>` -app_log_out.json` en el mismo depósito. Si el archivo de salida contiene una lista de las direcciones IP identificadas como atacantes, la solución las añade al conjunto de IP WAF para Scanner & Probe e impide que accedan a la aplicación. Si los archivos de salida no tienen direcciones IP, compruebe si el archivo de configuración es válido o si se ha superado el límite de velocidad según el archivo de configuración.