Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

AWSSupport-AnalyzeEBSResourceUsage

Descripción

El manual de AWSSupport-AnalyzeEBSResourceUsage automatización se utiliza para analizar el uso de los recursos en Amazon Elastic Block Store (Amazon Block Store). Analiza el uso del volumen e identifica los volúmenes, imágenes e instantáneas abandonados en una región determinada. AWS

¿Cómo funciona?

El manual de ejecución realiza las cuatro tareas siguientes:

-

Comprueba que existe un bucket de Amazon Simple Storage Service (Amazon S3) o crea uno nuevo.

-

Reúne todos los volúmenes de Amazon EBS en el estado disponible.

-

Reúne todas las instantáneas de Amazon EBS para las que se ha eliminado el volumen de origen.

-

Reúne todas las imágenes de máquina de Amazon (AMIs) que no estén siendo utilizadas por ninguna instancia no terminada de Amazon Elastic Compute Cloud EC2 (Amazon).

El runbook genera informes CSV y los almacena en un bucket de Amazon S3 proporcionado por el usuario. El depósito proporcionado debe estar protegido siguiendo las mejores prácticas AWS de seguridad, tal como se describe al final. Si el bucket de Amazon S3 proporcionado por el usuario no existe en la cuenta, el runbook crea un nuevo bucket de Amazon S3 con el formato de nombre<User-provided-name>-awssupport-YYYY-MM-DD, cifrado con una clave personalizada AWS Key Management Service (AWS KMS), con el control de versiones de objetos habilitado, bloquea el acceso público y requiere solicitudes para usar SSL/TLS.

Si desea especificar su propio bucket de Amazon S3, asegúrese de que esté configurado siguiendo estas prácticas recomendadas:

-

Bloquee el acceso público al bucket (establecido

IsPublicenFalse). -

Active el registro de acceso a Amazon S3.

-

Activa el control de versiones de objetos.

-

Usa una clave AWS Key Management Service (AWS KMS) para cifrar tu bucket.

importante

El uso de este manual puede implicar cargos adicionales en su cuenta por la creación de buckets y objetos de Amazon S3. Consulte los precios de Amazon S3

Tipo de documento

Automatización

Propietario

Amazon

Plataformas

Linux, macOS, Windows

Parámetros

-

AutomationAssumeRole

Tipo: cadena

Descripción: (opcional) el Nombre de recurso de Amazon (ARN) del rol de AWS Identity and Access Management (IAM) que permite a Systems Manager Automation realizar las acciones en su nombre. Si no se especifica ningún rol, Systems Manager Automation utiliza los permisos del usuario que comienza este manual de procedimientos.

-

S3 BucketName

Tipo:

AWS::S3::Bucket::NameDescripción: (Obligatorio) El bucket de Amazon S3 de su cuenta en el que cargar el informe. Asegúrese de que la política de compartimentos no conceda permisos de lectura/escritura innecesarios a las partes que no necesiten acceder a los registros recopilados. Si el depósito especificado no existe en la cuenta, la automatización crea un nuevo depósito en la región en la que se inicia la automatización con el formato de nombre

<User-provided-name>-awssupport-YYYY-MM-DD, cifrado con una clave personalizada AWS KMS .Valor permitido:

$|^(?!(^(([0-9]{1,3}[.]){3}[0-9]{1,3}$)))^((?!xn—)(?!.*-s3alias))[a-z0-9][-.a-z0-9]{1,61}[a-z0-9]$ -

CustomerManagedKmsKeyArn

Tipo: cadena

Descripción: (opcional) La AWS KMS clave personalizada Amazon Resource Name (ARN) para cifrar el nuevo bucket de Amazon S3 que se creará si el bucket especificado no existe en la cuenta. La automatización falla si se intenta crear el depósito sin especificar un ARN de AWS KMS clave personalizada.

Valor permitido:

(^$|^arn:aws:kms:[-a-z0-9]:[0-9]:key/[-a-z0-9]*$)

Permisos de IAM necesarios

El parámetro AutomationAssumeRole requiere las siguientes acciones para utilizar el manual de procedimientos correctamente.

-

ec2:DescribeImages -

ec2:DescribeInstances -

ec2:DescribeSnapshots -

ec2:DescribeVolumes -

kms:Decrypt -

kms:GenerateDataKey -

s3:CreateBucket -

s3:GetBucketAcl -

s3:GetBucketPolicyStatus -

s3:GetBucketPublicAccessBlock -

s3:ListBucket -

s3:ListAllMyBuckets -

s3:PutObject -

s3:PutBucketLogging -

s3:PutBucketPolicy -

s3:PutBucketPublicAccessBlock -

s3:PutBucketTagging -

s3:PutBucketVersioning -

s3:PutEncryptionConfiguration -

ssm:DescribeAutomationExecutions

Ejemplo de política con los permisos de IAM mínimos necesarios para ejecutar este manual:

{ "Version": "2012-10-17", "Statement": [{ "Sid": "Read_Only_Permissions", "Effect": "Allow", "Action": [ "ec2:DescribeImages", "ec2:DescribeInstances", "ec2:DescribeSnapshots", "ec2:DescribeVolumes", "ssm:DescribeAutomationExecutions" ], "Resource": "" }, { "Sid": "KMS_Generate_Permissions", "Effect": "Allow", "Action": ["kms:GenerateDataKey", "kms:Decrypt"], "Resource": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab" }, { "Sid": "S3_Read_Only_Permissions", "Effect": "Allow", "Action": [ "s3:GetBucketAcl", "s3:GetBucketPolicyStatus", "s3:GetBucketPublicAccessBlock", "s3:ListBucket" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket1", "arn:aws:s3:::amzn-s3-demo-bucket2/" ] }, { "Sid": "S3_Create_Permissions", "Effect": "Allow", "Action": [ "s3:CreateBucket", "s3:PutObject", "s3:PutBucketLogging", "s3:PutBucketPolicy", "s3:PutBucketPublicAccessBlock", "s3:PutBucketTagging", "s3:PutBucketVersioning", "s3:PutEncryptionConfiguration" ], "Resource": "*" }] }

Instrucciones

Siga estos pasos para configurar la automatización:

-

Navegue hasta AWSSupport-AnalyzeEBSResourceUsage

la AWS Systems Manager consola. -

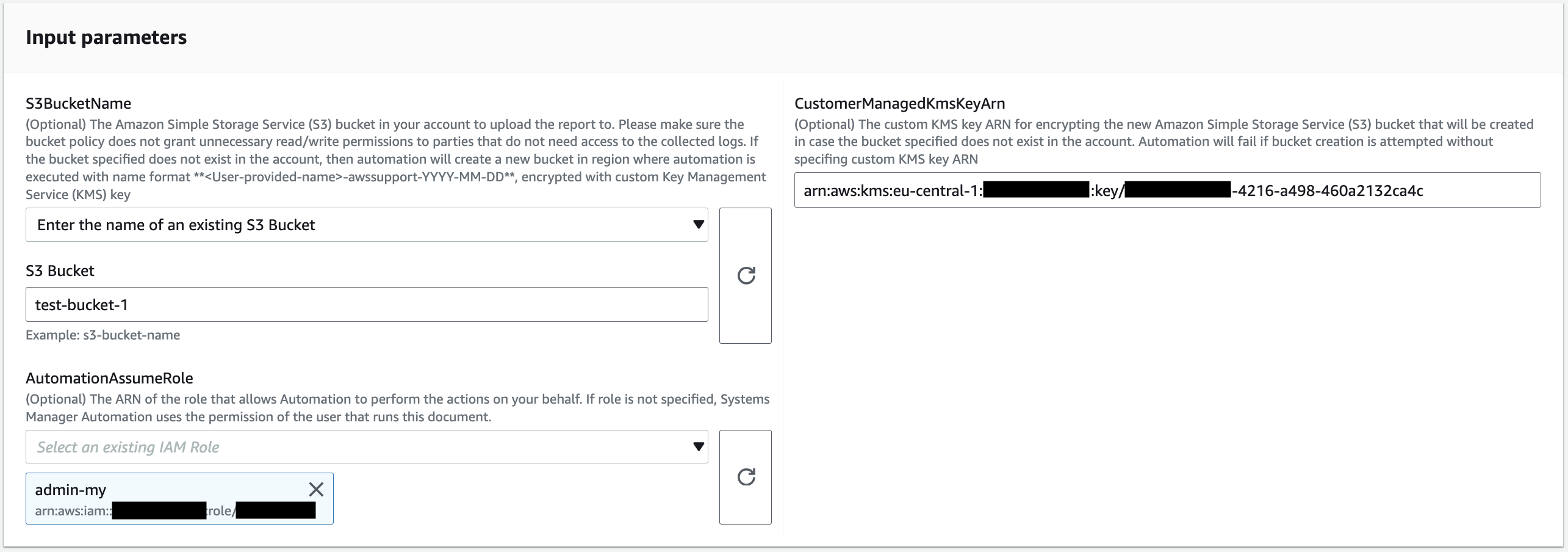

Para los parámetros de entrada, introduzca lo siguiente:

-

AutomationAssumeRole (Opcional):

El nombre del recurso de Amazon (ARN) del rol AWS Identity and Access Management (IAM) que permite a Systems Manager Automation realizar las acciones en su nombre. Si no se especifica ningún rol, Systems Manager Automation utiliza los permisos del usuario que comienza este manual de procedimientos.

-

S3 BucketName (obligatorio):

El bucket de Amazon S3 de su cuenta en el que cargar el informe.

-

CustomerManagedKmsKeyArn(Opcional):

La AWS KMS clave personalizada Amazon Resource Name (ARN) para cifrar el nuevo bucket de Amazon S3 que se creará si el bucket especificado no existe en la cuenta.

-

-

Seleccione Ejecutar.

-

Se inicia la automatización.

-

El manual de procedimientos de automatización realiza los siguientes pasos:

-

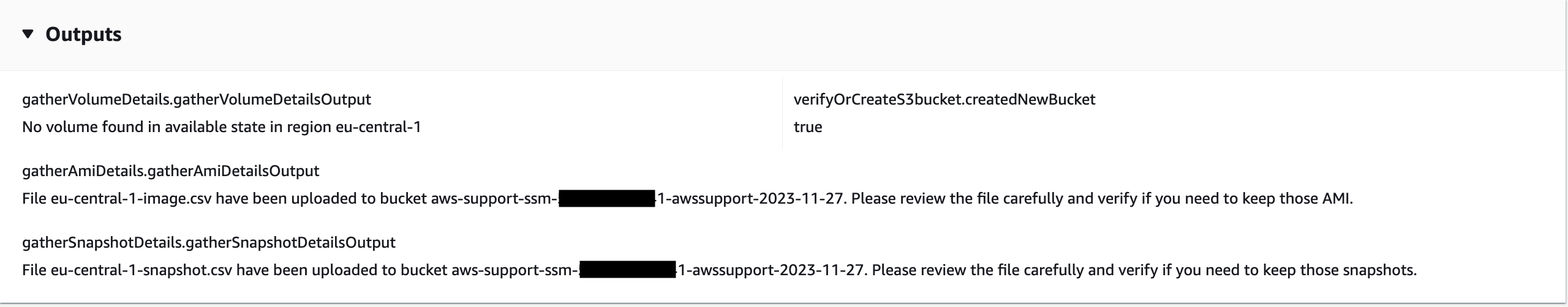

Compruebe la simultaneidad:

Garantiza que solo haya una iniciación de este manual en la región. Si el runbook encuentra otra ejecución en curso, devuelve un error y finaliza.

-

verifyOrCreateCubo S3:

Verifica si existe el bucket de Amazon S3. De lo contrario, crea un nuevo bucket de Amazon S3 en la región en la que se inicia la automatización con el formato de nombre

<User-provided-name>-awssupport-YYYY-MM-DD, cifrado con una AWS KMS clave personalizada. -

gatherAmiDetails:

Las búsquedas AMIs, que no están siendo utilizadas por ninguna EC2 instancia de Amazon, generan el informe con el formato

<region>-images.csvde nombre y lo cargan en el bucket de Amazon S3. -

gatherVolumeDetails:

Verifica los volúmenes de Amazon EBS en el estado disponible, genera el informe con el formato

<region>-volume.csvde nombre y lo carga en un bucket de Amazon S3. -

gatherSnapshotDetails:

Busca las instantáneas de Amazon EBS de los volúmenes de Amazon EBS que ya se han eliminado, genera el informe con el formato

<region>-snapshot.csvdel nombre y lo carga en el bucket de Amazon S3.

-

-

Una vez finalizada, consulte la sección de resultados para ver los resultados detallados de la ejecución.

Referencias

Automatización de Systems Manager