Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

AWSSupport-TroubleshootRDSIAMAuthentication

Descripción

AWSSupport-TroubleshootRDSIAMAuthenticationAyuda a solucionar problemas de autenticación AWS Identity and Access Management (IAM) para instancias de Amazon RDS for PostgreSQL, Amazon RDS for MySQL, Amazon RDS for MariaDB, Amazon Aurora PostgreSQL y Amazon Aurora MySQL. Utilice este manual para comprobar la configuración necesaria para la autenticación de IAM con una instancia de Amazon RDS o un clúster Aurora. También proporciona pasos para corregir los problemas de conectividad con la instancia Amazon RDS o el clúster Aurora.

importante

Este manual no es compatible con Amazon RDS for Oracle ni Amazon RDS for Microsoft SQL Server.

importante

Si se proporciona una EC2 instancia de Amazon de origen y la base de datos de destino es Amazon RDS, AWSSupport-TroubleshootConnectivityToRDS se invoca una automatización secundaria para solucionar los problemas de conectividad TCP. El resultado también proporciona comandos que puede ejecutar en su EC2 instancia de Amazon o máquina de origen para conectarse a las instancias de Amazon RDS mediante la autenticación de IAM.

¿Cómo funciona?

Este manual consta de seis pasos:

-

Paso 1: ValidateInputs: valida las entradas de la automatización.

-

Paso 2: branchOnSource EC2 proporcionado: verifica si se proporciona un ID de EC2 instancia de Amazon de origen en los parámetros de entrada.

-

Paso 3: validarRDSConnectivity: valida la conectividad de Amazon RDS desde la EC2 instancia de Amazon de origen, si se proporciona.

-

Paso 4: validarRDSIAMAuthentication: valida si la función de autenticación de IAM está habilitada.

-

Paso 5: validarIAMPolicies: verifica si los permisos de IAM necesarios están presentes en el usuario o rol de IAM proporcionado.

-

Paso 6: Generar un informe: genera un informe con los resultados de los pasos ejecutados anteriormente.

Ejecuta esta automatización (consola)

Tipo de documento

Automatización

Propietario

Amazon

Plataformas

Linux

Parámetros

-

AutomationAssumeRole

Tipo: cadena

Descripción: (opcional) el Nombre de recurso de Amazon (ARN) del rol de AWS Identity and Access Management (IAM) que permite a Systems Manager Automation realizar las acciones en su nombre. Si no se especifica ningún rol, Systems Manager Automation utiliza los permisos del usuario que comienza este manual de procedimientos.

-

RDSType

Tipo: cadena

Descripción: (Obligatorio): Seleccione el tipo de base de datos relacional a la que está intentando conectarse y autenticarse.

Valores permitidos: o

Amazon RDSAmazon Aurora Cluster. -

DBInstanceIdentificador

Tipo: cadena

Descripción: (obligatorio) El identificador de la instancia de base de datos Amazon RDS o del clúster de base de datos Aurora de destino.

Valor permitido:

^[A-Za-z0-9]+(-[A-Za-z0-9]+)*$Número máximo de caracteres: 63

-

SourceEc2InstanceIdentifier

Tipo:

AWS::EC2::Instance::IdDescripción: (opcional) El ID de EC2 instancia de Amazon si se conecta a la instancia de base de datos de Amazon RDS desde una instancia de Amazon EC2 que se ejecuta en la misma cuenta y región. No especifique este parámetro si la fuente no es una EC2 instancia de Amazon o si el tipo de Amazon RDS de destino es un clúster de base de datos Aurora.

Valor predeterminado:

"" -

DBIAMRoleNombre

Tipo: cadena

Descripción: (opcional) El nombre de la función de IAM que se utiliza para la autenticación basada en IAM. Indíquelo solo si no

DBIAMUserNamese proporciona el parámetro; de lo contrario, déjelo vacío. SeDBIAMUserNamedebe proporcionarDBIAMRoleNameo se debe proporcionar.Valor permitido:

^[a-zA-Z0-9+=,.@_-]{1,64}$|^$Número máximo de caracteres: 64

Valor predeterminado:

"" -

DBIAMUserNombre

Tipo: cadena

Descripción: (opcional) El nombre de usuario de IAM utilizado para la autenticación basada en IAM. Indíquelo solo si no se proporciona el

DBIAMRoleNameparámetro; de lo contrario, déjelo vacío. SeDBIAMUserNamedebe proporcionarDBIAMRoleNameo se debe proporcionar.Valor permitido:

^[a-zA-Z0-9+=,.@_-]{1,64}$|^$Número máximo de caracteres: 64

Valor predeterminado:

"" -

DBUserNombre

Tipo: cadena

Descripción: (opcional) El nombre de usuario de la base de datos asignado a un rol o usuario de IAM para la autenticación basada en IAM dentro de la base de datos. La opción predeterminada

*evalúa si elrds-db:connectpermiso está permitido para todos los usuarios de la base de datos.Valor permitido:

^[a-zA-Z0-9+=,.@*_-]{1,64}$Número máximo de caracteres: 64

Valor predeterminado:

*

Permisos de IAM necesarios

El parámetro AutomationAssumeRole requiere las siguientes acciones para utilizar el manual de procedimientos correctamente.

-

ec2:DescribeInstances -

ec2:DescribeNetworkAcls -

ec2:DescribeRouteTables -

ec2:DescribeSecurityGroups -

ec2:DescribeSubnets -

iam:GetPolicy -

iam:GetRole -

iam:GetUser -

iam:ListAttachedRolePolicies -

iam:ListAttachedUserPolicies -

iam:ListRolePolicies -

iam:ListUserPolicies -

iam:SimulatePrincipalPolicy -

rds:DescribeDBClusters -

rds:DescribeDBInstances -

ssm:DescribeAutomationStepExecutions -

ssm:GetAutomationExecution -

ssm:StartAutomationExecution

Instrucciones

-

Navega hasta AWSSupport-TroubleshootRDSIAMAuthentication

la AWS Systems Manager consola. -

Elija Ejecutar automatización

-

Para los parámetros de entrada, introduzca lo siguiente:

-

AutomationAssumeRole(Opcional):

El nombre de recurso de Amazon (ARN) del rol de AWS Identity and Access Management (IAM) que permite a Systems Manager Automation realizar las acciones en su nombre. Si no se especifica ningún rol, Systems Manager Automation utiliza los permisos del usuario que comienza este manual de procedimientos.

-

RDSType(Obligatorio):

Seleccione el tipo de Amazon RDS al que intenta conectarse y autenticarse. Elija uno de los dos valores permitidos: o

Amazon RDSAmazon Aurora Cluster. -

DBInstanceIdentificador (obligatorio):

Introduzca el identificador de la instancia de base de datos Amazon RDS de destino o del clúster Aurora al que intenta conectarse y utilice las credenciales de IAM para la autenticación.

-

SourceEc2 InstanceIdentifier (opcional):

Proporcione el ID de EC2 instancia de Amazon si se conecta a la instancia de base de datos de Amazon RDS desde una EC2 instancia de Amazon presente en la misma cuenta y región. Déjelo en blanco si el origen no es Amazon EC2 o si el tipo de Amazon RDS de destino es un clúster Aurora.

-

DBIAMRoleNombre (opcional):

Introduzca el nombre del rol de IAM utilizado para la autenticación basada en IAM. Indíquelo solo si no

DBIAMUserNamese proporciona; de lo contrario, déjelo en blanco. SeDBIAMUserNamedebe proporcionarDBIAMRoleNameo se debe proporcionar. -

DBIAMUserNombre (opcional):

Introduzca el usuario de IAM utilizado para la autenticación basada en IAM. Indique solo si no

DBIAMRoleNamese proporciona; de lo contrario, déjelo en blanco. SeDBIAMUserNamedebe proporcionarDBIAMRoleNameo se debe proporcionar. -

DBUserNombre (opcional):

Introduzca el usuario de la base de datos asignado a un rol o usuario de IAM para la autenticación basada en IAM dentro de la base de datos. La opción predeterminada

*se utiliza para evaluar; no se proporciona nada en este campo.

-

-

Seleccione Ejecutar.

-

Observe que se inicia la automatización.

-

Este documento realiza los siguientes pasos:

-

Paso 1: Validar las entradas:

Valida las entradas de la automatización:

SourceEC2InstanceIdentifier(opcional),DBInstanceIdentifiero, y oClusterID.DBIAMRoleNameDBIAMUserNameVerifica si los parámetros de entrada ingresados están presentes en su cuenta y región. También verifica si el usuario ingresó uno de los parámetros de IAM (por ejemplo,DBIAMRoleNameo).DBIAMUserNameAdemás, realiza otras verificaciones, por ejemplo, si la base de datos mencionada está en estado Disponible. -

Paso 2: branchOnSource EC2 Siempre que:

Verifica si EC2 se proporciona Amazon de origen en los parámetros de entrada y si la base de datos es Amazon RDS. En caso afirmativo, continúa con el paso 3. De lo contrario, se salta el paso 3, que es la validación de la conectividad EC2 entre Amazon y Amazon RDS, y pasa al paso 4.

-

Paso 3: validar: RDSConnectivity

Si el Amazon de origen EC2 se proporciona en los parámetros de entrada y la base de datos es Amazon RDS, el paso 2 inicia el paso 3. En este paso,

AWSSupport-TroubleshootConnectivityToRDSse invoca la automatización secundaria para validar la conectividad de Amazon RDS desde Amazon EC2 de origen. El manual de automatización secundariaAWSSupport-TroubleshootConnectivityToRDSverifica si las configuraciones de red requeridas (Amazon Virtual Private Cloud [Amazon VPC], grupos de seguridad, lista de control de acceso a la red [NACL], disponibilidad de Amazon RDS) están implementadas para que pueda conectarse desde la instancia de Amazon a la EC2 instancia de Amazon RDS. -

Paso 4: validar: RDSIAMAuthentication

Valida si la función de autenticación de IAM está habilitada en la instancia de Amazon RDS o en el clúster Aurora.

-

Paso 5: validar: IAMPolicies

Comprueba si los permisos de IAM necesarios están presentes en el usuario o rol de IAM transferido para permitir que las credenciales de IAM se autentiquen en la instancia de Amazon RDS para el usuario de base de datos especificado (si lo hubiera).

-

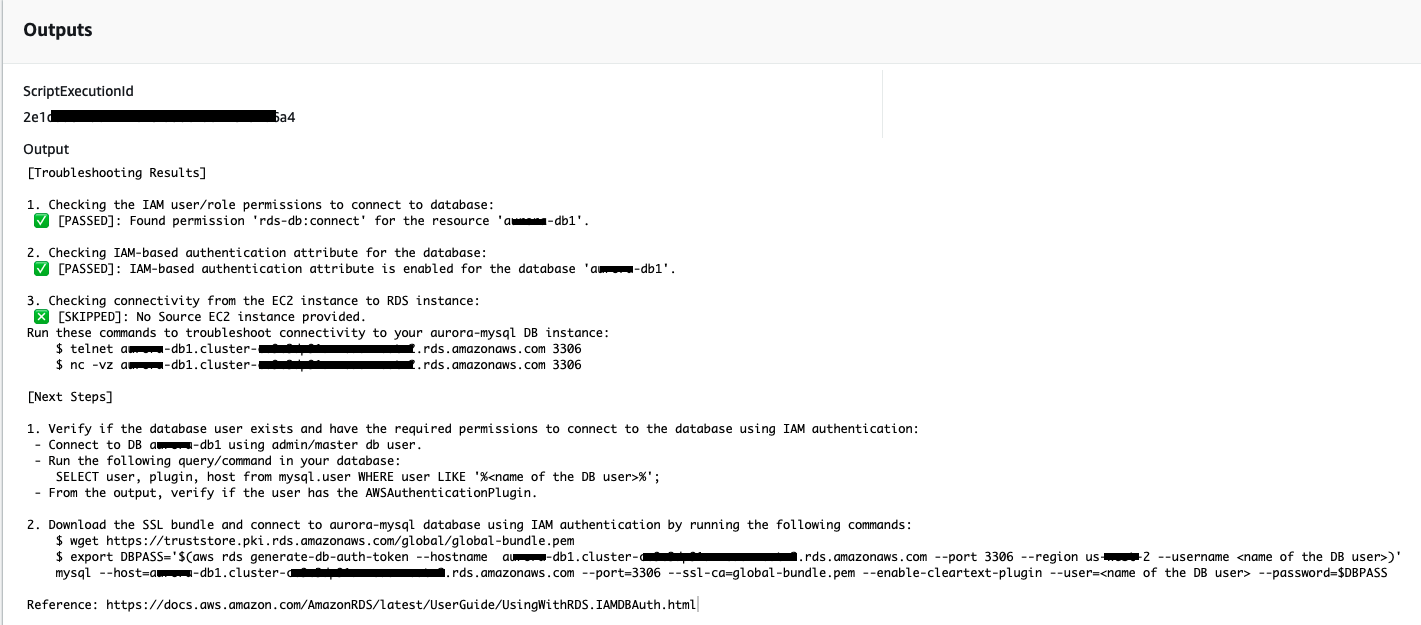

Paso 6: Generar un informe:

Obtiene toda la información de los pasos anteriores e imprime el resultado o la salida de cada paso. También se enumeran los pasos a seguir y realizar para conectarse a la instancia de Amazon RDS mediante las credenciales de IAM.

-

-

Cuando se complete la automatización, consulte la sección de resultados para ver los resultados detallados:

-

Comprobar el permiso de usuario o rol de IAM para conectarse a la base de datos:

Comprueba si los permisos de IAM necesarios están presentes en el usuario o rol de IAM transferido para permitir que las credenciales de IAM se autentiquen en la instancia de Amazon RDS para el usuario de base de datos especificado (si lo hubiera).

-

Comprobación del atributo de autenticación basado en IAM para la base de datos:

Comprueba si la función de autenticación de IAM está habilitada para la base de datos Amazon RDS o el clúster Aurora especificados.

-

Comprobación de la conectividad de una EC2 instancia de Amazon a una instancia de Amazon RDS:

Verifica si las configuraciones de red requeridas (Amazon VPC, grupos de seguridad, NACL, disponibilidad de Amazon RDS) están implementadas para que pueda conectarse desde la instancia de Amazon a la instancia de EC2 Amazon RDS.

-

Pasos siguientes:

Muestra los comandos y los pasos que se deben consultar y ejecutar para conectarse a la instancia de Amazon RDS mediante las credenciales de IAM.

-

Referencias

Automatización de Systems Manager