Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

AWSSupport-TroubleshootS3EventNotifications

Descripción

El manual de AWSSupport-TroubleshootS3EventNotifications AWS Systems Manager automatización ayuda a solucionar problemas con las notificaciones de eventos de bucket de Amazon Simple Storage Service (Amazon S3) configuradas con funciones AWS Lambda

, temas del Amazon Simple Notification Service (Amazon SNS) o Amazon Simple Queue Service (Amazon SQS). Proporciona un informe de los ajustes de configuración de los diferentes recursos configurados con el bucket de Amazon S3 como notificación de eventos de destino.

¿Cómo funciona?

El manual de ejecución realiza los siguientes pasos:

-

Comprueba si el bucket de Amazon S3 existe en la misma cuenta en la que

AWSSupport-TroubleshootS3EventNotificationsse ejecuta. -

Obtiene los recursos de destino (AWS Lambda función, tema de Amazon SNS o cola de Amazon SQS) configurados como notificaciones de eventos para el bucket de Amazon S3 mediante la API. GetBucketNotificationConfiguration

-

Valida la existencia del recurso de destino y, a continuación, revisa la política basada en recursos de los recursos de destino para determinar si Amazon S3 puede publicar en el destino.

-

Si ha cifrado el destino con una clave AWS Key Management Service (AWS KMS), se comprueba la política de claves para determinar si se permite el acceso a Amazon S3.

-

Genera un informe de todas las comprobaciones de los recursos de destino.

importante

-

Este runbook solo puede evaluar las configuraciones de notificaciones de eventos si el propietario del bucket de Amazon S3 es el mismo Cuenta de AWS propietario en el que se ejecuta el runbook de automatización.

-

Además, este manual no puede evaluar las políticas sobre los recursos de destino que están alojados en otro. Cuenta de AWS

Ejecuta esta automatización (consola)

Tipo de documento

Automatización

Propietario

Amazon

Plataformas

Linux, macOS, Windows

Parámetros

-

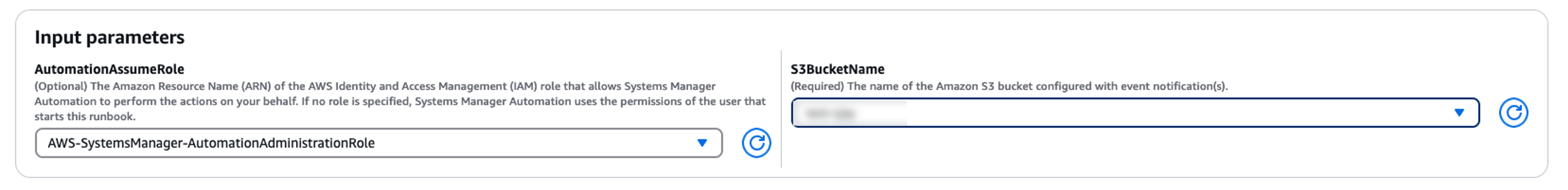

AutomationAssumeRole

Tipo: cadena

Descripción: (opcional) el Nombre de recurso de Amazon (ARN) del rol de AWS Identity and Access Management (IAM) que permite a Systems Manager Automation realizar las acciones en su nombre. Si no se especifica ningún rol, Systems Manager Automation utiliza los permisos del usuario que comienza este manual de procedimientos.

-

S3 BucketName

Tipo:

AWS::S3::Bucket::NameDescripción: (obligatorio) El nombre del bucket de Amazon S3 configurado con las notificaciones de eventos.

Permisos de IAM necesarios

El parámetro AutomationAssumeRole requiere las siguientes acciones para utilizar el manual de procedimientos correctamente.

-

s3:GetBucketLocation -

s3:ListAllMyBuckets -

s3:GetBucketNotification -

sqs:GetQueueAttributes -

sqs:GetQueueUrl -

sns:GetTopicAttributes -

kms:GetKeyPolicy -

kms:DescribeKey -

kms:ListAliases -

lambda:GetPolicy -

lambda:GetFunction -

iam:GetContextKeysForCustomPolicy -

iam:SimulateCustomPolicy -

iam:ListRoles -

ssm:DescribeAutomationStepExecutions

Ejemplo de política de IAM para el rol Automation Assume

{ "Version": "2012-10-17", "Statement": [ { "Sid": "S3Permission", "Effect": "Allow", "Action": [ "s3:GetBucketLocation", "s3:ListAllMyBuckets" ], "Resource": "*" }, { "Sid": "S3PermissionGetBucketNotification", "Effect": "Allow", "Action": [ "s3:GetBucketNotification" ], "Resource": "arn:aws:s3::::<bucket-name>" }, { "Sid": "SQSPermission", "Effect": "Allow", "Action": [ "sqs:GetQueueAttributes", "sqs:GetQueueUrl" ], "Resource": "arn:aws:sqs:<region>:123456789012:*" }, { "Sid": "SNSPermission", "Effect": "Allow", "Action": [ "sns:GetTopicAttributes" ], "Resource": "arn:aws:sns:<region>:123456789012:*" }, { "Sid": "KMSPermission", "Effect": "Allow", "Action": [ "kms:GetKeyPolicy", "kms:DescribeKey", "kms:ListAliases" ], "Resource": "arn:aws:kms:<region>:123456789012:key/<key-id>" }, { "Sid": "LambdaPermission", "Effect": "Allow", "Action": [ "lambda:GetPolicy", "lambda:GetFunction" ], "Resource": "arn:aws:lambda:<region>:123456789012:function:*" }, { "Sid": "IAMPermission", "Effect": "Allow", "Action": [ "iam:GetContextKeysForCustomPolicy", "iam:SimulateCustomPolicy", "iam:ListRoles" ], "Resource": "*" }, { "Sid": "SSMPermission", "Effect": "Allow", "Action": [ "ssm:DescribeAutomationStepExecutions" ], "Resource": "*" } ] }

Instrucciones

Siga estos pasos para configurar la automatización:

-

Navegue hasta

AWSSupport-TroubleshootS3EventNotificationsSystems Manager en Documentos. -

Elija Execute automation (Ejecutar automatización).

-

Para los parámetros de entrada, introduzca lo siguiente:

-

AutomationAssumeRole (Opcional):

El nombre del recurso de Amazon (ARN) del rol AWS AWS Identity and Access Management (IAM) que permite a Systems Manager Automation realizar las acciones en su nombre. Si no se especifica ningún rol, Systems Manager Automation utiliza los permisos del usuario que inicia este runbook.

-

S3 BucketName (obligatorio):

El nombre del bucket de Amazon S3 configurado con las notificaciones de eventos.

-

-

Seleccione Ejecutar.

-

Se inicia la automatización.

-

Este documento realiza los siguientes pasos:

-

ValidateInputs

Valida que el bucket de Amazon S3 proporcionado pertenece a la misma cuenta en la que se ejecuta la automatización y busca la región en la que se aloja el bucket.

-

GetBucketNotificationConfiguration

Llama a la

GetBucketNotificationConfigurationAPI para revisar las notificaciones de eventos configuradas con el bucket de Amazon S3 y formatea el resultado. -

BranchOnSQSResourcePolítica

Depende de si hay recursos de Amazon SQS en las notificaciones de eventos.

-

SQSResourceValide la política

Valida la política de recursos en los atributos de Amazon SQS Queue con permiso para Amazon

sqs:SendMessageS3. Si el recurso de Amazon SQS está cifrado, comprueba que el cifrado no utilice la AWS KMS clave predeterminada, es decir,aws/sqsy comprueba que la política de AWS KMS claves tiene permisos para Amazon S3. -

BranchOnSNSResourcePolítica

Depende de si hay recursos de Amazon SNS en las notificaciones de eventos.

-

SNSResourceValide la política

Valida la política de recursos en Amazon SNS Topic Attributes

sns:Publishcon permiso para Amazon S3. Si el recurso de Amazon SNS está cifrado, comprueba que el cifrado no utilice la AWS KMS clave predeterminada, es decir,aws/snsy comprueba que la política de AWS KMS claves tiene permisos para Amazon S3. -

BranchOnLambdaFunctionResourcePolicy

Depende de si hay AWS Lambda funciones en las notificaciones de eventos.

-

ValidateLambdaFunctionResourcePolicy

Valida la política de recursos si AWS Lambda la función tiene

lambda:InvokeFunctionpermiso para Amazon S3. -

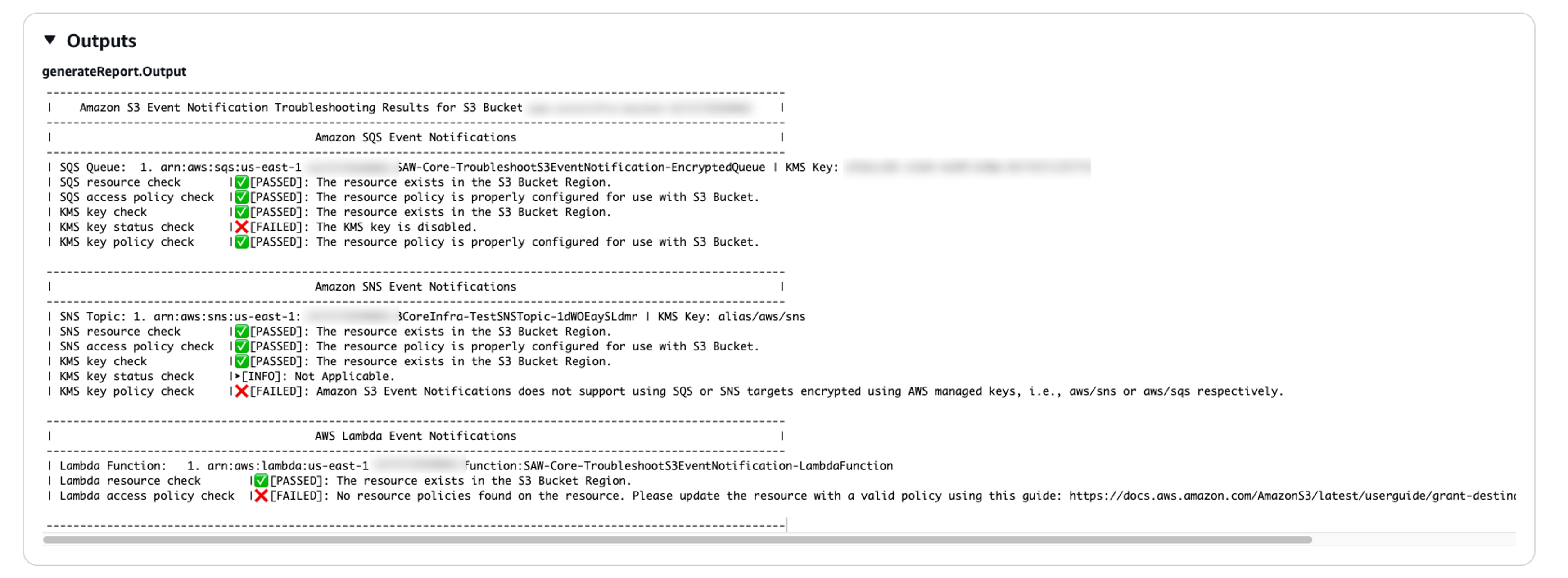

GenerateReport

Devuelve los detalles del manual, los pasos, los resultados y las recomendaciones para resolver cualquier problema con las notificaciones de eventos configuradas con el bucket de Amazon S3.

-

-

Una vez finalizada, consulte la sección de resultados para ver los resultados detallados de la ejecución:

-

Notificaciones de eventos de Amazon SQS

Si hay notificaciones de destino de Amazon SQS configuradas con el bucket de Amazon S3, se muestra una lista de las colas de Amazon SQS junto con los resultados de las comprobaciones. El informe incluye la verificación de recursos de Amazon SQS, la verificación de la política de acceso de Amazon SQS, la verificación de claves AWS KMS , la verificación del estado de las claves AWS KMS y la verificación de la política de claves. AWS KMS

-

Notificaciones de eventos de Amazon SNS

Si hay notificaciones de destino de Amazon SNS configuradas con el bucket de Amazon S3, se muestra una lista de los temas de Amazon SNS junto con los resultados de las comprobaciones. El informe incluye la verificación de recursos de Amazon SNS, la verificación de la política de acceso de Amazon SNS, la verificación de claves AWS KMS , la verificación del estado de las claves AWS KMS y la verificación de la política de claves. AWS KMS

-

AWS Lambda Notificaciones de eventos

Si hay notificaciones de AWS Lambda destino configuradas con el bucket de Amazon S3, se muestra una lista de las funciones de Lambda junto con los resultados de las comprobaciones. El informe incluye la comprobación de recursos de Lambda y la comprobación de la política de acceso de Lambda.

-

Referencias

Automatización de Systems Manager