Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Identity and Access Management

AWS Identity and Access Management (IAM) le permite gestionar de forma más segura el acceso a sus recursos Cuentas de AWS . Con IAM, puede crear varios usuarios en su servidor principal (raíz). Cuenta de AWS Esos usuarios pueden tener sus propias credenciales: contraseña, ID de clave de acceso y clave secreta, pero todos los usuarios de IAM comparten un único número de cuenta.

Puede administrar el nivel de acceso a los recursos de cada usuario de IAM adjuntando políticas de IAM al usuario. Por ejemplo, puede adjuntar a un usuario de IAM una política que le dé acceso al servicio Amazon S3 y a los recursos relacionados de la cuenta de la que usted es titular, pero que no le proporcione acceso a otros servicios o recursos.

Para administrar el acceso de un modo más eficiente, puede crear grupos de IAM, que son conjuntos de usuarios. Al adjuntar una política al grupo, afecta a todos los usuarios que son miembros de ese grupo.

Además de administrar los permisos en el nivel de los usuarios y los grupos, IAM también admite el concepto de roles de IAM. Como en el caso de los usuarios y los grupos, también es posible adjuntar políticas a los roles de IAM. A continuación, puede asociar el rol de IAM a una EC2 instancia de Amazon. Las aplicaciones que se ejecutan en la EC2 instancia pueden acceder AWS mediante los permisos que proporciona el rol de IAM. Para obtener más información acerca del uso de los roles de IAM con el Toolkit, consulte Creación de un rol de IAM. Para obtener más información acerca de IAM, vaya a la Guía del usuario de IAM.

Creación y configuración de un usuario de IAM

Los usuarios de IAM le permiten conceder a otros el acceso a la suya. Cuenta de AWS Dado que puede adjuntar políticas a los usuarios de IAM, puede limitar con precisión los recursos a los que puede obtener acceso un usuario de IAM y las operaciones que puede llevar a cabo en esos recursos.

Como práctica recomendada, todos los usuarios que accedan a una Cuenta de AWS deberían hacerlo como usuarios de IAM, incluso el propietario de la cuenta. De este modo, se garantiza que si las credenciales de uno de los usuarios de IAM se ven comprometidas, se pueden desactivar únicamente esas credenciales. No es necesario desactivar o cambiar las credenciales raíz de la cuenta.

Desde el Kit de herramientas para Visual Studio puede asignar permisos a un usuario de IAM adjuntándole una política de IAM o asignando el usuario a un grupo. Los usuarios de IAM que están asignados a un grupo obtienen sus permisos de las políticas adjuntadas al grupo. Para obtener más información, consulte Creación de un grupo de IAM y Adición de un usuario de IAM a un grupo de IAM.

Desde el Toolkit for Visual Studio, también puede AWS generar credenciales (identificador de clave de acceso y clave secreta) para el usuario de IAM. Para obtener más información, consulte Generación de credenciales para un usuario de IAM.

El Toolkit for Visual Studio permite especificar las credenciales de usuario de IAM para acceder a los servicios AWS a través del Explorador. Como los usuarios de IAM no suelen tener acceso completo a todos los Amazon Web Services, es posible que algunas de las funciones de AWS Explorer no estén disponibles. Si utilizas AWS Explorer para cambiar los recursos mientras la cuenta activa es un usuario de IAM y, a continuación, cambias la cuenta activa a la cuenta raíz, es posible que los cambios no estén visibles hasta que actualices la vista en AWS Explorer. Para actualizar la vista, elija el botón de actualización ().

Para obtener información sobre cómo configurar los usuarios de IAM desde AWS Management Console, consulte Trabajar con usuarios y grupos en la Guía del usuario de IAM.

Para crear un usuario de IAM

-

En el AWS Explorador, expanda el AWS Identity and Access Managementnodo, abra el menú contextual (haga clic con el botón derecho) para Usuarios y, a continuación, seleccione Crear usuario.

-

En el cuadro de diálogo Crear usuario, escriba un nombre para el usuario de IAM y elija Aceptar. Este es el nombre fácil de recordar de IAM. Para obtener información acerca de las restricciones de los nombres de los usuarios de IAM, consulte la Guía del usuario de IAM.

Create an IAM user

Create an IAM user

El nuevo usuario aparecerá como un subnodo en Usuarios, en el nodo AWS Identity and Access Management.

Para obtener información acerca de cómo crear una política y asociarla al usuario, consulte Creación de una política de IAM.

Creación de un grupo de IAM

Los grupos proporcionan una forma de aplicar políticas de IAM a un conjunto de usuarios. Para obtener información acerca del procedimiento para administrar los usuarios y los grupos de IAM, vaya a Cómo trabajar con usuarios y grupos en la Guía del usuario de IAM.

Cómo crear un grupo de IAM

-

En AWS Explorer, en Identity and Access Management, abra el menú contextual (haga clic con el botón derecho) de Grupos y elija Crear grupo.

-

En el cuadro de diálogo Crear grupo, escriba un nombre para el grupo de IAM y elija Aceptar.

Create IAM group

Create IAM group

El nuevo grupo de IAM aparecerá en el subnodo Grupos de Identity and Access Management.

Para obtener información acerca del procedimiento para crear una política y adjuntarla al grupo de IAM, consulte Creación de una política de IAM.

Adición de un usuario de IAM a un grupo de IAM

Los usuarios de IAM que son miembros de un grupo de IAM obtienen sus permisos de acceso de las políticas adjuntadas al grupo. El objetivo de un grupo de IAM es facilitar la administración de permisos en un conjunto de usuarios de IAM.

Para obtener información acerca de cómo las políticas adjuntadas a un grupo de IAM interactúan con las políticas adjuntadas a los usuarios de IAM que son miembros de dicho grupo, vaya a Administración de políticas de IAM en la Guía del usuario de IAM.

En AWS Explorer, los usuarios de IAM se añaden a los grupos de IAM desde el subnodo Usuarios, no desde el subnodo Grupos.

Para agregar un usuario de IAM a un grupo de IAM

-

En AWS Explorer, en Identity and Access Management, abra el menú contextual (haga clic con el botón derecho) de Usuarios y seleccione Editar.

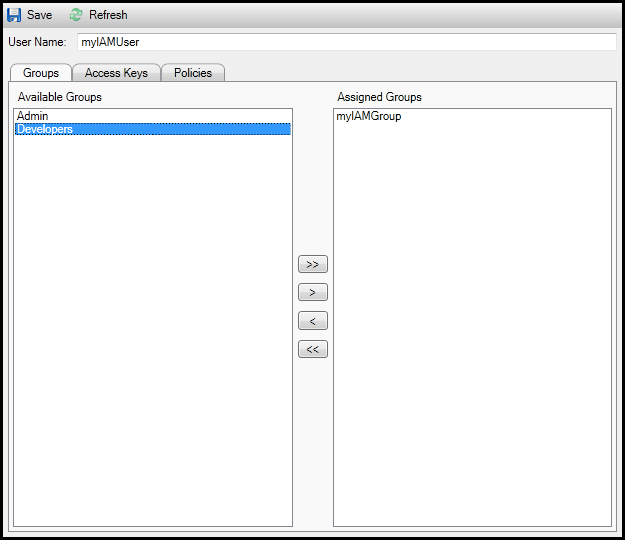

Assign an IAM user to a IAM group

Assign an IAM user to a IAM group -

El panel izquierdo de la pestaña Grupos muestra los grupos de IAM disponibles. El panel derecho muestra los grupos de los que el usuario de IAM especificado ya es miembro.

Para añadir el usuario de IAM a un grupo, en el panel izquierdo, elija el grupo de IAM y, a continuación, elija el botón >.

Para eliminar el usuario de IAM de un grupo, en el panel derecho, elija el grupo de IAM y, a continuación, elija el botón <.

Para añadir el usuario de IAM a todos los grupos de IAM, elija el botón >>. Del mismo modo, para eliminar el usuario de IAM de todos los grupos, elija el botón <<.

Para seleccionar varios grupos, elíjalos en secuencia. No es necesario que mantenga pulsada la tecla Control. Para borrar un grupo de la selección, basta con elegirlo una segunda vez.

-

Cuando haya terminado de asignar el usuario de IAM a los grupos de IAM, elija Guardar.

Generación de credenciales para un usuario de IAM

Con el Kit de herramientas para Visual Studio, puede generar el ID de clave de acceso y la clave secreta que se utilizan para realizar llamadas a la API de AWS. Estas claves también se pueden especificar para obtener acceso a los servicios de Amazon Web Services a través del kit de herramientas. Para obtener más información acerca de la especificación de credenciales para su uso con el Kit de herramientas, consulte creds. Para obtener más información sobre cómo gestionar las credenciales de forma segura, consulte Prácticas recomendadas para gestionar las claves de AWS acceso.

El Kit de herramientas no se puede utilizar para generar una contraseña para un usuario de IAM.

Para generar credenciales para un usuario de IAM

-

En el AWS Explorador, abra el menú contextual (haga clic con el botón derecho) de un usuario de IAM y seleccione Editar.

-

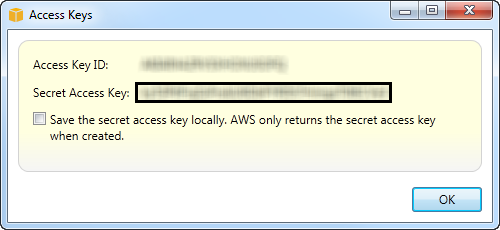

Para generar credenciales, en la pestaña Claves de acceso, elija Crear.

Solo puede generar dos conjuntos de credenciales por cada usuario de IAM. Si ya tiene dos conjuntos de credenciales y necesita crear un conjunto adicional, debe eliminar uno de los conjuntos existentes.

reate credentials for IAM user

reate credentials for IAM userSi desea que el kit de herramientas guarde una copia cifrada de su clave de acceso secreta en su unidad local, seleccione Guardar la clave de acceso secreta localmente. AWS solo devuelve la clave de acceso secreta cuando se crea. También puede copiar la clave de acceso secreta en el cuadro de diálogo y guardarla en un lugar seguro.

-

Seleccione Aceptar.

Después de generar las credenciales, puede verlas en la pestaña Access Keys (Claves de acceso). Si ha seleccionado la opción que hace que el Toolkit guarde localmente la clave secreta, se mostrará aquí.

Si ha guardado la clave secreta usted mismo y quiere que el Toolkit también la guarde, en el cuadro Secret Access Key (Clave de acceso secreta), escriba la clave de acceso secreta y, a continuación, seleccione Save the secret access key locally (Guardar localmente la clave de acceso secreta).

Para desactivar las credenciales, elija Make Inactive (Desactivar). (Puede hacerlo si sospecha que se ha accedido a las credenciales sin autorización. Puede reactivarlas de nuevo si consigue cerciorarse de que son seguras.)

Creación de un rol de IAM

El Kit de herramientas para Visual Studio es compatible con la creación y configuración de funciones de IAM. Como en el caso de los usuarios y los grupos, puede adjuntar políticas a los roles de IAM. A continuación, puede asociar el rol de IAM a una EC2 instancia de Amazon. La asociación con la EC2 instancia se gestiona a través de un perfil de instancia, que es un contenedor lógico para el rol. A las aplicaciones que se ejecutan en la EC2 instancia se les concede automáticamente el nivel de acceso especificado por la política asociada a la función de IAM. Esto es cierto incluso cuando la aplicación no ha especificado otras AWS credenciales.

Por ejemplo, puede crear un rol y adjuntarle una política que limite su acceso únicamente a Amazon S3. Tras asociar este rol a una EC2 instancia, puede ejecutar una aplicación en esa instancia y la aplicación tendrá acceso a Amazon S3, pero no a ningún otro servicio o recurso. La ventaja de este enfoque es que no tiene que preocuparse por transferir y almacenar de forma segura AWS las credenciales en la EC2 instancia.

Para obtener más información acerca de los roles de IAM, vaya a Trabajo con roles de IAM en la Guía del usuario de IAM. Para ver ejemplos de programas que acceden AWS mediante el rol de IAM asociado a una EC2 instancia de Amazon, consulta las guías para AWS desarrolladores de Java, .NET, PHP y Ruby (Configuración de credenciales mediante IAM, Creación de un rol de IAM y Trabajo con políticas de IAM).

Para crear un rol de IAM

-

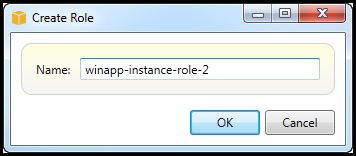

En AWS Explorer, en Identity and Access Management, abra el menú contextual (haga clic con el botón derecho) de Funciones y, a continuación, seleccione Crear funciones.

-

En el cuadro de diálogo Crear rol, escriba un nombre para el rol de IAM y elija Aceptar.

Create IAM role

Create IAM role

El nuevo rol de IAM aparecerá en Roles en Identity and Access Management.

Para obtener información acerca de cómo crear una política y asociarla al rol, consulte Creación de una política de IAM.

Crear una política de IAM

Las políticas son fundamentales para IAM. Las políticas se pueden asociar a las entidades de IAM, como los usuarios, los grupos o los roles. Las políticas especifican el nivel de acceso habilitado para un usuario, un grupo o un rol.

Para crear una política de IAM

En AWS Explorer, expanda el AWS Identity and Access Managementnodo y, a continuación, amplíe el nodo para el tipo de entidad (grupos, roles o usuarios) a la que va a adjuntar la política. Por ejemplo, abra un menú contextual para un rol de IAM y elija Editar.

Aparecerá una pestaña asociada al rol en el AWS Explorador. Elija el enlace Agregar política.

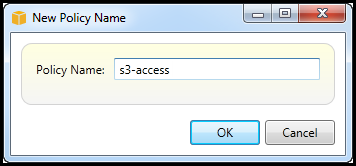

En el cuadro de diálogo Nuevo nombre de política, escriba un nombre para la política (por ejemplo, s3-access).

En el editor de políticas, añada declaraciones de políticas para especificar el nivel de acceso que se va a proporcionar al rol (en este ejemplo, winapp-instance-role -2) asociado a la política. En este ejemplo, una política proporciona acceso completo a Amazon S3, pero no a otros recursos.

Si desea mejorar la precisión del control de acceso, puede expandir los subnodos del editor de políticas para permitir o impedir las acciones asociadas con los servicios de Amazon Web Services.

Una vez editada la política, elija el enlace Save (Guardar).