Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Creación de un Conector SFTP

En este procedimiento se explica cómo crear conectores SFTP mediante la AWS Transfer Family consola o. AWS CLI

- Console

-

Creación de un Conector SFTP

-

Abra la AWS Transfer Family consola en. https://console.aws.amazon.com/transfer/

-

En el panel de navegación izquierdo, seleccione Conectores SFTP y, a continuación, seleccione Crear conector SFTP.

-

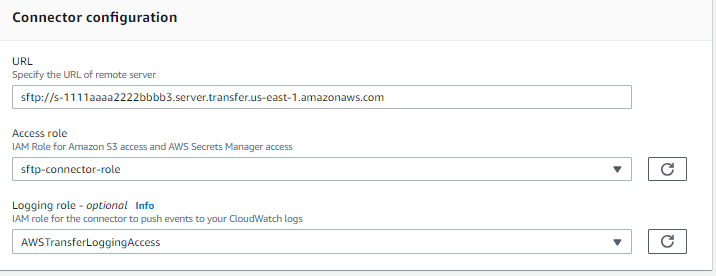

En la sección de Configuración del conector, proporcione la siguiente información:

-

Para la URL, introduzca la URL de un servidor SFTP remoto. Esta URL debe tener el siguiente formato como

sftp://, por ejemplo,partner-SFTP-server-urlsftp://AnyCompany.com.nota

También tiene la posibilidad de proporcionar un número de puerto en su URL. El formato es

sftp://. El número de puerto predeterminado (cuando no se especifica ningún puerto) es el puerto 22.partner-SFTP-server-url:port-number -

Para la función de acceso, elija el nombre de recurso de Amazon (ARN) de la función AWS Identity and Access Management (IAM) que se va a utilizar.

-

Asegúrese de que este rol proporcione acceso de lectura y escritura al directorio principal de la ubicación del archivo que se utiliza en la solicitud

StartFileTransfer. -

Asegúrese de que este rol dé permiso a

secretsmanager:GetSecretValuepara acceder al secreto.nota

En la política, debe especificar el ARN del secreto. El ARN contiene el nombre secreto, pero lo añade con seis caracteres alfanuméricos aleatorios. El ARN de un secreto tiene el siguiente formato.

arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters -

Asegúrese de que contiene una relación de confianza que permita que el conector tenga acceso a los recursos cuando atienda las solicitudes de transferencia de sus usuarios. Para obtener más información sobre cómo establecer una relación de confianza, consulte Para establecer una relación de confianza.

El siguiente ejemplo concede los permisos necesarios para acceder a Amazon S3 y al secreto especificado almacenado en Secrets Manager.

amzn-s3-demo-bucket{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowListingOfUserFolder", "Action": [ "s3:ListBucket", "s3:GetBucketLocation" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] }, { "Sid": "HomeDirObjectAccess", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject", "s3:DeleteObjectVersion", "s3:GetObjectVersion", "s3:GetObjectACL", "s3:PutObjectACL" ], "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*" }, { "Sid": "GetConnectorSecretValue", "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters" } ] }nota

Para el rol de acceso, el ejemplo concede acceso a un único secreto. Sin embargo, puede utilizar un carácter comodín, que puede ahorrarle trabajo si quiere reutilizar el mismo rol de IAM para varios usuarios y secretos. Por ejemplo, la siguiente declaración de recursos concede permisos para todos los secretos cuyos nombres comiencen por

aws/transfer."Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/*"También puede almacenar los secretos que contengan sus credenciales de SFTP en otra Cuenta de AWS. Para obtener más información sobre cómo habilitar el acceso secreto entre cuentas, consulte Permisos a los AWS Secrets Manager secretos para los usuarios de una cuenta diferente.

-

-

(Opcional) Para la función de registro, elige la función de IAM para que el conector la utilice para enviar eventos a tus CloudWatch registros. En el siguiente ejemplo de política, se enumeran los permisos necesarios para registrar eventos en los conectores SFTP.

{ "Version": "2012-10-17", "Statement": [{ "Sid": "SFTPConnectorPermissions", "Effect": "Allow", "Action": [ "logs:CreateLogStream", "logs:DescribeLogStreams", "logs:CreateLogGroup", "logs:PutLogEvents" ], "Resource": [ "arn:aws:logs:*:*:log-group:/aws/transfer/*" ] }] }

-

-

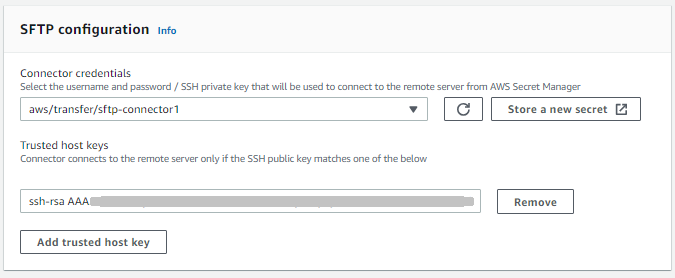

En el panel Configuración SFTP, proporcione la siguiente información:

-

En el caso de las Credenciales del conector, en la lista desplegable, elija el nombre de un identificador secreto de AWS Secrets Manager que contenga la clave privada o la contraseña del usuario de SFTP. Debe crear un secreto y almacenarlo de una manera específica. Para obtener más información, consulte Almacene las credenciales de autenticación para los conectores SFTP en Secrets Manager .

-

(Opcional) Tiene la opción de crear su conector y dejar el

TrustedHostKeysparámetro vacío. Sin embargo, el conector no podrá transferir archivos con el servidor remoto hasta que proporcione este parámetro en la configuración del conector. Puede introducir las claves de host de confianza al crear el conector o actualizarlo más adelante utilizando la información de la clave de host que devuelve la acción de laTestConnectionconsola o el comando de la API. Es decir, para el cuadro de texto Trusted host keys, puede realizar una de las siguientes acciones:-

Proporcione las claves de host de confianza al momento de crear el conector. Pegue la parte pública de la clave de host que se utiliza para identificar el servidor externo. Para añadir más de una clave, seleccione Añadir clave de host de confianza para añadir una clave adicional. Puede utilizar el comando

ssh-keyscanen el servidor SFTP para recuperar la clave necesaria. Para obtener más información sobre el formato y el tipo de claves de host de confianza compatibles con Transfer Family, consulte SFTPConnectorConfig. -

Deje vacío el cuadro de texto Claves de host confiables al crear el conector y actualícelo más adelante con esta información. Si no dispone de la información de la clave de host en el momento de crear el conector, puede dejar este parámetro vacío por ahora y continuar con la creación del conector. Una vez creado el conector, utilice el identificador del nuevo conector para ejecutar el

TestConnectioncomando, ya sea en la página de detalles del conector AWS CLI o desde ella. Si se ejecuta correctamente,TestConnectiondevolverá la información clave de host necesaria. A continuación, puede editar el conector mediante la consola (o ejecutando elUpdateConnectorAWS CLI comando) y añadir la información de la clave de host que se devolvió al ejecutarloTestConnection.

importante

Si recuperas la clave de host del servidor remoto ejecutándola

TestConnection, asegúrate de out-of-band validar la clave que se devuelve.Debe aceptar la nueva clave como de confianza o verificar la huella digital presentada con una huella digital conocida anteriormente que haya recibido del propietario del servidor SFTP remoto al que se está conectando.

-

-

(Opcional) Para el número máximo de conexiones simultáneas, en la lista desplegable, elija el número de conexiones simultáneas que el conector crea al servidor remoto. La selección predeterminada en la consola es 5.

Esta configuración especifica el número de conexiones activas que el conector puede establecer con el servidor remoto al mismo tiempo. La creación de conexiones simultáneas puede mejorar el rendimiento del conector al permitir operaciones en paralelo.

-

-

En la sección de opciones de algoritmos criptográficos, elija una política de seguridad de la lista desplegable del campo Política de seguridad. La política de seguridad le permite seleccionar los algoritmos criptográficos que admite su conector. Para obtener más información sobre las políticas y los algoritmos de seguridad disponibles, consulteAWS Transfer Family Políticas de seguridad para conectores SFTP.

-

(Opcional) En la sección Etiquetas, para Clave y Valor, escriba una o varias etiquetas como pares clave-valor.

-

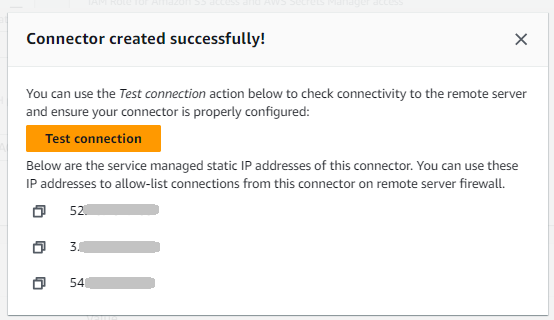

Una vez que haya confirmado todos los ajustes, elija Crear conector SFTP para crear el conector SFTP. Si el conector se ha creado correctamente, aparecerá una pantalla con una lista de las direcciones IP estáticas asignadas y un botón de prueba de conexión. Utilice el botón para probar la configuración del nuevo conector.

Aparece la página Conectores, con el ID del nuevo conector SFTP agregado a la lista. Para ver los detalles de los conectores, consulte Ver los detalles del conector SFTP.

-

- CLI

-

Utilice el comando create-connector para crear un conector. Para utilizar este comando para crear un conector SFTP, debe proporcionar la siguiente información.

-

La dirección URL de un servidor SFTP remoto. Esta URL debe tener el siguiente formato como

sftp://, por ejemplo,partner-SFTP-server-urlsftp://AnyCompany.com. -

Ver Acceso de roles. Seleccione el nombre de recurso de Amazon (ARN) del rol de AWS Identity and Access Management (IAM) que desee utilizar.

-

Asegúrese de que este rol proporcione acceso de lectura y escritura al directorio principal de la ubicación del archivo que se utiliza en la solicitud

StartFileTransfer. -

Asegúrese de que este rol dé permiso a

secretsmanager:GetSecretValuepara acceder al secreto.nota

En la política, debe especificar el ARN del secreto. El ARN contiene el nombre secreto, pero lo añade con seis caracteres alfanuméricos aleatorios. El ARN de un secreto tiene el siguiente formato.

arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters -

Asegúrese de que contiene una relación de confianza que permita que el conector tenga acceso a los recursos cuando atienda las solicitudes de transferencia de sus usuarios. Para obtener más información sobre cómo establecer una relación de confianza, consulte Para establecer una relación de confianza.

El siguiente ejemplo concede los permisos necesarios para acceder a Amazon S3 y al secreto especificado almacenado en Secrets Manager.

amzn-s3-demo-bucket{ "Version": "2012-10-17", "Statement": [ { "Sid": "AllowListingOfUserFolder", "Action": [ "s3:ListBucket", "s3:GetBucketLocation" ], "Effect": "Allow", "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] }, { "Sid": "HomeDirObjectAccess", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:GetObject", "s3:DeleteObject", "s3:DeleteObjectVersion", "s3:GetObjectVersion", "s3:GetObjectACL", "s3:PutObjectACL" ], "Resource": "arn:aws:s3:::amzn-s3-demo-bucket/*" }, { "Sid": "GetConnectorSecretValue", "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/SecretName-6RandomCharacters" } ] }nota

Para el rol de acceso, el ejemplo concede acceso a un único secreto. Sin embargo, puede utilizar un carácter comodín, que puede ahorrarle trabajo si quiere reutilizar el mismo rol de IAM para varios usuarios y secretos. Por ejemplo, la siguiente declaración de recursos concede permisos para todos los secretos cuyos nombres comiencen por

aws/transfer."Resource": "arn:aws:secretsmanager:region:account-id:secret:aws/transfer/*"También puede almacenar los secretos que contengan sus credenciales de SFTP en otra Cuenta de AWS. Para obtener más información sobre cómo habilitar el acceso secreto entre cuentas, consulte Permisos a los AWS Secrets Manager secretos para los usuarios de una cuenta diferente.

-

-

(Opcional) Elija la función de IAM que utilizará el conector para enviar eventos a sus CloudWatch registros. En el siguiente ejemplo de política, se enumeran los permisos necesarios para registrar eventos en los conectores SFTP.

{ "Version": "2012-10-17", "Statement": [{ "Sid": "SFTPConnectorPermissions", "Effect": "Allow", "Action": [ "logs:CreateLogStream", "logs:DescribeLogStreams", "logs:CreateLogGroup", "logs:PutLogEvents" ], "Resource": [ "arn:aws:logs:*:*:log-group:/aws/transfer/*" ] }] } -

Proporcione la siguiente información de configuración de SFTP.

-

El ARN de un secreto AWS Secrets Manager que contiene la clave privada o la contraseña del usuario de SFTP.

-

La parte pública de la clave de host que se utiliza para identificar el servidor externo. Si lo desea, puede proporcionar varias claves de host de confianza.

La forma más sencilla de proporcionar la información del SFTP es guardarla en un archivo. Por ejemplo, copie el siguiente texto de ejemplo en un archivo denominado

testSFTPConfig.json.// Listing for testSFTPConfig.json { "UserSecretId": "arn:aws::secretsmanager:us-east-2:123456789012:secret:aws/transfer/example-username-key", "TrustedHostKeys": [ "sftp.example.com ssh-rsa AAAAbbbb...EEEE=" ] } -

-

Especifique una política de seguridad para el conector e introduzca el nombre de la política de seguridad.

nota

SecretIdPuede ser el ARN completo o el nombre del secreto (example-username-keyen la lista anterior).Ejecute el siguiente comando para crear el conector.

aws transfer create-connector --url "sftp://partner-SFTP-server-url" \ --access-roleyour-IAM-role-for-bucket-access\ --logging-role arn:aws:iam::your-account-id:role/service-role/AWSTransferLoggingAccess \ --sftp-config file:///path/to/testSFTPConfig.json --security-policy-namesecurity-policy-name--maximum-concurrent-connectionsinteger-from-1-to-5 -