Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Acceso a una VPC mediante AWS Client VPN

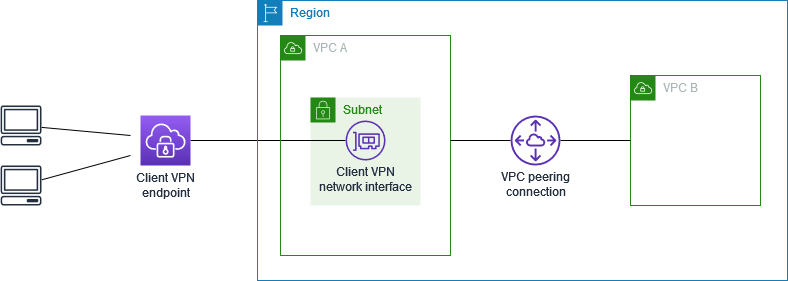

La configuración para este escenario incluye una VPC de destino (VPC A) que está interconectada con una VPC adicional (VPC B). Se recomienda esta configuración si tiene que ofrecer a los clientes acceso a los recursos internos de una VPC de destino y otras VPC interconectadas con ella (como la VPC B).

nota

El procedimiento para permitir el acceso a una VPC interconectada que se describe a continuación solo es necesario si el punto de enlace de Client VPN se ha configurado para el modo de división de túneles. En modo de túnel completo, el acceso a la VPC interconectada de forma predeterminada está permitido.

Antes de comenzar, haga lo siguiente:

-

Cree o identifique una VPC con al menos una subred. Identifique la subred de la VPC que desee asociar con el punto de conexión de Client VPN y anote los intervalos CIDR IPv4.

-

Identifique un intervalo de CIDR adecuado para las direcciones IP del cliente que no se superponga con el CIDR de la VPC.

-

Revise las reglas y limitaciones de los puntos de enlace de Client VPN en Reglas y prácticas recomendadas de AWS Client VPN.

Para implementar esta configuración

-

Establezca la interconexión de VPC entre las VPC. Siga los pasos que se indican en el artículo Creación y aceptación de interconexiones de VPC de la Guía de interconexión de Amazon VPC. Confirme que las instancias de la VPC A puedan comunicarse con las instancias de la VPC B mediante la conexión de emparejamiento.

-

Cree un punto de enlace de Client VPN en la misma región que la VPC de destino. En el diagrama, es VPC A. Realice los pasos descritos en Creación de un punto de enlace de Client VPN.

-

Asocie la subred que identificó con el punto de conexión de Client VPN que ha creado. Para ello, siga los pasos que se indican en Asociación una red de destino con un punto de enlace de Client VPN, seleccione la VPC y la subred. De forma predeterminada, asociamos el grupo de seguridad predeterminado de la VPC con el punto de conexión de Client VPN. Puede asociar un grupo de seguridad diferente siguiendo los pasos que se describen en Aplicación de un grupo de seguridad a una red de destino.

-

Agregue una regla de autorización para proporcionar a los clientes acceso a la VPC de destino. Para ello, siga los pasos que se describen en Agregar una regla de autorización a un punto de enlace de Client VPN. En Destination network to enable (Red de destino que se va a habilitar), escriba el intervalo CIDR IPv4 de la VPC.

-

Añada una ruta para dirigir el tráfico hacia la VPC interconectada. En el diagrama, es VPC B. Para ello, siga los pasos que se describen en Creación de una ruta de punto de enlace. Para el Destino de la ruta, ingrese el intervalo CIDR IPv4 de la VPC interconectada. En ID de subred de VPC de destino, seleccione la subred que está asociada al punto de conexión de Client VPN.

-

Añada una regla de autorización para ofrecer a los clientes acceso a la VPC interconectada. Para ello, siga los pasos que se describen en Agregar una regla de autorización a un punto de enlace de Client VPN. En Red de destino, escriba el intervalo CIDR IPv4 de la VPC interconectada.

-

Agregue una regla a los grupos de seguridad para las instancias en la VPC A y VPC B para permitir el tráfico del grupo de seguridad que solicitó el punto de conexión de Client VPN en el paso 3. Para obtener más información, consulte Grupos de seguridad.