Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Configuración del enrutamiento estático para un dispositivo de puerta de enlace de cliente de AWS Site-to-Site VPN

A continuación, se presentan algunos procedimientos de ejemplo para configurar un dispositivo de gateway de cliente a través de su interfaz de usuario (si está disponible).

- Check Point

-

Los siguientes son los pasos para configurar su dispositivo de pasarela de cliente si se trata de un dispositivo Check Point Security Gateway que ejecute la versión 77.10 o superior y utilice el sistema operativo Gaia y Check Point. SmartDashboard También puede consultar el artículo de Check Point Security Gateway IPsec VPN to Amazon Web Services VPC

en el Check Point Support Center. Para configurar la interfaz de túnel

El primer paso es crear los túneles de VPN y proporcionar las direcciones IP privadas (internas) de la gateway de cliente y la gateway privada virtual de cada túnel. Para crear el primer túnel, utilice la información proporcionada en la sección

IPSec Tunnel #1del archivo de configuración. Para crear el segundo túnel, utilice los valores proporcionados en la secciónIPSec Tunnel #2del archivo de configuración.-

Abra el portal de Gaia de su dispositivo Check Point Security Gateway.

-

Elija Network Interfaces, Add, VPN tunnel.

-

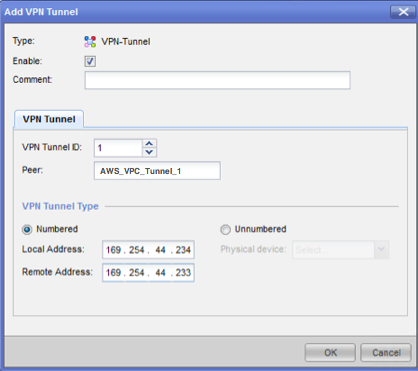

En el cuadro de diálogo, configure los ajustes tal como se muestra y elija OK cuando haya terminado:

-

Para VPN Tunnel ID, escriba cualquier valor único, como 1.

-

Para Peer, escriba un nombre único para cada túnel, como

AWS_VPC_Tunnel_1oAWS_VPC_Tunnel_2. -

Asegúrese de que la opción Numbered (Numerado) esté seleccionada y, en Local Address (Dirección local), escriba la dirección IP especificada para

CGW Tunnel IPen el archivo de configuración; por ejemplo:169.254.44.234. -

Para Remote Address, escriba la dirección IP especificada para

VGW Tunnel IPen el archivo de configuración; por ejemplo:169.254.44.233.

-

-

Conéctese a su gateway de seguridad a través de SSH. Si va a utilizar el shell no predeterminado, cambie a clish ejecutando el siguiente comando:

clish. -

Para el túnel 1, ejecute el siguiente comando:

set interface vpnt1 mtu 1436Para el túnel 2, ejecute el siguiente comando:

set interface vpnt2 mtu 1436 -

Repita estos pasos para crear un segundo túnel, utilizando la información de la sección

IPSec Tunnel #2del archivo de configuración.

Para configurar las rutas estáticas

En este paso, debe especificar la ruta estática de la subred en la VPC para que cada túnel le permita enviar tráfico a través de las interfaces del túnel. El segundo túnel permite la conmutación por error en caso de que haya un problema con el primer túnel. Si se detecta un problema, la ruta estática basada en políticas se quitará de la tabla de ruteo y se activará la segunda ruta. También debe habilitar la gateway de Check Point para hacer ping al otro extremo del túnel y comprobar si el túnel está activo.

-

En el portal de Gaia, seleccione Rutas IPv4 estáticas y añada.

-

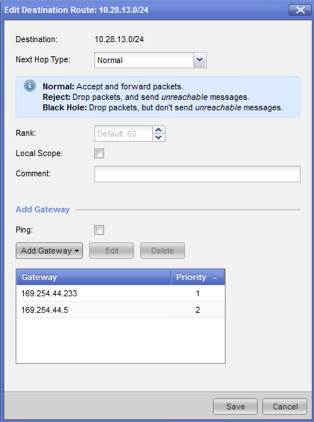

Especifique el CIDR de su subred; por ejemplo:

10.28.13.0/24. -

Elija Add Gateway, IP Address.

-

Escriba la dirección IP especificada para

VGW Tunnel IPen el archivo de configuración (por ejemplo:169.254.44.233) y especifique una prioridad de 1. -

Seleccione Ping.

-

Repita los pasos 3 y 4 para el segundo túnel, utilizando el valor

VGW Tunnel IPde la secciónIPSec Tunnel #2del archivo de configuración. Especifique una prioridad de 2.

-

Seleccione Save.

Si va a utilizar un clúster, repita los pasos anteriores para los demás miembros del clúster.

Para definir un nuevo objeto de red

En este paso, creará un objeto de red para cada túnel de VPN, especificando las direcciones IP públicas (externas) de la gateway privada virtual. Más tarde añadirá estos objetos de red como gateways satélite para su comunidad de VPN. También debe crear un grupo vacío para que actúe como marcador de posición para el dominio de VPN.

-

Abre el punto SmartDashboard de control.

-

Para Groups, abra el menú contextual y elija Groups, Simple Group. Puede utilizar el mismo grupo para cada objeto de red.

-

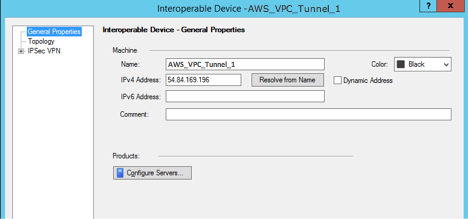

Para Network Objects, abra el menú contextual (clic con el botón derecho) y elija New, Interoperable Device.

-

Para Name (Nombre), escriba el nombre que ha proporcionado para cada túnel, por ejemplo:

AWS_VPC_Tunnel_1oAWS_VPC_Tunnel_2. -

En IPv4 Dirección, introduzca la dirección IP externa de la puerta de enlace privada virtual proporcionada en el archivo de configuración, por ejemplo,

54.84.169.196. Guarde la configuración y cierre el cuadro de diálogo.

-

En SmartDashboard, abra las propiedades de la puerta de enlace y, en el panel de categorías, elija Topología.

-

Para recuperar la configuración de la interfaz, elija Get Topology.

-

En la sección VPN Domain (Dominio de VPN), elija Manually defined (Definido manualmente), desplácese hasta el grupo sencillo vacío que creó en el paso 2 y selecciónelo. Seleccione Aceptar.

nota

Puede conservar cualquier dominio de VPN existente que haya configurado. No obstante, asegúrese de que los hosts y las redes utilizados o servidos por la nueva conexión de VPN no estén declarados en ese dominio de VPN, especialmente si el dominio de VPN se obtiene automáticamente.

-

Repita estos pasos para crear un segundo objeto de red, utilizando la información de la sección

IPSec Tunnel #2del archivo de configuración.

nota

Si va a utilizar clústeres, edite la topología y defina las interfaces como interfaces de clúster. Utilice las direcciones IP especificadas en el archivo de configuración.

Para crear y configurar la comunidad VPN, el IKE y los ajustes IPsec

En este paso, creará una comunidad de VPN en su gateway de Check Point, a la que agregará los objetos de red (dispositivos interoperables) para cada túnel. También puede configurar el intercambio de claves de Internet (IKE) y los IPsec ajustes.

-

En las propiedades de la puerta de enlace, elija IPSecVPN en el panel de categorías.

-

Elija Communities, New, Star Community.

-

Proporcione un nombre para su comunidad (por ejemplo,

AWS_VPN_Star) y, a continuación, elija Center Gateways en el panel Category. -

Elija Add y agregue su gateway o clúster a la lista de gateways participantes.

-

En el panel Category (Categoría), elija Satellite Gateways (Gateways satélite), Add (Agregar), y luego agregue los dispositivos interoperables que creó anteriormente (

AWS_VPC_Tunnel_1yAWS_VPC_Tunnel_2) a la lista de gateways participantes. -

En el panel Category, elija Encryption. En la sección Método de cifrado, elija IKEv1 solo. En la sección Encryption Suite, elija Custom, Custom Encryption.

-

En el cuadro de diálogo, configure las propiedades de cifrado tal como se muestra y elija OK cuando haya terminado:

-

Propiedades de asociación de seguridad de IKE (fase 1):

-

Perform key exchange encryption with: AES-128

-

Perform data integrity with: SHA-1

-

-

IPsec Propiedades de la asociación de seguridad (fase 2):

-

Realice el cifrado IPsec de datos con: AES-128

-

Perform data integrity with: SHA-1

-

-

-

En el panel Category, elija Tunnel Management. Elija Set Permanent Tunnels, On all tunnels in the community. En la sección VPN Tunnel Sharing, elija One VPN tunnel per Gateway pair.

-

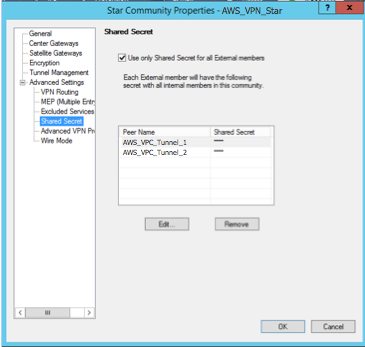

En el panel Category, expanda Advanced Settings y elija Shared Secret.

-

Seleccione el nombre homólogo para el primer túnel, elija Edit (Editar) y escriba la clave previamente compartida según lo especificado en la sección

IPSec Tunnel #1del archivo de configuración. -

Seleccione el nombre homólogo para el segundo túnel, elija Edit (Editar) y escriba la clave previamente compartida según lo especificado en la sección

IPSec Tunnel #2del archivo de configuración.

-

Aún en la categoría Advanced Settings (Configuración avanzada), elija Advanced VPN Properties (Propiedades avanzadas de VPN), configure las propiedades según se indica y elija OK (Aceptar) cuando haya terminado:

-

IKE (fase 1):

-

Use Diffie-Hellman group (Usar el grupo Diffie-Hellman):

Group 2 -

Renegotiate IKE security associations every

480minutes

-

-

IPsec (Fase 2):

-

Elija Use Perfect Forward Secrecy

-

Use Diffie-Hellman group (Usar el grupo Diffie-Hellman):

Group 2 -

Renegocie las asociaciones de IPsec seguridad cada segundo

3600

-

-

Para crear reglas de firewall

En este paso, configurará una política con reglas de firewall y reglas de coincidencia direccional que permitan la comunicación entre la VPC y la red local. Luego instalará la política en su gateway.

-

En el SmartDashboard, elija Propiedades globales para su puerta de enlace. En el panel Category, expanda VPN y elija Advanced.

-

Elija Enable VPN Directional Match in VPN Column y guarde los cambios.

-

En el SmartDashboard, elija Firewall y cree una política con las siguientes reglas:

-

Permitir que la subred de VPC se comunique con la red local a través de los protocolos necesarios.

-

Permitir que la red local se comunique con la subred de VPC a través de los protocolos necesarios.

-

-

Abra el menú contextual para la celda de la columna de VPN, y elija Edit Cell.

-

En el cuadro de diálogo VPN Match Conditions, elija Match traffic in this direction only. Cree las siguientes reglas de coincidencia direccional; para ello, elija Add para cada una, y seleccione OK cuando haya terminado:

-

internal_clear> VPN community (Comunidad VPN) (la comunidad Star de VPN que creó antes; por ejemplo:AWS_VPN_Star) -

VPN community > VPN community

-

Comunidad VPN >

internal_clear

-

-

En el SmartDashboard, selecciona Política e instala.

-

En el cuadro de diálogo, elija su gateway y seleccione OK para instalar la política.

Para modificar la propiedad tunnel_keepalive_method

Su gateway de Check Point puede utilizar la detección de pares muertos (DPD) para identificar cuándo se desactiva una asociación de IKE. Para configurar DPD para un túnel permanente, el túnel permanente debe configurarse en la comunidad de AWS VPN (consulte el paso 8).

De forma predeterminada, la propiedad

tunnel_keepalive_methodde una gateway de VPN está configurada comotunnel_test. Debe cambiar el valor adpd. Cada gateway de VPN de la comunidad de VPN que requiera monitorización de DPD debe configurarse con la propiedadtunnel_keepalive_method, incluida cualquier gateway de VPN de terceros. No puede configurar mecanismos de monitorización distintos para la misma gateway.Puede actualizar la

tunnel_keepalive_methodpropiedad mediante la DBedit herramienta GUI.-

Abra el Check Point SmartDashboard y elija Security Management Server, Domain Management Server.

-

Elija File, Database Revision Control..., y cree una instantánea de revisión.

-

Cierre todas las SmartConsole ventanas, como el SmartDashboard SmartView Rastreador y el SmartView Monitor.

-

Inicie la BDedit herramienta GUI. Para obtener más información, consulte el artículo Check Point Database Tool

, en el centro de soporte técnico de Check Point. -

Elija Security Management Server, Domain Management Server.

-

En el panel superior izquierdo, elija Table, Network Objects, network_objects.

-

En el panel superior derecho, seleccione el objeto de Security Gateway, Cluster correspondiente.

-

Presione CTRL+F, o utilice el menú Search para buscar lo siguiente:

tunnel_keepalive_method. -

En el panel inferior, abra el menú contextual de

tunnel_keepalive_methody seleccione Edit... (Editar...). Elija dpd y luego OK (Aceptar). -

Repita los pasos del 7 al 9 por cada gateway que forme parte de la comunidad de AWS VPN.

-

Elija File, Save All.

-

Cierre la DBedit herramienta Gui.

-

Abra el Check Point SmartDashboard y elija Security Management Server, Domain Management Server.

-

Instale la política en el objeto Security Gateway, Cluster correspondiente.

Para obtener más información, consulte el artículo New VPN features in R77.10

, en el centro de soporte técnico de Check Point. Para habilitar el bloqueo TCP MSS

El bloqueo de TCP MSS reduce el tamaño máximo de segmento de los paquetes TCP para evitar la fragmentación de los paquetes.

-

Vaya al siguiente directorio:

C:\Program Files (x86)\CheckPoint\SmartConsole\R77.10\PROGRAM\. -

Abra la herramienta Check Point Database ejecutando el archivo

GuiDBEdit.exe. -

Elija Table, Global Properties, properties.

-

Para

fw_clamp_tcp_mss, elija Edit. Cambie el valor atruey elija OK.

Para verificar el estado del túnel

Puede verificar el estado del túnel ejecutando el siguiente comando desde la herramienta de línea de comandos en el modo experto.

vpn tunnelutilEn las opciones que aparecen, elija 1 para comprobar las asociaciones IKE y 2 para comprobar las IPsec asociaciones.

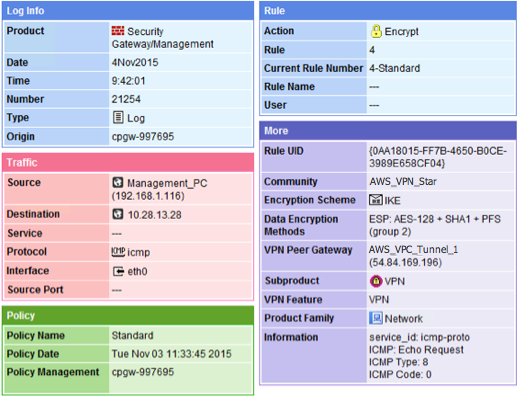

También puede utilizar Check Point Smart Tracker Log para verificar que los paquetes de la conexión se están cifrando. Por ejemplo, el siguiente log indica que un paquete para la VPC se ha enviado a través del túnel 1 y se ha cifrado.

-

- SonicWALL

-

El procedimiento siguiente muestra cómo configurar los túneles de VPN en el dispositivo SonicWALL utilizando la interfaz de gestión SonicOS.

Para configurar los túneles

-

Abra la interfaz de gestión SonicWALL SonicOS.

-

En el panel izquierdo, elija VPN, Settings. En VPN Policies, elija Add....

-

En la ventana de política de VPN de la pestaña General , complete la información siguiente:

-

Policy Type (Tipo de política): seleccione Tunnel Interface (Interfaz de túnel).

-

Authentication Method: elija IKE using Preshared Secret.

-

Name: escriba un nombre para la política de VPN. Le recomendamos utilizar el nombre del ID de VPN tal como se indica en el archivo de configuración.

-

IPsec Nombre o dirección de la puerta de enlace principal: introduzca la dirección IP de la puerta de enlace privada virtual tal como se indica en el archivo de configuración (por ejemplo,

72.21.209.193). -

IPsec Nombre o dirección de la puerta de enlace secundaria: deje el valor predeterminado.

-

Shared Secret: escriba la clave previamente compartida tal como se indica en el archivo de configuración y vuelva a escribirla en Confirm Shared Secret.

-

ID IKE local: introduzca la IPv4 dirección de la pasarela del cliente (el dispositivo SonicWall).

-

ID IKE del mismo nivel: introduzca la IPv4 dirección de la puerta de enlace privada virtual.

-

-

En la pestaña Network, complete la información siguiente:

-

En Local Networks, elija Any address. Se recomienda utilizar esta opción para evitar problemas de conectividad en su red local.

-

En Remote Networks, elija Choose a destination network from list. Cree un objeto de dirección con el CIDR de su VPC en AWS.

-

-

En la pestaña Proposals (Propuestas), complete la información siguiente:

-

En IKE (Phase 1) Proposal, haga lo siguiente:

-

Exchange: elija Main Mode.

-

DH Group (Grupo de DH): escriba un valor para el grupo Diffie-Hellman (por ejemplo,

2). -

Encryption: elija AES-128 o AES-256.

-

Autenticación: elija SHA1o SHA256.

-

Life Time: escriba

28800.

-

-

En IKE (Phase 2) Proposal, haga lo siguiente:

-

Protocol: elija ESP.

-

Encryption: elija AES-128 o AES-256.

-

Autenticación: elija SHA1o SHA256.

-

Seleccione la casilla de verificación Enable Perfect Forward Secrecy y elija el grupo Diffie-Hellman.

-

Life Time: escriba

3600.

-

importante

Si creó su puerta de enlace privada virtual antes de octubre de 2015, debe especificar el grupo 2 de Diffie-Hellman, AES-128, y para ambas fases. SHA1

-

-

En la pestaña Advanced, complete la información siguiente:

-

Seleccione Enable Keep Alive.

-

Seleccione Enable Phase2 Dead Peer Detection y escriba lo siguiente:

-

En Dead Peer Detection Interval, escriba

60(este es el valor mínimo que puede aceptar el dispositivo SonicWALL). -

En Failure Trigger Level, escriba

3.

-

-

En VPN Policy bound to, seleccione Interface X1. Esta es la interfaz que suele designarse para las direcciones IP públicas.

-

-

Seleccione Aceptar. En la página Settings, debe seleccionar la casilla de verificación Enable para el túnel de manera predeterminada. El punto verde indica que el túnel está activo.

-