Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Archivos de configuración de enrutamiento estático descargables para un dispositivo de pasarela de AWS Site-to-Site VPN cliente

Para descargar un archivo de configuración de muestra con valores específicos para la configuración de su conexión de Site-to-Site VPN, utilice la consola Amazon VPC, la línea de AWS comandos o la API de Amazon EC2 . Para obtener más información, consulte Paso 6: Descargar el archivo de configuración.

Los archivos utilizan valores de marcadores de posición para algunos componentes. Por ejemplo, usan:

-

Valores de ejemplo para el ID de conexión de VPN, el ID de gateway de cliente y el ID de gateway privada virtual

-

Marcadores de posición para los AWS puntos finales de la dirección IP remota (externa) (y)

AWS_ENDPOINT_1AWS_ENDPOINT_2 -

Un marcador de posición para la dirección IP de la interfaz externa enrutable a Internet del dispositivo de pasarela del cliente ()

your-cgw-ip-address -

Un marcador de posición para el valor clave previamente compartido () pre-shared-key

-

Valores de ejemplo de direcciones IP interiores para el túnel.

-

Valores de muestra para la configuración de MTU.

nota

La configuración de MTU proporcionada en los archivos de configuración de muestra son solo ejemplos. Consulte Prácticas recomendadas para un dispositivo de puerta de enlace para clientes AWS Site-to-Site VPN para obtener información sobre cómo establecer el valor de MTU óptimo para su situación.

Además de proporcionar valores de marcador de posición, los archivos especifican los requisitos mínimos para una conexión Site-to-Site VPN del grupo 2 de Diffie-Hellman en la mayoría de las regiones y AES128 SHA1, y del grupo 14 de Diffie-Hellman en AWS las regiones. AES128 SHA2 AWS GovCloud También se especifican claves previamente compartidas para la autenticación. Debe modificar el archivo de configuración de ejemplo para aprovechar los algoritmos de seguridad adicionales, los grupos de Diffie-Hellman, los certificados privados y el tráfico. IPv6

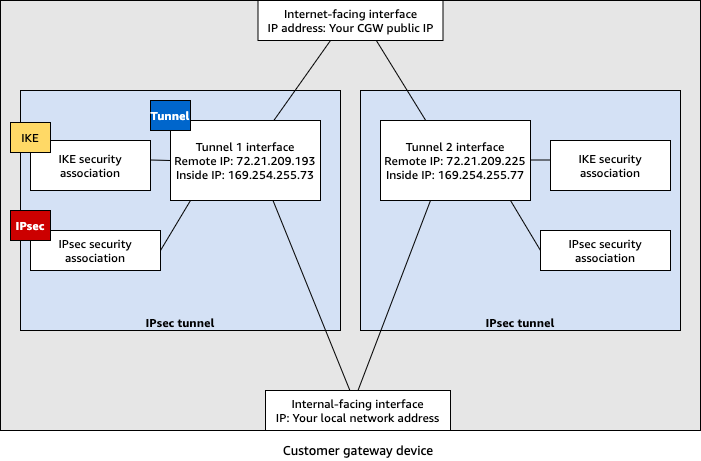

En el siguiente diagrama se ofrece una descripción general de los diferentes componentes que se configuran en el dispositivo de gateway de cliente. Incluye valores de ejemplo para las direcciones IP de la interfaz del túnel.

Dispositivos Cisco: información adicional

Active/Standby Algunos solo son compatibles con Cisco. ASAs Cuando utiliza estos Cisco ASAs, solo puede tener un túnel activo a la vez. El otro túnel en espera se activará si el primer túnel se vuelve no disponible. Con esta redundancia, siempre debería tener conectividad a su VPC a través de uno de los túneles.

Cisco ASAs a partir de la versión 9.7.1 y del Active/Active modo de soporte posterior. Al utilizar estos sistemas Cisco ASAs, puede tener ambos túneles activos al mismo tiempo. Con esta redundancia, siempre debería tener conectividad a su VPC a través de uno de los túneles.

Para los dispositivos Cisco, debe hacer lo siguiente:

-

Configurar la interfaz externa.

-

Asegurarse de que el número de secuencia de política de Crypto ISAKMP es único.

-

Asegurarse de que el número de secuencia de política de Crypto List es único.

-

Asegúrese de que el conjunto de IPsec transformación criptográfica y la secuencia de políticas ISAKMP de criptografía estén en armonía con cualquier otro IPsec túnel que esté configurado en el dispositivo.

-

Asegurarse de que el número de monitorización de SLA es único.

-

Configurar todo el direccionamiento interno que mueve el tráfico entre el dispositivo de gateway de cliente y su red local.