Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Introducción a los ataques de denegación de servicio

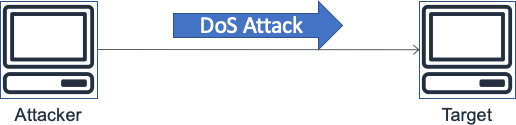

Un ataque o evento de denegación de servicio (DoS) es un intento deliberado de hacer que un sitio web o una aplicación no estén disponibles para los usuarios, por ejemplo, inundándolos con tráfico de red. Los atacantes utilizan diversas técnicas que consumen grandes cantidades de ancho de banda de la red o inutilizan otros recursos del sistema, lo que interrumpe el acceso de los usuarios legítimos. En su forma más simple, un atacante solitario utiliza una única fuente para llevar a cabo un ataque DoS contra un objetivo, como se muestra en la siguiente figura.

Un diagrama que representa un ataque de DoS

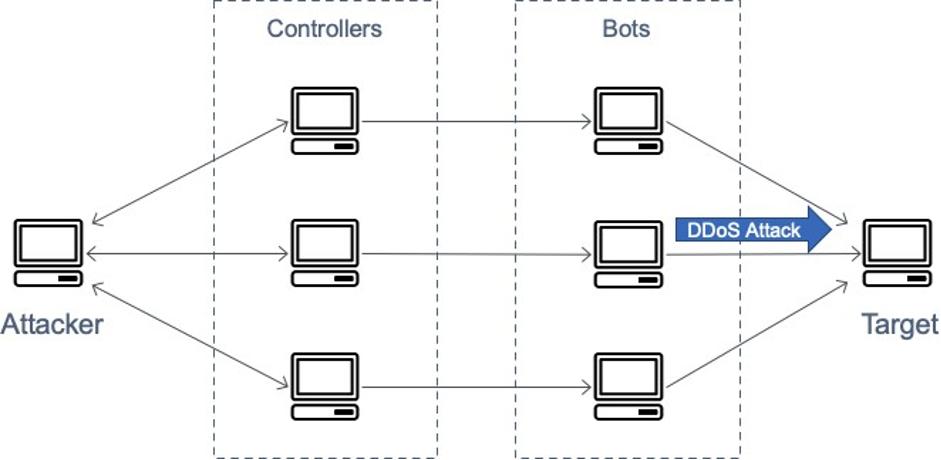

En un ataque de denegación de servicio distribuido (DDoS), un atacante utiliza varias fuentes para organizar un ataque contra un objetivo. Estas fuentes pueden incluir grupos distribuidos de ordenadores, enrutadores, dispositivos de IoT y otros puntos finales infectados con malware. En la siguiente figura se muestra una red de hosts comprometidos que participan en el ataque y que generan una avalancha de paquetes o solicitudes que abruman al objetivo.

Un diagrama que representa un DDoS ataque

El modelo de interconexión de sistemas abiertos (OSI) consta de siete capas, que se describen en la siguiente tabla. DDoSlos ataques son más comunes en las capas 3, 4, 6 y 7.

-

Los ataques de capa 3 y 4 corresponden a las capas de red y transporte del OSI modelo. En este documento técnico, los denominamos AWS colectivamente ataques a la capa de infraestructura.

-

Los ataques de capa 6 y 7 corresponden a las capas de presentación y aplicación del OSI modelo. Este documento técnico los aborda juntos como ataques a la capa de aplicación.

Este paper analiza estos tipos de ataques en las secciones siguientes.

Tabla 1: OSI modelo

| # | Capa |

Unidad |

Descripción |

Ejemplos vectoriales |

|---|---|---|---|---|

| 7 | Aplicación |

Datos |

Del proceso de red a la aplicación |

HTTPinundaciones, inundaciones DNS de consultas |

| 6 | Presentación |

Datos |

Representación y cifrado de datos |

Abuso de Transport Layer Security (TLS) |

| 5 | Sesión |

Datos |

Comunicación entre anfitriones |

N/A |

| 4 | Transporte |

Segmentos |

nd-to-end Conexiones electrónicas y confiabilidad |

Sincronizar (SYN) inundaciones |

| 3 | Network |

Paquetes |

Determinación de rutas y direccionamiento lógico |

Ataques de reflexión del User Datagram Protocol (UDP) |

| 2 | Enlace de datos |

Fotogramas |

Direccionamiento físico |

N/A |

| 1 | Física |

Bits |

Transmisión multimedia, de señales y binaria |

N/A |