Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Métricas y alarmas

Como práctica recomendada, debe utilizar herramientas de monitoreo de infraestructura y aplicaciones para comprobar la disponibilidad de su aplicación y garantizar que su aplicación no se vea afectada por un DDoS evento. Como opción, puede configurar las comprobaciones de estado de la aplicación y la infraestructura de Route 53 para los recursos a fin de ayudar a mejorar la detección de DDoS eventos. Para obtener más información sobre las comprobaciones de estado AWS WAF, consulte la Guía avanzada para desarrolladores de Firewall Manager and Shield.

Cuando una métrica operativa clave se desvía sustancialmente del valor esperado, es posible que un atacante esté intentando atacar la disponibilidad de la aplicación. Si está familiarizado con el comportamiento normal de la aplicación, podrá actuar con mayor rapidez cuando detecte una anomalía. Amazon CloudWatch puede ayudarte supervisando las aplicaciones en las que ejecutas AWS. Por ejemplo, puede recopilar y realizar un seguimiento de las métricas, recopilar y supervisar los archivos de registro, configurar alarmas y responder automáticamente a los cambios en sus AWS recursos.

Si sigue la arquitectura DDoS de referencia flexible al diseñar la arquitectura de su aplicación, los ataques comunes a la capa de infraestructura se bloquearán antes de que lleguen a su aplicación. Si está suscrito AWS Shield Advanced, tiene acceso a una serie de CloudWatch métricas que pueden indicar que su aplicación está siendo atacada.

Por ejemplo, puedes configurar alarmas para que te avisen cuando se esté produciendo un DDoS ataque, de forma que puedas comprobar el estado de tu aplicación y decidir si quieres AWS SRT activarla. Puede configurar la DDoSDetected métrica para que le indique si se ha detectado un ataque. Si quieres recibir alertas en función del volumen de ataques, también puedes usar las DDoSAttackRequestsPerSecond métricas DDoSAttackBitsPerSecondDDoSAttackPacketsPerSecond, o. Puedes monitorizar estas métricas integrándolas CloudWatch con tus propias herramientas o utilizando herramientas proporcionadas por terceros, como Slack o. PagerDuty

Un ataque a la capa de aplicación puede mejorar muchas CloudWatch métricas de Amazon. Si lo usas AWS WAF, puedes usarlo CloudWatch para monitorear y activar alarmas cuando aumente el número de solicitudes que hayas configurado para que se AWS WAF permitan, se cuenten o se bloqueen. Esto te permite recibir una notificación si el nivel de tráfico supera lo que puede gestionar tu aplicación. También puede utilizar las métricas de Amazon CloudFront, Amazon Route 53, Application Load Balancer, Network Load Balancer, EC2 Amazon y Auto Scaling, a las que se CloudWatch hace un seguimiento para detectar cambios que puedan DDoS indicar un ataque.

En la siguiente tabla se enumeran las descripciones de CloudWatch las métricas que se utilizan habitualmente para detectar los ataques y reaccionar ante DDoS ellos.

Tabla 3: CloudWatch Métricas recomendadas de Amazon

| Tema | Métrica | Descripción |

|---|---|---|

| AWS Shield Advanced |

DDoSDetected

|

Indica un DDoS evento para un nombre de recurso de Amazon específico (ARN). |

| AWS Shield Advanced |

DDoSAttackBitsPerSecond

|

El número de bytes observados durante un DDoS evento específicoARN. Esta métrica solo está disponible para los DDoS eventos de capa 3 o 4. |

| AWS Shield Advanced |

DDoSAttackPacketsPerSecond

|

El número de paquetes observados durante un DDoS evento específicoARN. Esta métrica solo está disponible para los DDoS eventos de nivel 3 o 4. |

| AWS Shield Advanced |

DDoSAttackRequestsPerSecond

|

El número de solicitudes observadas durante un DDoS evento específicoARN. Esta métrica solo está disponible para los DDoS eventos de la capa 7 y solo se informa para los eventos de la capa 7 más importantes. |

| AWS WAF |

AllowedRequests

|

El número de solicitudes web permitidas. |

| AWS WAF |

BlockedRequests

|

El número de solicitudes web bloqueadas. |

| AWS WAF |

CountedRequests

|

El número de solicitudes web contabilizadas. |

| AWS WAF |

PassedRequests

|

El número de solicitudes aprobadas. Solo se usa para las solicitudes que se someten a una evaluación de un grupo de reglas sin coincidir con ninguna de las reglas del grupo de reglas. |

| Amazon CloudFront |

Requests

|

El número de solicitudes HTTP de /S. |

| Amazon CloudFront |

TotalErrorRate

|

El porcentaje de todas las solicitudes para las que el código de HTTP estado es 4xx o5xx. |

| Amazon Route 53 |

HealthCheckStatus

|

El estado del punto de conexión de comprobación de estado. |

| Equilibrador de carga de aplicación |

ActiveConnectionCount

|

El número total de TCP conexiones simultáneas activas desde los clientes al balanceador de cargas y desde el balanceador de cargas a los destinos. |

| Equilibrador de carga de aplicación |

ConsumedLCUs

|

El número de unidades de capacidad del balanceador de cargas (LCU) utilizadas por el balanceador de cargas. |

| Equilibrador de carga de aplicación |

HTTPCode_ELB_4XX_Count

HTTPCode_ELB_5XX_Count |

El número de códigos de HTTP 4xx error del 5xx cliente generados por el balanceador de cargas. |

| Equilibrador de carga de aplicación |

NewConnectionCount

|

El número total de TCP conexiones nuevas establecidas desde los clientes al balanceador de cargas y desde el balanceador de cargas a los destinos. |

| Equilibrador de carga de aplicación |

ProcessedBytes

|

El número total de bytes procesados por el equilibrador de carga. |

| Equilibrador de carga de aplicación |

RejectedConnectionCount

|

El número de conexiones que se rechazaron porque el equilibrador de carga alcanzó el número máximo de conexiones. |

| Equilibrador de carga de aplicación |

RequestCount

|

El número de solicitudes que se procesaron. |

| Equilibrador de carga de aplicación |

TargetConnectionErrorCount

|

El número de conexiones que no se establecieron correctamente entre el equilibrador de carga y el destino. |

| Equilibrador de carga de aplicación |

TargetResponseTime

|

El tiempo transcurrido, en segundos, desde que la solicitud salió del balanceador de cargas hasta que se recibió una respuesta del objetivo. |

| Equilibrador de carga de aplicación |

UnHealthyHostCount

|

El número de destinos que se considera que no están en buen estado. |

| Equilibrador de carga de red |

ActiveFlowCount

|

El número total de TCP flujos (o conexiones) simultáneos de los clientes a los destinos. |

| Equilibrador de carga de red |

ConsumedLCUs

|

El número de unidades de capacidad del balanceador de cargas (LCU) utilizadas por el balanceador de cargas. |

| Equilibrador de carga de red |

NewFlowCount

|

El número total de TCP flujos (o conexiones) nuevos establecidos desde los clientes hasta los destinos en un período de tiempo. |

| Equilibrador de carga de red |

ProcessedBytes

|

El número total de bytes procesados por el balanceador de cargas, incluidos los encabezados TCP /IP. |

| Global Accelerator |

NewFlowCount

|

El número total de UDP flujos (o conexiones) nuevos TCP y establecidos desde los clientes hasta los puntos finales en el período de tiempo. |

| Global Accelerator |

ProcessedBytesIn

|

El número total de bytes entrantes procesados por el acelerador, incluidos los encabezados TCP /IP. |

| Auto Scaling |

GroupMaxSize

|

El tamaño máximo del grupo de Auto Scaling. |

| Amazon EC2 |

CPUUtilization

|

El porcentaje de unidades de EC2 cómputo asignadas que están actualmente en uso. |

| Amazon EC2 |

NetworkIn

|

El número de bytes recibidos por la instancia en todas las interfaces de red. |

Para obtener más información sobre el uso de Amazon CloudWatch para detectar DDoS ataques a tu aplicación, consulta Cómo empezar con Amazon CloudWatch.

AWS incluye varias métricas y alarmas adicionales para avisarle de un ataque y ayudarle a supervisar los recursos de su aplicación. La AWS Shield consola o API proporcione un resumen de los eventos por cuenta y detalles sobre los ataques que se hayan detectado.

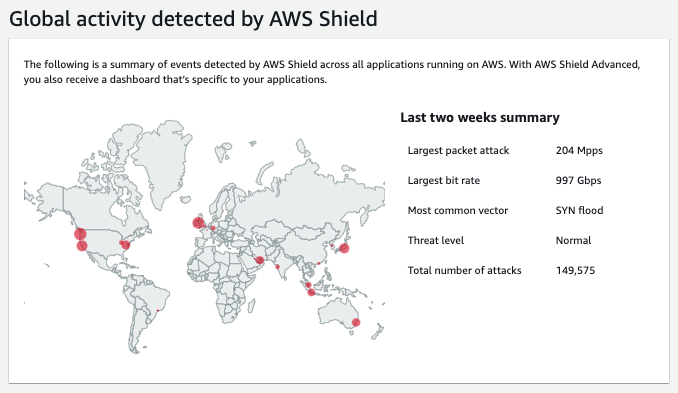

Actividad global detectada por AWS Shield

Además, el panel del entorno de amenazas global proporciona información resumida sobre todos DDoS los ataques detectados por AWS. Esta información puede resultar útil para comprender mejor DDoS las amenazas en un mayor número de aplicaciones, además de las tendencias de los ataques, y compararlas con los ataques que pueda haber observado.

Si está suscrito AWS Shield Advanced, el panel de servicio muestra métricas adicionales de detección y mitigación y detalles del tráfico de red de los eventos detectados en los recursos protegidos. AWS Shield evalúa el tráfico hacia su recurso protegido en varias dimensiones. Cuando se detecta una anomalía, AWS Shield crea un evento e informa de la dimensión de tráfico en la que se observó la anomalía. Si se aplica una mitigación, se protege el recurso de recibir tráfico excesivo y tráfico que coincida con la firma de un DDoS evento conocido.

Las métricas de detección se basan en flujos de red o AWS WAF registros muestreados cuando una web ACL está asociada al recurso protegido. Las métricas de mitigación se basan en el tráfico observado por los sistemas de DDoS mitigación de Shield. Las métricas de mitigación son una medida más precisa del tráfico que llega a su recurso.

La métrica de los principales contribuyentes de la red proporciona información sobre la procedencia del tráfico durante un evento detectado. Puedes ver los contribuyentes con mayor volumen y ordenarlos por aspectos como el protocolo, el puerto de origen y los TCP indicadores. La métrica de los principales contribuyentes incluye métricas de todo el tráfico observado en el recurso en varias dimensiones. Proporciona dimensiones métricas adicionales que puede utilizar para comprender el tráfico de red que se envía a su recurso durante un evento. Tenga en cuenta que, en el caso de los ataques de capa 3 o 4 que no reflejan el reflejo, es posible que las direcciones IP de origen hayan sido falsificadas y no se pueda confiar en ellas.

El panel de servicio también incluye detalles sobre las acciones que se toman automáticamente para mitigar los ataques. DDoS Esta información facilita la investigación de anomalías, la exploración de las dimensiones del tráfico y la mejor comprensión de las medidas adoptadas por Shield Advanced para proteger su disponibilidad.