Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

SYNataques por inundación

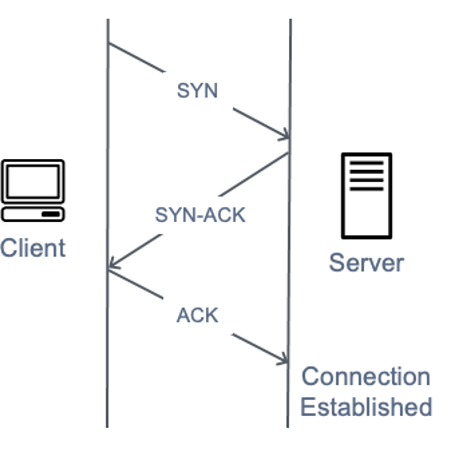

Cuando un usuario se conecta a un servicio del Protocolo de Control de Transmisión (TCP), como un servidor web, su cliente envía un SYN paquete. El servidor devuelve un paquete de acuse de recibo de sincronización (SYN-ACK) y, finalmente, el cliente responde con un paquete de acuse de recibo (ACK), que completa el apretón de manos tridireccional esperado. La siguiente imagen ilustra este típico apretón de manos.

Un diagrama que representa un apretón de manos a tres SYN bandas

En un ataque de SYN inundación, un cliente malintencionado envía una gran cantidad de SYN paquetes, pero nunca envía los ACK paquetes finales para completar el apretón de manos. El servidor se queda esperando una respuesta a TCP las conexiones medio abiertas y la idea es que el objetivo acabe quedándose sin capacidad para aceptar nuevas TCP conexiones, lo que impide que nuevos usuarios se conecten al servidor. Sin embargo, el impacto real es más matizado. Todos los sistemas operativos modernos implementan SYN cookies de forma predeterminada como mecanismo para contrarrestar el agotamiento de la tabla de estados provocado por los ataques de SYN inundación. Una vez que la longitud de la SYN cola alcanza un umbral predeterminado, el servidor responde con un SYN - ACK que contiene un número de secuencia inicial elaborado, sin crear una entrada en la colaSYN. Si, a continuación, el servidor recibe un número de confirmación ACK que contiene un número de confirmación incrementado correctamente, podrá añadir la entrada a su tabla de estados y continuar con normalidad. El impacto real de SYN las inundaciones en los dispositivos de destino suele ser el CPU agotamiento y la capacidad de la red. Sin embargo, los dispositivos con un estado intermedio, como los firewalls (o el seguimiento de conexiones de grupos de EC2 seguridad), pueden agotarse según la tabla de TCP estados e interrumpir las nuevas conexiones.