Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Acceso centralizado a puntos finales privados de VPC

Un punto de enlace de VPC le permite conectar su VPC de forma privada a los servicios de AWS compatibles sin necesidad de una puerta de enlace a Internet o un dispositivo NAT, una conexión VPN o una conexión. AWS Direct Connect Por lo tanto, su VPC no se expone al Internet público. Las instancias de su VPC no requieren direcciones IP públicas para comunicarse con los puntos de enlace del servicio de AWS con este punto de enlace de la interfaz. El tráfico entre su VPC y otros servicios no sale de la red troncal de AWS. Los puntos de conexión de la VPC son dispositivos virtuales. Son componentes de VPC escalados horizontalmente, redundantes y de alta disponibilidad. Actualmente, se pueden aprovisionar dos tipos de puntos de enlace: puntos de enlace de interfaz (con tecnología de AWS PrivateLink

Puntos de conexión de VPC de la interfaz

Un punto final de interfaz consta de una o más interfaces de red elásticas con una dirección IP privada que sirve como punto de entrada para el tráfico destinado a un servicio compatible. AWS Al aprovisionar un punto final de interfaz, se incurre en un coste por cada hora de funcionamiento del punto final, además de los gastos de procesamiento de datos. De forma predeterminada, se crea un punto final de interfaz en cada VPC desde la que se quiere acceder al AWS servicio. Esto puede resultar prohibitivo y difícil de gestionar en la configuración de la zona de aterrizaje, en la que un cliente quiere interactuar con un servicio de AWS específico a través de varios canales. VPCs Para evitarlo, puede alojar los puntos finales de la interfaz en una VPC centralizada. Todos los radios VPCs utilizarán estos puntos finales centralizados a través de Transit Gateway.

Al crear un punto final de VPC para un AWS servicio, puede habilitar el DNS privado. Cuando está habilitada, la configuración crea una zona alojada privada (PHZ) de Route 53 administrada por AWS, que permite la resolución del punto final del AWS servicio público a la IP privada del punto final de la interfaz. El PHZ administrado solo funciona dentro de la VPC con el punto final de la interfaz. En nuestra configuración, cuando queremos que Speaking pueda VPCs resolver el DNS de un punto final de la VPC alojado en una VPC centralizada, el PHZ administrado no funcionará. Para solucionar este problema, deshabilite la opción que crea automáticamente el DNS privado cuando se crea un punto final de la interfaz. A continuación, cree manualmente una zona alojada privada de Route 53 que coincida con el nombre del punto de conexión del servicio y agregue un registro de alias con el nombre completo del Servicio de AWS punto de conexión que apunte al punto final de la interfaz.

-

Inicie sesión en Route 53 AWS Management Console y navegue hasta allí.

-

Seleccione la zona alojada privada y vaya a Crear registro.

-

Rellene el campo Nombre del registro, seleccione el tipo de registro como A y active el alias.

Tenga en cuenta que algunos servicios, como los puntos finales de los clientes Docker y OCI (

dkr.ecr), requieren que se utilice un alias comodín (*) para el nombre del registro. -

En la sección Enrutar el tráfico a, seleccione el servicio al que se debe enviar el tráfico y seleccione la región en la lista desplegable.

-

Seleccione la política de enrutamiento adecuada y habilite la opción de evaluar el estado del objetivo.

Asocias esta zona alojada privada con otras VPCs dentro de la zona de aterrizaje. Esta configuración permite que el radio resuelva VPCs los nombres de los puntos finales de servicio completo en los puntos finales de la interfaz en la VPC centralizada.

nota

Para acceder a la zona alojada privada compartida, los hosts del radio VPCs deben usar la IP de resolución de Route 53 de su VPC. También se puede acceder a los puntos finales de la interfaz desde las redes locales a través de VPN y Direct Connect. Utilice reglas de reenvío condicional para enviar todo el tráfico de DNS de los nombres de los terminales de servicio completo a los puntos de enlace entrantes de Route 53 Resolver, que resolverá las solicitudes de DNS según la zona alojada privada.

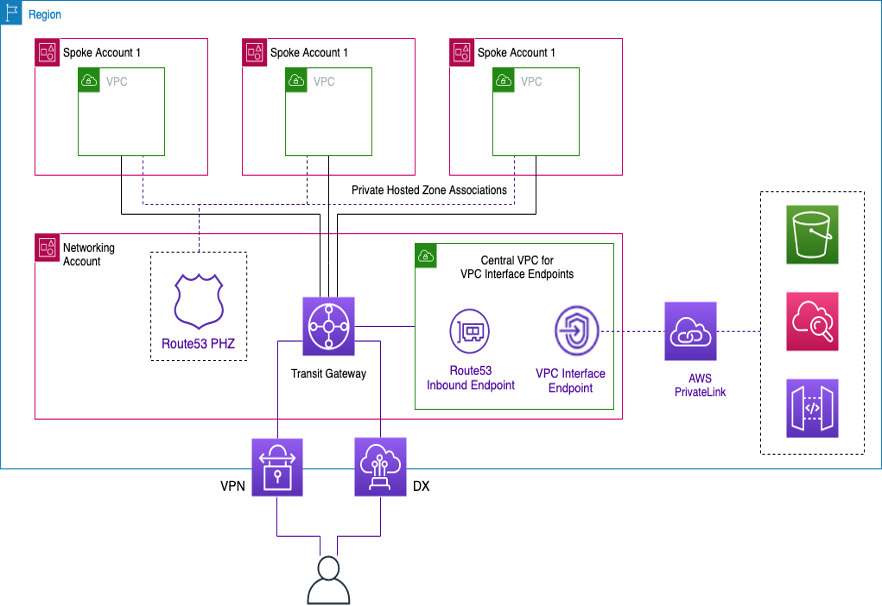

En la siguiente figura, Transit Gateway permite el flujo de tráfico desde los puntos finales de la interfaz radial VPCs hasta los puntos finales de la interfaz centralizada. Cree puntos de enlace de VPC y la zona alojada privada para ellos en la cuenta de servicios de red y compártalos con las cuentas spoke VPCs in the spoke. Para obtener más información sobre cómo compartir información de puntos de conexión con otras VPCs personas, consulte la entrada del blog Integrating AWS Transit Gateway with AWS PrivateLink and Amazon Route 53 Resolver

nota

Un enfoque de punto final de VPC distribuido, es decir, un punto final por VPC, le permite aplicar políticas de privilegios mínimos en los puntos de enlace de VPC. Con un enfoque centralizado, aplicará y gestionará políticas para el acceso a VPC de todos los radios en un único punto final. Con un número cada vez mayor de ellas VPCs, podría aumentar la complejidad de mantener los privilegios mínimos con un único documento de política. Un único documento de política también da como resultado un radio de explosión mayor. También está restringido el tamaño del documento de política (20.480 caracteres).

Centralización de los puntos finales de VPC de la interfaz

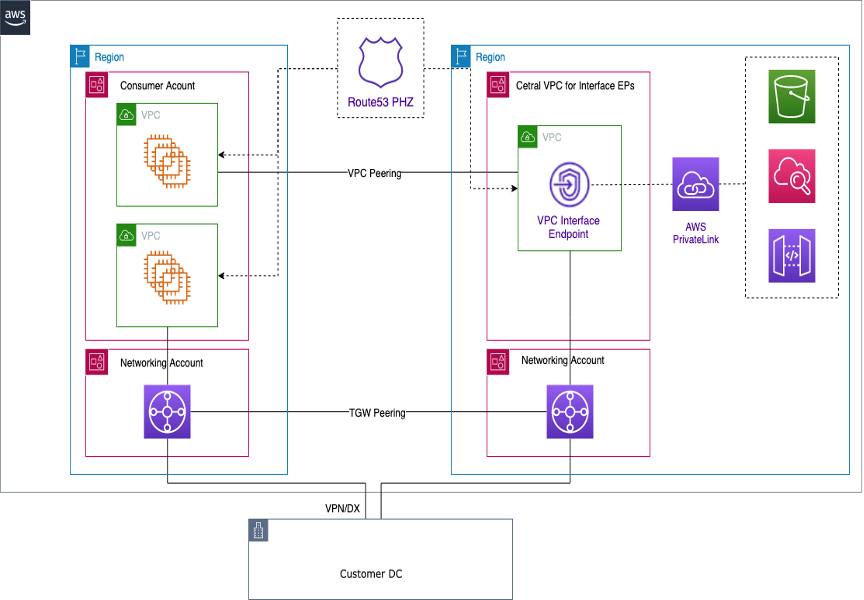

Acceso a puntos finales entre regiones

Cuando desee VPCs configurar varias regiones en distintas regiones que compartan un punto final de VPC común, utilice una PHZ, tal y como se ha descrito anteriormente. Ambas VPCs unidades de cada región se asociarán a la PHZ con el alias del punto final. Para enrutar el tráfico entre ellas VPCs en una arquitectura multirregional, las pasarelas de tránsito de cada región deben estar conectadas entre sí. Para obtener más información, consulte este blog: Uso de zonas alojadas privadas de Route 53 para arquitecturas multirregionales entre cuentas

VPCs desde diferentes regiones se pueden enrutar entre sí mediante Transit Gateways o VPC Peering. Use la siguiente documentación para interconectar las pasarelas de tránsito: Adjuntos de interconexión de las pasarelas de tránsito.

En este ejemplo, la EC2 instancia de Amazon de la us-west-1 región de VPC utilizará el PHZ para obtener la dirección IP privada del punto final de la us-west-2 región y enrutará el tráfico a la VPC de la región a través del emparejamiento de Transit Gateway o el emparejamiento de us-west-2 VPC. Con esta arquitectura, el tráfico permanece dentro de la red de AWS, lo que permite que la EC2 instancia acceda de forma segura us-west-1 al servicio de VPC us-west-2 sin tener que pasar por Internet.

Terminales de VPC multirregionales

nota

Se aplican cargos por transferencia de datos entre regiones al acceder a los puntos finales en todas las regiones.

Haciendo referencia a la figura anterior, se crea un servicio de punto final en una VPC de la us-west-2 región. Este servicio de punto final proporciona acceso a un servicio de AWS en esa región. Para que las instancias de otra región (por ejemplous-east-1) puedan acceder al punto final de la us-west-2 región, debe crear un registro de direcciones en la PHZ con un alias para el punto final de la VPC deseado.

En primer lugar, asegúrese de que las VPCs de cada región estén asociadas a la PHZ que creó.

Al implementar un punto final en varias zonas de disponibilidad, la dirección IP del punto final devuelto por el DNS procederá de cualquiera de las subredes de la zona de disponibilidad que esté asignada.

Al invocar el punto final, utilice el nombre de dominio completo (FQDN) que se encuentra en la PHZ.

Acceso verificado de AWS

Acceso verificado de AWS ofrece un acceso seguro a las aplicaciones de una red privada sin una VPN. Evalúa las solicitudes en tiempo real, como la identidad, el dispositivo y la ubicación. Este servicio permite el acceso a las aplicaciones en función de la política y conecta a los usuarios mediante la mejora de la seguridad de la organización. El acceso verificado proporciona acceso a aplicaciones privadas al actuar como un proxy inverso que reconoce la identidad. La identidad del usuario y el estado del dispositivo, si corresponde, se analizan antes de enrutar el tráfico a la aplicación.

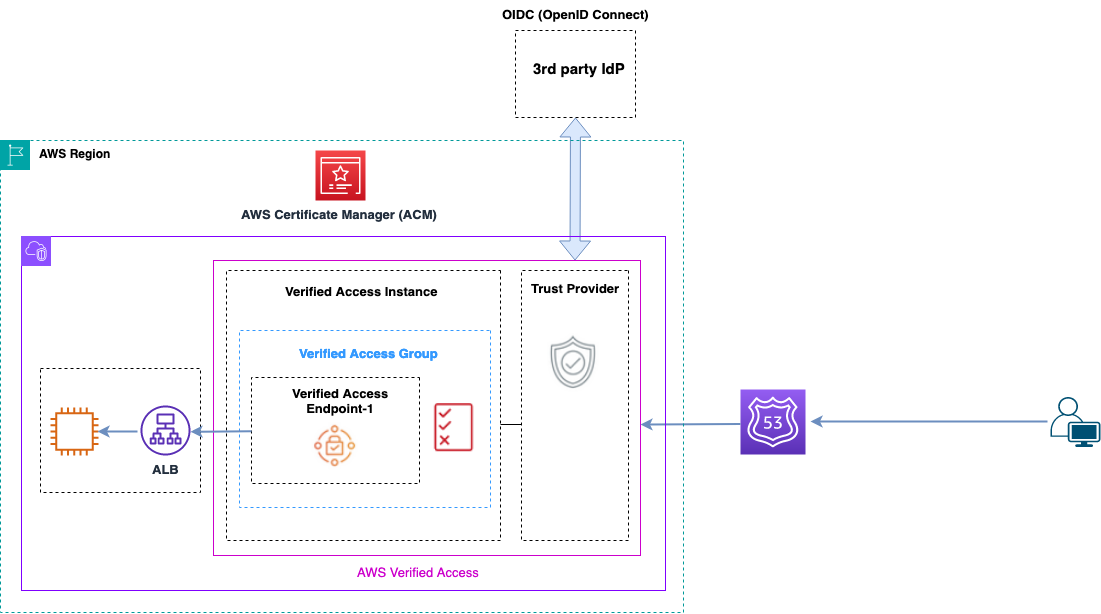

El siguiente diagrama brinda información general de alto nivel sobre Acceso verificado. Los usuarios envían solicitudes para acceder a una aplicación. Acceso verificado evalúa la solicitud en función de la política de acceso del grupo y de cualquier política de punto de conexión específica de la aplicación. Si se permite el acceso, la solicitud se envía a la aplicación a través del punto de conexión.

Descripción general del acceso verificado

Los componentes principales de una Acceso verificado de AWS arquitectura son:

-

Instancias de Acceso verificado: una instancia evalúa las solicitudes de aplicación y concede el acceso solo cuando se cumplen los requisitos de seguridad.

-

Puntos de conexión de Acceso verificado: cada punto de conexión representa una aplicación. Un punto final puede ser un NLB, un ALB o una interfaz de red.

-

Grupo de Acceso verificado: conjunto de puntos de conexión de Acceso verificado. Se recomienda agrupar los puntos de conexión de las aplicaciones con requisitos de seguridad similares a fin de simplificar la administración de las políticas.

-

Políticas de acceso: conjunto de reglas definidas por el usuario que determinan si se debe permitir o denegar el acceso a una aplicación.

-

Proveedores de confianza: el acceso verificado es un servicio que facilita la administración de las identidades de los usuarios y los estados de seguridad de los dispositivos. Es compatible con proveedores de confianza AWS tanto como con proveedores de confianza de terceros, por lo que es necesario adjuntar al menos un proveedor de confianza a cada instancia de Verified Access. Cada una de estas instancias puede incluir un único proveedor de confianza de identidad, así como varios proveedores de confianza de dispositivos.

-

Datos de confianza: los datos de seguridad que tu proveedor de confianza envía a Verified Access, como la dirección de correo electrónico de un usuario o el grupo al que pertenece, se evalúan en función de tus políticas de acceso cada vez que se recibe una solicitud de solicitud.

Puedes encontrar más información en las publicaciones del blog de Verified Access