Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Inspección de entrada centralizada

Las aplicaciones orientadas a Internet, por su naturaleza, tienen una mayor superficie de ataque y están expuestas a categorías de amenazas a las que la mayoría de los demás tipos de aplicaciones no tienen que enfrentarse. Contar con la protección necesaria contra los ataques a este tipo de aplicaciones y minimizar la superficie de impacto son elementos fundamentales de cualquier estrategia de seguridad.

A medida que despliegues aplicaciones en tu zona de destino, los usuarios accederán a muchas aplicaciones a través de la Internet pública (por ejemplo, a través de una red de entrega de contenido (CDN) o a través de una aplicación web pública), mediante un balanceador de carga público, una puerta de enlace de API o directamente a través de una puerta de enlace de Internet. En este caso, puede proteger sus cargas de trabajo y aplicaciones con AWS Web Application Firewall (AWS WAF) para la inspección de aplicaciones entrantes o, alternativamente, con IDS/IPS Inbound Inspection con Gateway Load Balancer o. AWS Network Firewall

A medida que vaya implementando aplicaciones en su zona de destino, es posible que tenga que inspeccionar el tráfico entrante de Internet. Puede lograrlo de varias maneras: mediante arquitecturas de inspección distribuidas, centralizadas o combinadas, mediante Gateway Load Balancer que ejecuta dispositivos de firewall de terceros AWS Network Firewall o con capacidades avanzadas de DPI e IDS/IPS mediante el uso de reglas de Suricata de código abierto. En esta sección se describe tanto el Load Balancer de Gateway como AWS Network Firewall el de una implementación centralizada, que utiliza la AWS Transit Gateway función de hub central para enrutar el tráfico.

AWS WAF y AWS Firewall Manager para inspeccionar el tráfico entrante de Internet

AWS WAF es un firewall de aplicaciones web que ayuda a proteger sus aplicaciones web o APIs contra los exploits y bots más comunes que pueden afectar a la disponibilidad, comprometer la seguridad o consumir recursos excesivos. AWS WAF le permite controlar la forma en que el tráfico llega a sus aplicaciones, ya que le permite crear reglas de seguridad que controlan el tráfico de bots y bloquean los patrones de ataque más comunes, como la inyección de código SQL o los scripts entre sitios (XSS). También puede personalizar las reglas que filtran patrones de tráfico específicos.

Puede implementarlo AWS WAF en Amazon CloudFront como parte de su solución de CDN, el Application Load Balancer que se encuentra en sus servidores web, Amazon API Gateway para su APIs REST AWS AppSync o para su GraphQL. APIs

Una vez implementadas AWS WAF, puedes crear tus propias reglas de filtrado de tráfico mediante el generador visual de reglas, programar en JSON, administrar reglas gestionadas por ellas AWS o suscribirte a reglas de terceros desde. AWS Marketplace Estas reglas pueden filtrar el tráfico no deseado evaluándolo en función de los patrones especificados. También puedes usar Amazon CloudWatch para monitorear las estadísticas y el registro del tráfico entrante.

Para una administración centralizada de todas sus cuentas y aplicaciones AWS Organizations, puede utilizar AWS Firewall Manager. AWS Firewall Manager es un servicio de administración de seguridad que le permite configurar y administrar de forma centralizada las reglas del firewall. A medida que se crean nuevas aplicaciones, AWS Firewall Manager facilita el cumplimiento de las nuevas aplicaciones y recursos mediante la aplicación de un conjunto común de reglas de seguridad.

Con AWS Firewall Managerél, puede implementar fácilmente AWS WAF reglas para sus balanceadores de carga de aplicaciones, instancias de API Gateway y CloudFront distribuciones de Amazon. AWS Firewall Manager se integra con Reglas administradas de AWS for AWS WAF, lo que le proporciona una forma sencilla de implementar AWS WAF reglas preconfiguradas y seleccionadas en sus aplicaciones. Para obtener más información sobre la gestión centralizada AWS WAF con AWS Firewall Manager, consulte Gestión centralizada AWS WAF (API v2) y Reglas administradas de AWS escalabilidad con AWS Firewall Manager

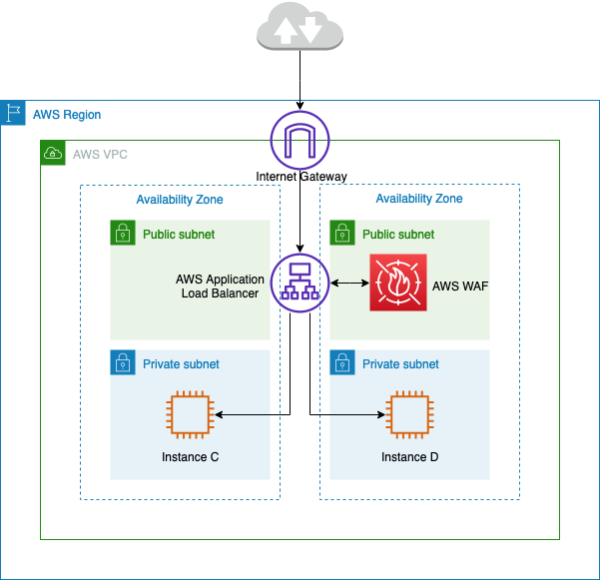

Inspección centralizada del tráfico entrante mediante AWS WAF

En la arquitectura anterior, las aplicaciones se ejecutan en EC2 instancias de Amazon en varias zonas de disponibilidad de las subredes privadas. Hay un Application Load Balancer (ALB) orientado al público desplegado delante de las instancias de EC2 Amazon, que equilibra la carga de las solicitudes entre los diferentes objetivos. AWS WAF Está asociado al ALB.

Ventajas

-

Con AWS WAF Bot Control

, obtiene visibilidad y control sobre el tráfico de bots común y generalizado que llega a sus aplicaciones. -

Con Managed Rules for AWS WAF

, puede comenzar rápidamente y proteger su aplicación web o APIs contra las amenazas más comunes. Puede seleccionar entre muchos tipos de reglas, como las que abordan cuestiones como los 10 principales riesgos de seguridad del Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP), las amenazas específicas de los sistemas de gestión de contenido (CMS), como Joomla, WordPress o incluso las emergentes vulnerabilidades y exposiciones comunes (CVE). Las reglas administradas se actualizan automáticamente a medida que surgen nuevos problemas, para que pueda dedicar más tiempo a crear aplicaciones. -

AWS WAF es un servicio gestionado y en esta arquitectura no se necesita ningún dispositivo para su inspección. Además, proporciona registros prácticamente en tiempo real a través de Amazon Data Firehose

. AWS WAF proporciona visibilidad casi en tiempo real de tu tráfico web, que puedes utilizar para crear nuevas reglas o alertas en Amazon. CloudWatch

Consideraciones clave

-

Esta arquitectura es la más adecuada para la inspección de encabezados HTTP y las inspecciones distribuidas, ya que AWS WAF está integrada en una API Gateway por ALB, una CloudFront distribución y una API Gateway. AWS WAF no registra el cuerpo de la solicitud.

-

Es posible que el tráfico que se dirige a un segundo conjunto de ALB (si está presente) no sea inspeccionado por la misma AWS WAF instancia, ya que se haría una nueva solicitud al segundo conjunto de ALB.