Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Seguridad de red centralizada para el tráfico de VPC a VPC y de las instalaciones a VPC

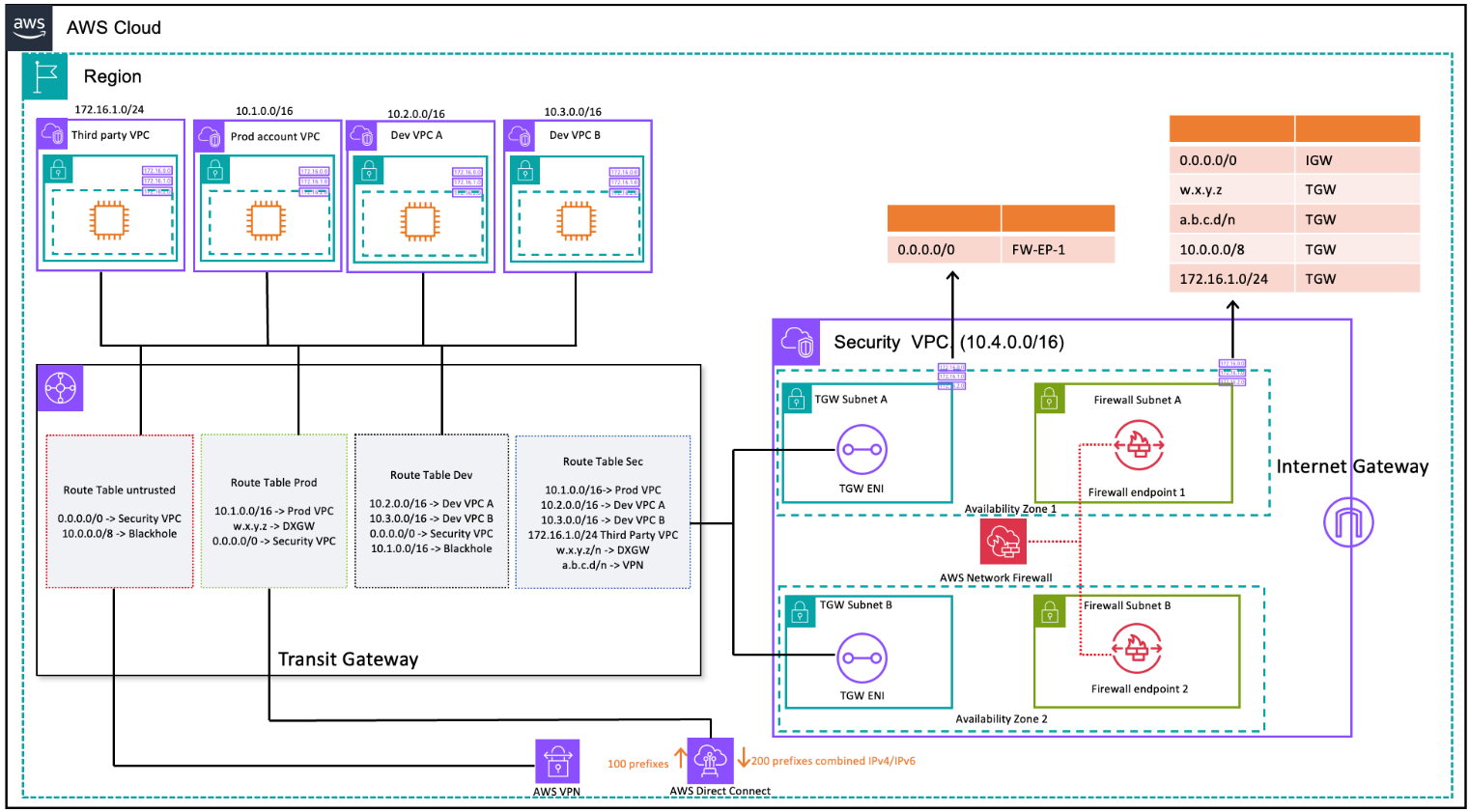

Puede haber situaciones en las que un cliente desee implementar un firewall/IP/IDS de capa 3 a 7 en su entorno de múltiples cuentas para inspeccionar los flujos de tráfico entre las VPC (tráfico este-oeste) o entre un centro de datos local y una VPC (tráfico norte-sur). Esto se puede lograr de diferentes maneras, según el caso de uso y los requisitos. Por ejemplo, puede incorporar Gateway Load Balancer, Network Firewall, Transit VPC o utilizar arquitecturas centralizadas con Transit Gateways. Estos escenarios se analizan en la siguiente sección.

Consideraciones sobre el uso de un modelo de inspección de seguridad de red centralizado

Para reducir los costes, debes ser selectivo en cuanto al tráfico que pasa por tu Load Balancer AWS Network Firewall o por Gateway Load Balancer. Una forma de proceder es definir las zonas de seguridad e inspeccionar el tráfico entre las zonas que no son de confianza. Una zona que no sea de confianza puede ser un sitio remoto gestionado por un tercero, una VPC de un proveedor que no controle o no confíe, o una VPC sandbox/de desarrollo, que tiene reglas de seguridad más relajadas en comparación con el resto de su entorno. En este ejemplo, hay cuatro zonas:

-

Zona no confiable: se aplica a cualquier tráfico que provenga de la «VPN a un sitio remoto que no sea de confianza» o de la VPC de un proveedor externo.

-

Zona de producción (producción): contiene el tráfico de la VPC de producción y del centro de distribución del cliente local.

-

Zona de desarrollo (desarrollo): contiene el tráfico de las dos VPC de desarrollo.

-

Zona de seguridad (sec): contiene nuestros componentes de firewall Network Firewall o Gateway Load Balancer.

Esta configuración tiene cuatro zonas de seguridad, pero es posible que tengas más. Puede usar varias tablas de rutas y rutas con agujeros negros para lograr un aislamiento de seguridad y un flujo de tráfico óptimo. La elección del conjunto correcto de zonas depende de la estrategia general de diseño de la zona de aterrizaje (estructura contable, diseño de VPC). Puede disponer de zonas para permitir el aislamiento entre las unidades de negocio (BUs), las aplicaciones, los entornos, etc.

Si desea inspeccionar y filtrar su tráfico de VPC a VPC, entre zonas y tráfico de VPC local, puede incorporar Transit AWS Network Firewall Gateway en su arquitectura centralizada. Al disponer del hub-and-spoke modelo de, se puede lograr un modelo de despliegue AWS Transit Gateway centralizado. AWS Network Firewall Se implementa en una VPC de seguridad independiente. Una VPC de seguridad independiente proporciona un enfoque simplificado y central para gestionar la inspección. Esta arquitectura de VPC proporciona visibilidad de la IP AWS Network Firewall de origen y destino. Se conservan las IP de origen y destino. Esta VPC de seguridad consta de dos subredes en cada zona de disponibilidad: una subred está dedicada a la AWS Transit Gateway conexión y la otra está dedicada al punto final del firewall. Las subredes de esta VPC solo deben AWS Network Firewall contener puntos finales, ya que Network Firewall no puede inspeccionar el tráfico en las mismas subredes que los puntos finales. Cuando utiliza Network Firewall para inspeccionar el tráfico de forma centralizada, puede realizar una inspección profunda de paquetes (DPI) en el tráfico de entrada. El patrón de DPI se amplía en la sección de inspección entrante centralizada de este documento.

Inspección del tráfico de VPC a VPC y de las instalaciones a VPC mediante Transit Gateway y (diseño de tabla de rutas) AWS Network Firewall

En la arquitectura centralizada con inspección, las subredes de Transit Gateway requieren una tabla de enrutamiento de VPC independiente para garantizar que el tráfico se reenvíe al punto final del firewall dentro de la misma zona de disponibilidad. Para el tráfico de retorno, se configura una tabla de enrutamiento de VPC única que contiene una ruta predeterminada hacia Transit Gateway. El tráfico se devuelve a AWS Transit Gateway la misma zona de disponibilidad una vez inspeccionado por AWS Network Firewall. Esto es posible gracias a la función de modo dispositivo de la Transit Gateway. La función de modo dispositivo de Transit Gateway también ayuda AWS Network Firewall a disponer de una capacidad de inspección de tráfico con estado dentro de la VPC de seguridad.

Con el modo dispositivo activado en una pasarela de tránsito, selecciona una única interfaz de red mediante el algoritmo de hash de flujo durante toda la vida útil de la conexión. La puerta de enlace de tránsito utiliza la misma interfaz de red para el tráfico de retorno. Esto garantiza que el tráfico bidireccional se enrute simétricamente: se enruta a través de la misma zona de disponibilidad en la conexión de VPC durante el tiempo de vida del flujo. Para obtener más información sobre el modo de dispositivo, consulte Dispositivos con estado y modo de dispositivo en la documentación de Amazon VPC.

Para conocer las diferentes opciones de implementación de una VPC de seguridad con AWS Network Firewall Transit Gateway, consulte la entrada del blog sobre los modelos de implementación de AWS Network Firewall