Esta guía proporciona documentación para Wickr Enterprise. Si utiliza AWS Wickr, consulte la Guía de administración de AWS Wickr o la Guía del usuario de AWS Wickr.

Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Introducción a Wickr Enterprise

Temas

Requisitos

Antes de comenzar, compruebe que se cumplen los siguientes requisitos.

-

Descargar Node.js 16+

-

AWS CLI configurado con las credenciales de su cuenta.

Se obtendrán de su archivo de configuración de

~/.aws/configo utilizando las variables de entorno deAWS_. -

Instale kubectl. Para obtener más información, consulta Instalar o actualizar kubectl en la Guía de Amazon. EKSUser

-

Instale kots CLI. Para obtener más información, consulte Instalación de los nudos CLI

. -

Lista de puertos permitidos: 443/TCP para el tráfico de llamadas HTTPS y TCP; 16384-19999/UDP para el tráfico de llamadas UDP; TCP/8443

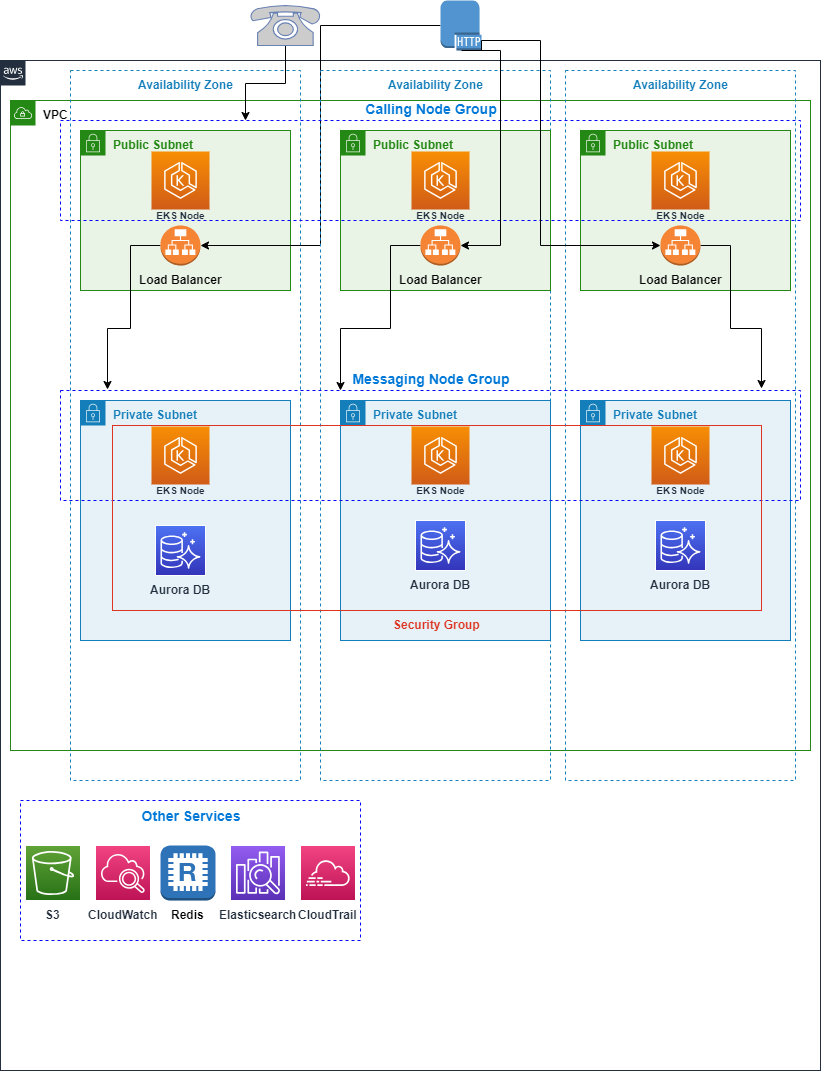

Arquitectura

Cómo instalar las dependencias

Puede añadir todas las dependencias al paquete predeterminado con el siguiente comando:

npm install

Configuración

AWS Cloud Development Kit (AWS CDK) usa valores de contexto para controlar la configuración de la aplicación. Wickr Enterprise utiliza los valores de contexto de CDK para controlar ajustes como el nombre de dominio de la instalación de Wickr Enterprise o el número de días que se retienen las copias de seguridad de RDS. Para más información, consulte Contexto del tiempo de ejecución en la Guía para desarrolladores de AWS Cloud Development Kit (AWS CDK) .

Hay varias formas de establecer los valores de contexto, pero le recomendamos que edite los valores en cdk.context.json para que se adapten a su caso de uso concreto. Solo los valores de contexto que comienzan por wickr/ están relacionados con la implementación de Wickr Enterprise, el resto son valores de contexto de CDK específico. Para mantener la misma configuración la próxima vez que realice una actualización a través del CDK, guarde este archivo.

Como mínimo, debe establecer wickr/licensePathwickr/domainName, y wickr/acm:certificateArn o wickr/route53:hostedZoneId ywickr/route53:hostedZoneName.

Con una zona alojada pública

Si tiene una zona alojada pública de Route 53 Cuenta de AWS, le recomendamos que utilice los siguientes ajustes para configurar el contexto de CDK:

-

wickr/domainName: el nombre de dominio que se utilizará para esta implementación de Wickr Enterprise. Si utiliza una zona alojada pública de Route 53, los registros DNS y los certificados ACM para este nombre de dominio se crearán automáticamente. -

wickr/route53:hostedZoneName: nombre de la zona alojada de Route 53 en la que crear registros DNS. -

wickr/route53:hostedZoneId: el ID de zona alojada de Route 53 en la que crear registros DNS.

Este método crea un certificado de ACM en su nombre, junto con los registros de DNS que apuntan su nombre de dominio al equilibrador de carga antes de su implementación de Wickr Enterprise.

Sin una zona alojada pública

Si no tiene una zona alojada pública de Route 53 en su cuenta, debe crear un certificado de ACM manualmente e importarlo al CDK con el valor de contexto wickr/acm:certificateArn.

-

wickr/domainName: el nombre de dominio que se utilizará para esta implementación de Wickr Enterprise. Si utiliza una zona alojada pública de Route 53, los registros DNS y los certificados ACM para este nombre de dominio se crearán automáticamente. -

wickr/acm:certificateArn: el ARN de un certificado ACM para usar en el equilibrador de carga. Este valor debe proporcionarse si una zona alojada pública de Route 53 no está disponible en su cuenta.

Importación de un certificado a AMC

Puede importar un certificado obtenido externamente con el siguiente comando:

aws acm import-certificate \ --certificate fileb://path/to/cert.pem \ --private-key fileb://path/to/key.pem \ --certificate-chain fileb://path/to/chain.pem

El resultado será el ARN del certificado, que debe usarse para el valor de la configuración de contexto wickr/acm:certificateArn. Es importante que el certificado cargado sea válido para wickr/domainName o las conexiones HTTPS no se podrán validar. Para obtener más información, consulte Importación de certificado en la Guía del usuario de AWS Certificate Manager .

Cómo crear registros DNS

Como no hay ninguna zona alojada pública disponible, los registros de DNS deben crearse manualmente una vez finalizada la implementación para que apunten al equilibrador de carga delante de la implementación de Wickr Enterprise.

Implementación en una VPC existente

Si necesita usar una VPC existente, puede usar una. Sin embargo, la VPC debe configurarse para cumplir con las especificaciones necesarias para EKS. Para obtener más información, consulte Ver los requisitos de red de Amazon EKS para la VPC y las subredes en la Guía del usuario de Amazon EKS y asegúrese de que la VPC que se va a utilizar cumpla estos requisitos.

Además, se recomienda encarecidamente asegurarse de tener puntos de enlace de VPC para los siguientes servicios:

-

CLOUDWATCH

-

CLOUDWATCH_LOGS

-

EC2

-

EC2_MENSAJES

-

ECR

-

ECR_DOCKER

-

ELASTIC_LOAD_BALANCING

-

KMS

-

ADMINISTRADOR DE SECRETOS

-

SSM

-

SSM_MESSAGES

Para implementar recursos en una VPC existente, defina los siguientes valores de contexto:

-

wickr/vpc:id: el ID de VPC en el que se van a implementar los recursos (por ejemplo,vpc-412beef). -

wickr/vpc:cidr- El IPv4 CIDR de la VPC (172.16.0.0/16por ejemplo). -

wickr/vpc:publicSubnetIds: una lista separada por comas de subredes públicas en la VPC. El equilibrador de carga de aplicación y los nodos de trabajo de EKS de llamada se implementarán en estas subredes (por ejemplo,subnet-6ce9941,subnet-1785141,subnet-2e7dc10). -

wickr/vpc:privateSubnetIds: una lista separada por comas de subredes privadas en la VPC. Los nodos de trabajo y el servidor bastión de EKS se implementarán en estas subredes (por ejemplo,subnet-f448ea8,subnet-3eb0da4,subnet-ad800b5). -

wickr/vpc:isolatedSubnetIds: una lista separada por comas de subredes aisladas en la VPC. La base de datos de RDS se implementará en estas subredes (por ejemplo,subnet-d1273a2,subnet-33504ae,subnet-0bc83ac). -

wickr/vpc:availabilityZones: una lista de zonas de disponibilidad separadas por comas para las subredes de la VPC (por ejemplo,us-east-1a,us-east-1b,us-east-1c).

Para obtener más información sobre los puntos de enlace de VPC de interfaz, consulte Acceder a un AWS servicio mediante un punto de enlace de VPC de interfaz.

Otra configuración

Para obtener más información, consulte Valores de contexto.

Arranque

Si es la primera vez que usa la CDK en esta región Cuenta de AWS y en particular, primero debe iniciar la cuenta para empezar a usar la CDK.

npx cdk bootstrap

Implementación

Este proceso tardará unos 45 minutos.

npx cdk deploy --all --require-approval=never

Cuando se haya completado, se habrá creado la infraestructura y podrá empezar a instalar Wickr Enterprise.

Cómo crear registros DNS

Este paso no es necesario si utilizó una zona alojada pública al configurar el CDK.

La salida del proceso de implementación incluirá un valor WickrAlb.AlbDnsName, que es el nombre de DNS del equilibrador de carga. La salida tendrá este aspecto:

WickrAlb.AlbDnsName = Wickr-Alb-1Q5IBPJR4ZVZR-409483305.us-west-2.elb.amazonaws.com

En este caso, el nombre del DNS es Wickr-Alb-1Q5IBPJR4ZVZR-409483305.us-west-2.elb.amazonaws.com. Ese es el valor que debe usarse al crear un registro CNAME o A/AAAA (ALIAS) para su nombre de dominio.

Si no dispone de la salida de la implementación, ejecute el siguiente comando para ver el nombre de DNS del equilibrador de carga:

aws cloudformation describe-stacks --stack-name WickrAlb \ --query 'Stacks[0].Outputs[?OutputKey==`AlbDnsName`].OutputValue' \ --output text

Cómo generar la configuración de KOTS

aviso

Este archivo contiene información confidencial sobre su instalación. No lo comparta ni lo guarde públicamente.

El instalador de Wickr Enterprise requiere una serie de valores de configuración sobre la infraestructura para poder instalarlo correctamente. Puede usar un script auxiliar para generar los valores de configuración.

./bin/generate-kots-config.ts > wickr-config.json

Si importó un certificado externo a ACM en el primer paso, transfiera la marca --ca-file a este script, por ejemplo:

./bin/generate-kots-config.ts --ca-file path/to/chain.pem > wickr-config.json

Si recibe un error que indica que la pila no existe, establezca la variable de entorno AWS_REGION (export AWS_REGION=us-west-2) en la región seleccionada e inténtelo de nuevo. O bien, si establece el valor de contextowickr/stackSuffix, pase el sufijo con la bandera. --stack-suffix